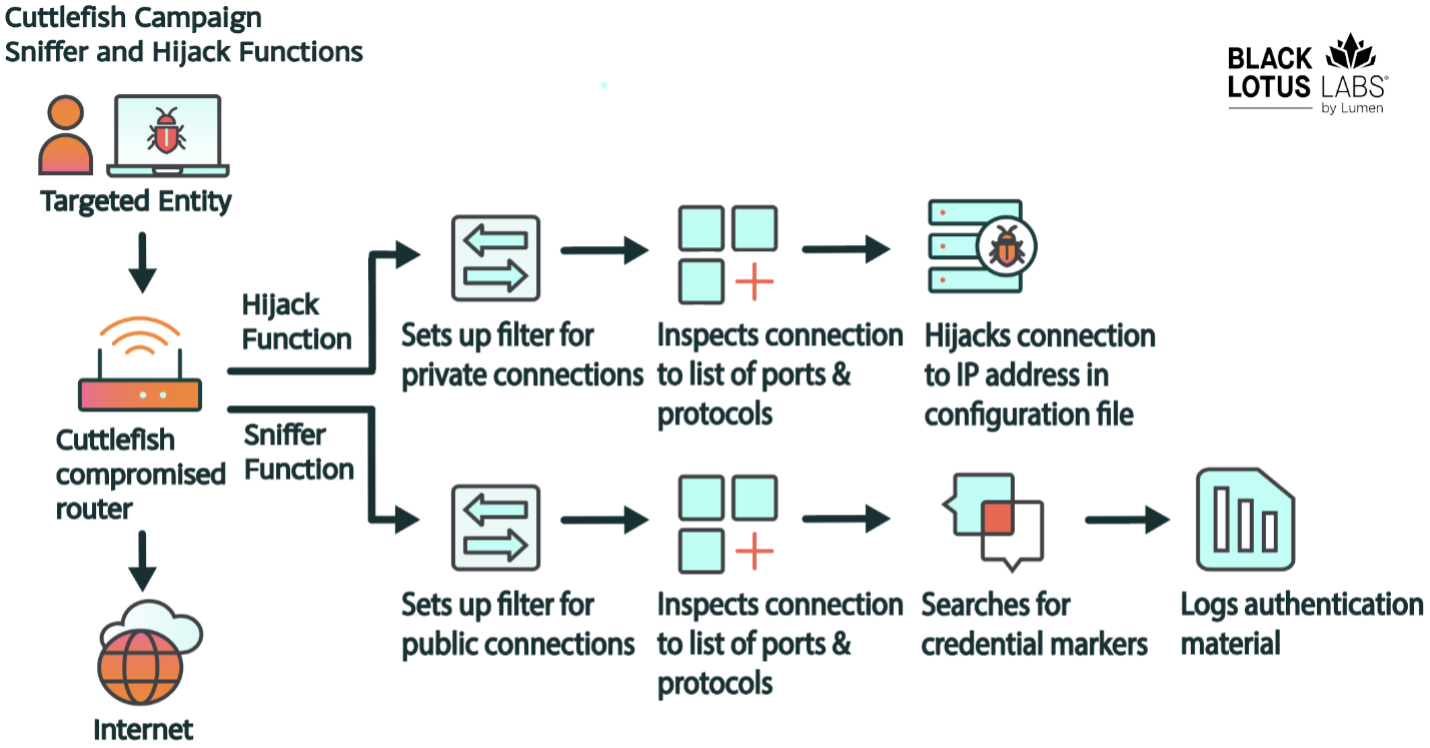

资安业者Lumen揭露专门针对家用及小型办公室路由器而来的恶意程式Cuttlefish,主要用途是从LAN流量发出的请求当中挖掘帐密及各式身分验证资料,但也能用于DNS及HTTP挟持,让攻击者存取受害组织的内部网路环境。

研究人员指出,此恶意软体还能透过零点击攻击的能力,借由网路边际设备撷取使用者及装置的资料,并会透过被动的状态嗅探封包,而且只有在符合骇客事先定义的环境条件下,才会启动进行相关工作。Cuttlefish采用的封包探测器主要功能,就是在挖掘身分验证资料,特别针对公有云服务而来。

为了隐匿行踪,攻击者透过VPN隧道,或是滥用合法装置而成的代理伺服器(Residential Proxies)来建立连线,并透过外流的帐密资料存取目标装置,这么做的目的,很可能就是要回避异常登入的有关侦测机制。

根据研究人员的分析,这波攻击行动从去年10月发生,到今年4月下旬结束。不过这款恶意程式出现的时间更早,他们去年7月27日就看到该恶意程式的行动。

而受害者所在的地理位置,主要是土耳其,根据对于C2伺服器的连线,研究人员看到在去年10月初的大规模攻击行动里,有99%来自土耳其的IP位址,其中约93%来自两家电信网路服务供应商,受害组织包含当地航空业者、卫星服务供应商。但除此之外,他们也看到仰赖该国网路基础设施的其他组织受害。

但究竟对方怎么入侵这些路由器?研究人员表示并不清楚,然而,一旦得逞,攻击者就会下载bash指令码,收集特定主机资料并传至C2,接著,这个指令码也会下载Cuttlefish并执行。

至于攻击者的身分,研究人员并未透露具备的骇客组织国藉或是名称。但他们对于其程式码进行分析,结果发现Cuttlefish与另一款名为HiatusRAT的恶意程式攻击行动有关,两者的目标都与中国利益有关,言下之意很有可能就是该国的骇客所为。