为了回避资安系统的侦测,部分恶意软体采用拆解架构、分为多个阶段的执行方式,开始运作时,才会透过载入器下载需要的内容,再进行后续行动,例如投放其他恶意软体,而提供这类功能的工具通常被称为恶意软体载入器(Loader),资安厂商持续追踪的HijackLoader(也称做IDAT Loader)正是其中一种工具,它是自去年开始出现的,开发者采取模组化设计,使得该工具可加装指定模组来进行程式码注入、执行命令,并且能在受害电脑植入多种恶意软体。研究人员在3月至4月看到新的变种,并指出攻击手法变得更加隐密。

资安业者Zscaler指出,他们在去年7月公布此恶意软体载入工具,如今对方陆续进行改进,强化回避侦测的能力,而能活动更长的时间不被发现。

这些新功能包括:将恶意程式及相关武器加入Microsoft Defender的白名单、绕过使用者帐号控制(UAC)措施、采用处理程序挖空(Process Hollowing)手法,此外,对方亦针对端点防护系统(编按:这里应指EDR系统)经常锁定的内部API挂钩进行回避。

针对回避防毒软体侦测的方式,研究人员指出,他们看到开发者运用名为Heaven's Gate的攻击手法(在64位元电脑执行32位元处理程序,目的是隐匿API呼叫),并加入动态API解析、检查处理程序黑名单、使用者模式挂钩回避能力。

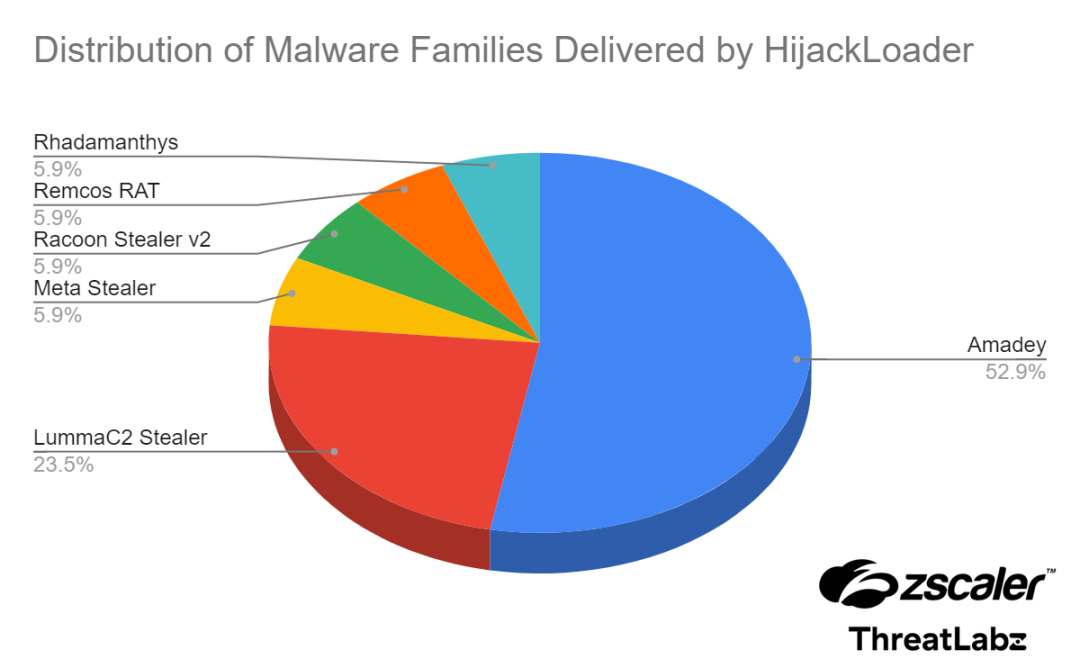

而对于此恶意程式载入工具的运用,研究人员指出他们看到主要是散布名为Amadey的恶意软体,有52.9%攻击行动与此有关。

其他借此投放的恶意程式,多为窃资软体,其中又以Lumma最为大宗,占23.5%,但也有散布Meta Stealer、Racoon、Rhadamanthys,以及RAT木马程式Remcos的情况。