最近2年以来,可集中管理大量系统的平台成为攻击者偏好下手的目标,原因是这类平台可控制的系统数量更多,一旦成功入侵,骇客可能因此获得大量初期入侵与持续活动的据点。其中一个去年被骇客大肆针对的品牌F5,他们推出了下一代平台BIG-IP Next,企图提升安全性。

然而,这个新平台的核心元件BIG-IP Next Central Manager,近期被发现评为高风险层级的漏洞,揭露此事的研究人员指出,IT人员若不尽速处理,骇客能设置透过管理主控台所无法检视的「隐形」帐号,用来进行攻击行动。

【攻击与威胁】

继德国、捷克控诉俄罗斯骇客APT28攻击,波兰也证实政府机关受害

上周末德国联邦政府(Bundesregierung)、捷克外交部(MFA)发布公告,指控受到俄罗斯军情单位GRU指使的骇客组织APT28(也被称做Forest Blizzard、Strontium)攻击,对方利用Outlook漏洞攻击国内的企业组织,引发欧盟、北约组织(NATO)、美国联手谴责,最近又有国家传出受害。

根据路透社的报导,5月8日波兰国家研究院(National Research Institute,NASK)表示,该国政府机关近日遭到恶意软体攻击,根据入侵指标并比对过往的资安事故,NASK认为攻击者就是APT28。对此,他们呼吁企业组织的网路管理员应进行确认,员工是否遭遇相关攻击。

恶意程式载入工具HijackLoader透过动态解析回避端点防护系统侦测

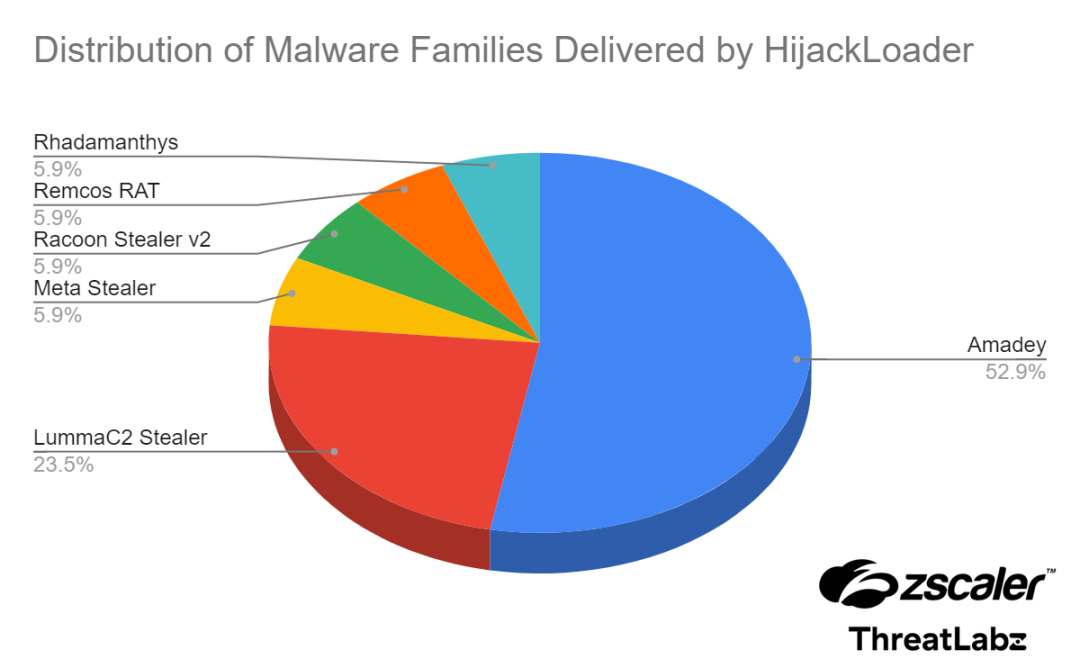

资安业者Zscaler指出,他们在去年7月公布恶意软体载入工具HijackLoader(也称做IDAT Loader),经过持续改进,强化回避侦测的能力,现在这个工具能够更长期运作而不被发现。

资安业者Zscaler指出,他们在去年7月公布恶意软体载入工具HijackLoader(也称做IDAT Loader),经过持续改进,强化回避侦测的能力,现在这个工具能够更长期运作而不被发现。

这些新功能包括:将恶意程式及相关武器加入Microsoft Defender的白名单、绕过使用者帐号控制(UAC)措施、采用处理程序挖空(Process Hollowing)手法,此外,对方亦针对端点防护系统(编按:这里应指EDR系统)经常锁定的内部API挂钩进行回避。

针对回避防毒软体侦测的方式,研究人员指出,他们看到开发者运用名为Heaven's Gate的攻击手法(在64位元电脑执行32位元处理程序,目的是隐匿API呼叫),并加入动态API解析、检查处理程序黑名单、使用者模式挂钩回避能力。

采用WordPress快取外挂LiteSpeed Cache的网站注意!滥用2月底揭漏的漏洞的攻击行动升温

2月底资安业者Patchstack公布WordPress网站快取外挂程式LiteSpeed Cache漏洞,编号为CVE-2023-40000,此为跨网站指令码(XSS)漏洞,CVSS风险评分达到8.3至8.8,网站加速产品供应商LiteSpeed Technologies发布5.7.0.1版予以修补,然而近期却传出锁定尚未修补的WordPress网站的攻击行动。

提供WordPress网站资安扫描工具的WPScan提出警告,他们呼吁使用LiteSpeed Cache的网站管理员应尽速进行检查,是否出现名为wpsupp-user的管理员帐号,原因是他们发现4月份锁定该漏洞的攻击行动出现显著增加的情况。

他们根据网页应用程式防火墙(WAF)的事件记录,这波攻击分别在4月2日、27日出现高峰,其中扫描存在漏洞的来源IP位址次数最多的是94.102.51[.]144,总共有1,232,810次请求,其次是31.43.191[.]220,有70,472次请求。

其他攻击与威胁

◆医疗保健系统Ascension遭遇网路攻击,将部分系统关闭因应

◆房地产公司Brandywine Realty Trust传出遭遇勒索软体攻击,部分业务应用系统运作受到影响

◆针对去年发生的MOVEit零时差攻击事故,乔治亚大学系统证实80万人资料流出

【漏洞与修补】

BIG-IP Next集中控管系统存在高风险漏洞,攻击者有可能取得管理控制权、建立隐藏帐号暗中行动

5月8日F5针对旗下的管理主控台元件BIG-IP Next Central Manager发布20.2.0版,当中修补2项高风险漏洞CVE-2024-21793、CVE-2024-26026,这些漏洞存在于20.0.1至20.1.0版,CVSS风险评分皆为7.5,一旦遭到利用,攻击者就能在未经身分验证的情况下,借由该系统的API执行恶意SQL叙述句(Statements),来触发上述漏洞。

通报漏洞的资安业者Eclypsium指出,攻击者只要远端利用上述其中任何1个漏洞,就可以存取BIG-IP Next Central Manager管理主控台的图形操作介面,从而得到完整的管理权限。

值得留意的是,若是对方再透过其他手段,在BIG-IP Next Central Manager管理的BIG-IP Next系统建立新帐号,这些帐号将无法从Next Central Manager检视,换言之,攻击者可利用这种帐号暗中从事攻击行动,且难以被察觉。

研究人员揭露NetScaler设备高风险漏洞,问题类似去年爆发的Citrix Bleed漏洞

资安业者Bishop Fox透露,他们在今年1月下旬发现Citrix NetScaler ADC及NetScaler Gateway记忆体越界读取漏洞,并指出该漏洞存在于该系统进行身份验证、授权、稽核(AAA),以及远端存取的元件,影响13.1-50.23版NetScaler ADC及NetScaler Gateway,对此,Citrix向研究人员回复,他们后续推出的13.1-51.15版已不受影响。

值得留意的是,他们也提及该漏洞与去年造成重大灾情的Citrix Bleed(CVE-2023-4966)几乎一样,因为新漏洞出现在闸道或AAA虚拟伺服器处理HTTP伺服器请求,与Citrix Bleed形成的原因完全一样,差别是新漏洞危害较轻,不会直接泄露高度敏感的资讯。

其他漏洞与修补

◆新的Spectre推测执行攻击手法Pathfinder锁定Intel处理器,能泄露加密金钥

【资安产业动态】

5月2日是今年的世界密码日(World Password Day),微软与Google都在当天发表各自推动通行密钥(Passkey)上的成果。其中,微软宣布开始支援微软个人帐号的通行密钥,而Google则说,迄今已有4亿个Google帐号执行逾10亿次的通行密钥身分验证。

近期资安日报

【5月8日】多明尼加COVID-19疫苗接种资讯外流,影响82万人