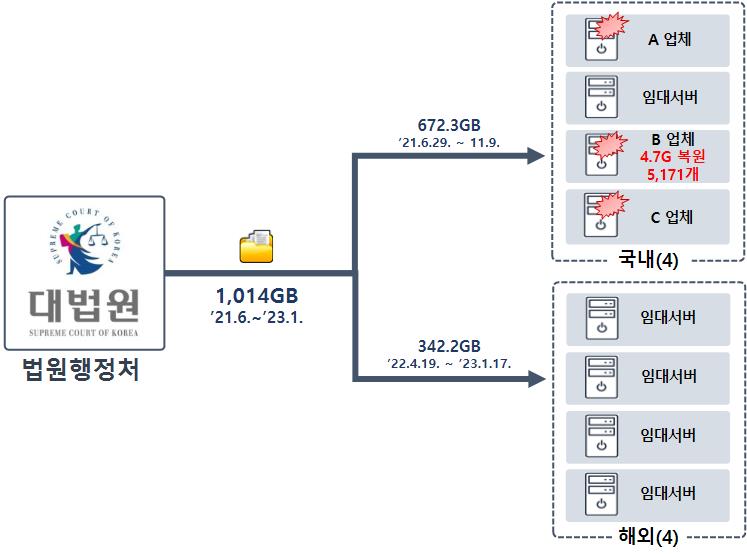

韩国政府发出声明指出司法机关遭到北韩骇客攻击!去年2月韩国法院察觉网路环境被植入恶意程式,去年底警方协助调查此事,结果发现,对方总共窃得1,014 GB机密资料,但他们仅能复原其中4.7 GB的内容,而得知少部分受害者身分。

值得留意的是,从韩国法院察觉受害到警方介入调查,间隔长达10个月,这段期间相关的迹证很有可能遭到清除或是破坏,而难以进一步找出事故发生的原因。

【攻击与威胁】

韩国法院传出大量民众个资遭北韩骇客窃取,但大多数遭窃资料没有留底,而难以确认受影响范围

5月13日韩国警察厅国家搜查本部发出声明,他们与国家情报院、检察厅针对韩国法院遭骇一事进行联合调查,发现北韩骇客曾入侵该国法院长达2年,近1 TB资料遭窃。而这起事故,是首度有韩国司法单位遭到北韩骇客攻击的情况。

5月13日韩国警察厅国家搜查本部发出声明,他们与国家情报院、检察厅针对韩国法院遭骇一事进行联合调查,发现北韩骇客曾入侵该国法院长达2年,近1 TB资料遭窃。而这起事故,是首度有韩国司法单位遭到北韩骇客攻击的情况。

根据调查的结果,对方从2021年1月7日至2023年2月9日存取韩国法院系统,但不排除骇客在这段时间之前就已尝试存取相关系统。在上述期间共有1,014 GB资料外流,但仅有5,171个档案(4.7 GB)复原,这些资料包含自述书、破产报告、结婚证书、医疗证明文件,由于这类文件都含有个资甚至是详细的金融资料,他们已通知受影响的民众。

但为何仅有少数资料被复原?因为多数资料因超过储存期限而遭到删除。他们研判攻击者至少从2021年1月7日就入侵韩国法院,但其余在调查时,因记录过期遭到清除,因此无法确认对方是否更早就已渗透韩国法院的相关系统,也无从得知事故发生的原因。

针对Dell资料外泄事故,骇客宣称滥用合作伙伴入口网站API得逞

电脑大厂Dell近月发生一桩网路安全事件,可能导致4,900万个人或企业用户资讯外泄。对此,兜售相关资料的卖家向资安新闻网站Bleeping Computer透露,他们如何取得这批资料。

骇客声称先是找到Dell供经销商、零售商等合作伙伴存取的入口网站,以假公司注册多个帐号,然后他们将开发的作案工具植入该网站,并下达指令查询,并收集网站回传的用户资料。

值得留意的是,对方曾在4月中旬寄送电子邮件告知系统漏洞,但并未得到回应。Dell则证实有收到骇客通知并报警,以执法机关正在调查为由而不愿透露细节。该公司坚称在骇客联系前即已侦测到恶意活动,他们也对网站进行修正。

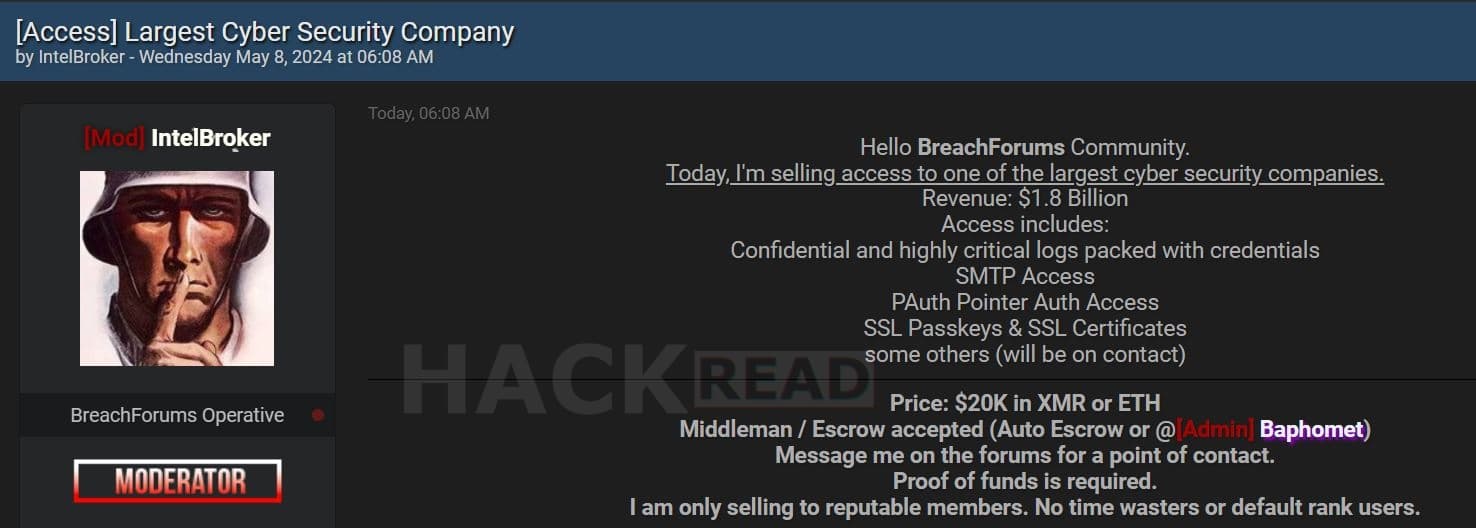

资安业者Zscaler传出遭骇,该公司发布声明否认,但承认有个无客户资料的测试环境暴露在网际网路上

恶名昭彰的初始入侵管道掮客IntelBroker,近期声称他们得到存取其中一家大型资安业者的管道,并在骇客论坛BreachForums兜售,开价为2万美元的门罗币(XMR)。卖家声称,这家资安业者的年营收达到18亿美元,并表示他们握有SSL凭证、能存取该公司的SMTP伺服器来寄信、内含关键帐密的事件记录资料,以及PAuth Pointer Auth Access等其他机密资料。

恶名昭彰的初始入侵管道掮客IntelBroker,近期声称他们得到存取其中一家大型资安业者的管道,并在骇客论坛BreachForums兜售,开价为2万美元的门罗币(XMR)。卖家声称,这家资安业者的年营收达到18亿美元,并表示他们握有SSL凭证、能存取该公司的SMTP伺服器来寄信、内含关键帐密的事件记录资料,以及PAuth Pointer Auth Access等其他机密资料。

虽然他们并未直接在广告透露资安业者的名称,但研究人员James H表示,对方在BreachForums的聊天对话框(Shoutbox)透露,该公司名称开头第一个字母是Z。而Zscaler年营收确实符合骇客透露的数字,而被外界怀疑骇客就是针对他们而来。

巧合的是,5月8日Zscaler证实他们得知此事并著手调查,且尚未发现该公司环境遭到破坏的迹象,而没有对客户及生产环境造成影响。该公司后来透露,他们曾在一台曝露于网际网路的伺服器架设独立的测试环境,该系统并未与Zscaler的环境连结,也并未部署于他们的基础架构上。为了采集证据,他们已将该测试环境离线。

美国针对勒索软体骇客Black Basta攻击行动升温提出警告,起因疑为医疗系统Ascension遭遇攻击,导致部分治疗出现中断

美国网路安全暨基础设施安全局(CISA)与美国联邦调查局(FBI)于5月10日,携手针对勒索软体集团Black Basta的攻击行动发出警告,指出全球已有逾500个组织受到影响,尤其是,医疗照护组织因其规模、对技术的依赖、可存取个人健康资讯,再加上可能影响病患的护理等因素,而成为极具吸引力的攻击目标。

巧合的是,美国大型医疗系统Ascension于8日证实遭遇勒索软体攻击,导致部分服务中断,攻击者的身分传出就是Black Basta,让人很难不联想上述的资安公告与此事有关。

故宫数位图档外泄疑云调查结果出炉,证实问题出在承办人员不该将高阶图档上传至可提供对外服务的伺服器

去年3月故宫博物院数千件国宝的高解析度数位图档传出被中国骇客盗取,于百度等网站兜售,甚至免费提供下载,国宝名画图档被贱卖,被怀疑很有可能是骇客入侵盗取,而引发国安危机。当时故宫博物院表示,他们于2022年6月得知资料外泄情形,已改采内部封闭式储存设备,阻绝人为操作可能外流之风险,而这起事故后续有新的进展。

士林地检署为厘清有无人员涉嫌外流档案,或是故宫遭到骇客入侵的情况,而决定调查此事。结果发现,这起事故发生的原因如同故宫博物院去年3月发布的声明,在于他们推行数位典藏、成立Open Data专区开放下载免费馆藏图像,承办人员将资料移至公务系统中可提供对外服务之伺服器(非个人电脑),造成院外有心人士得以使用工具软体或拼图软体等方式,操作读取局部的高阶图档后加以拼接存取。

调查的过程中,士林地检署透过法务部调查局资安工作站向故宫调取电磁纪录,根据IP位址锁定2名曾经下载前述图档的人士,结果发现,他们是直接从故宫网站的免费低解析度图档下载区取得档案,过程中并未使用破解程式。事实上,这些档案一般民众都能随意下载。根据调查结果,全案查无人员疏失、外力入侵因素,也查无具体不法犯罪实据,已于今年初签结。

其他攻击与威胁

◆欧洲刑警组织证实入口网站遭骇,对方声称窃得员工资讯、原始码、内部机密文件

◆云端专案管理平台Monday.com特定共享功能遭到滥用,攻击者用于网路钓鱼攻击

◆骇客组织FIN7透过恶意广告散布木马程式NetSupport RAT

◆去年彩卷业者Ohio Lottery遭遇勒索软体攻击,影响逾53万人

◆加密货币业者遭到北韩骇客锁定,对方企图植入恶意程式Durian

【漏洞与修补】

Chrome浏览器揭露与修补零时差漏洞CVE-2024-4671,Google证实漏洞滥用活动已经广泛存在

5月9日Google发布Chrome浏览器新版124.0.6367.201、202,根据该公司Chrome版本更新部落格发布的文章指出,这个版本的推出,主要目的是修补高危险性的漏洞CVE-2024-4671,这个弱点是在5月7日由匿名人士通报给Google,问题出在视觉呈现元件具有「记忆体释放后又再存取使用(Use After Free)」的弱点,这种状况可能导致程式当机、远端程式执行或权限提升。

同时,Google也简略用一句话提出警告,提醒大家这方面的资安风险很高,他们表示滥用CVE-2024-4671漏洞的行为已经大量出现。因此,使用Chrome浏览器的用户应尽快更新版本。

近期资安日报

【5月10日】CYBERSEC 2024台湾资安大会下周举行,逾300场专业资安演讲与超大规模资安品牌展览即将登场