本周芬兰首都赫尔辛基证实教育部门的资料外泄事故,骇客借由存在已知漏洞的远端存取伺服器,成功入侵教育部门的网路磁碟,存取大量内部档案。

至于为何该伺服器尚末修补?有待进一步厘清。对此,针对这起事故发生的原因,他们认为与漏洞修补与装置管理不力有关。

【攻击与威胁】

芬兰首都赫尔辛基市教育部门传出资料外泄,未经授权人士利用已知漏洞得到网路磁碟存取权限

芬兰首都赫尔辛基市传出教育部门遭到入侵的资料外泄事故,攻击者能够得逞的原因,竟是存在已知漏洞的远端存取伺服器,因尚未修补而酿祸。

5月13日赫尔辛基市政府指出,他们在4月30日察觉资料外泄的迹象,随即展开调查并采取相关防护措施,同时他们也通报了资料外泄监察员、警方,以及隶属于芬兰运输和通讯局(Traficom)的国家网路安全中心。而对于这起事故的受害规模,很有可能影响逾8万名学生及家长。

除了上述个资,市府人员还发现骇客取得教育部门网路磁碟的存取权限,当中存放了数千万个档案,有少部分含有机密资讯,以及敏感的个人资讯。而对于攻击者入侵的管道,赫尔辛基市表示,是透过远端存取伺服器的已知漏洞,但为何没有部署相关修补程式,原因仍不清楚。

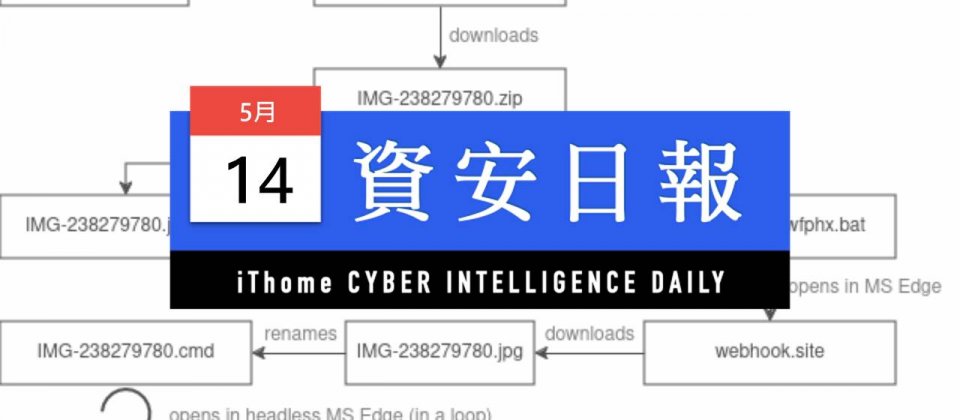

波兰针对俄罗斯骇客APT28的恶意软体攻击提出警告,对方滥用云端测试服务Mocky、Webhook,企图回避侦测

上周波兰电脑紧急应变小组CERT Polska(CSIRT NSK)与CSIRT MON联手提出警告,俄罗斯骇客APT28针对该国政府机关从事大规模恶意软体攻击行动。

上周波兰电脑紧急应变小组CERT Polska(CSIRT NSK)与CSIRT MON联手提出警告,俄罗斯骇客APT28针对该国政府机关从事大规模恶意软体攻击行动。

对方透过钓鱼邮件吸引收信人注意,并点选信中的连结,一旦点选,收信人就会被先重新导向到API测试服务网站run.mocky[.]io,再被引导至Webhook[.]site云端测试服务,下载ZIP压缩档,其内容含有档名为IMG开头的执行档,以及设为隐藏的批次档及DLL程式库。

若是收信人启动执行档,电脑就会侧载骇客的DLL档案,从而执行批次档。此批次档会开启Edge下载另一个存放在Webhook[.]site的批次档案,最终撷取恶意酬载并收集受害电脑资讯。

经常协调各国打击犯罪及网路攻击行动的欧洲刑警组织(Europol),在上周也成为网路攻击的受害者,骇客攻陷该组织供全球执法机构分享对抗犯罪的知识及最佳实践的Europol Platform for Experts(EPE)网站,欧洲刑警组织证实此事。目前的EPE网站仍处于维护状态。

针对这起事故的攻击者身分,初始入侵管道掮客IntelBroker声称是他们所为,并在骇客论坛BreachForums透露取得多种类似的机密资料。对方宣称,不只EPE,他们还攻陷欧洲安全联合中心(CCSE)、网路犯罪专家认证平台EC3、执法机构论坛Law Enforcement Form,以及供47个国家使用的跨境电子证据系统SIRIUS。

Google Cloud误删澳洲大型用户云端基础架构,导致用户资料遗失与服务中断

旗下拥有61.5万会员、负责管理1,240亿澳币(约820亿美元)资金的澳洲退休基金Unisuper,于Google Cloud上的云端基础设施服务,5月2日因Google Cloud方面的错误操作,误删用户的订阅,导致用户资料遭到删除与服务中断。但值得留意的是,Unisuper最后透过第三方云端服务商的备份资料,才得以逐步恢复服务。

在双方于5月7日共同发表的声明中,Google Cloud执行长Thomas Kurian亲自表示,这次服务中断是一系列前所未有的事件引起,是全球Google Cloud用户未曾发生过、一次孤立的「独一无二事件」,这次事故并非恶意行为或网路攻击造成,而是Google Cloud内部配置错误,引发未知的软体错误导致。

其他攻击与威胁

◆澳洲融资业者Firstmac资料外泄,传出勒索软体骇客组织Embargo对其出手

◆攻击者借由PyPI套件散布渗透测试框架Sliver,意图在Mac电脑植入后门

【漏洞与修补】

苹果针对旧版iOS、iPadOS、macOS作业系统,修补3月公布的零时差漏洞CVE-2024-23296

3月5日苹果针对零时差漏洞CVE-2024-23296发布公告,并对于执行iOS 17、iPadOS 17、macOS Sonoma的行动装置与电脑,以及tvOS、watchOS、visionOS等作业系统予以修补,现在该公司也对于执行旧版作业系统的装置提供修补,并指出该漏洞疑似出现被骇客积极利用的现象。

5月13日他们发布本月份例行更新,并在iOS 16.7.8、iPadOS 16.7.8、macOS Ventura 13.6.7、macOS Monterey 12.7.5当中,纳入对于CVE-2024-23296的修补。虽然苹果并未说明如何发现这项漏洞,也没有公布通报的研究人员身分,或是透露受害情形,但他们对于执行旧版作业系统的行动装置与电脑提供修补,并表明他们得知漏洞遭到利用的情形,很有可能是这些装置也遭到锁定。

其他攻击与威胁

◆Citrix针对PuTTY用户端元件漏洞提出警告,攻击者有可能窃取虚拟化平台的SSH金钥

【资安防御措施】

今年大型企业的资安战略开始不一样,不只要做好资安、强化资安,还要更进一步推动资安转型。

根据iThome 2024 CIO大调查,强化资安目标,依旧是优先度最高的CIO目标,但是,将这一项列为年度目标的CIO比例,从去年的81%,在今年下滑到72%。不是CIO对资安的重视度下滑了,而是CIO今年开始转向更进阶的资安战略,也就是要推动资安转型。今年高达49.8%的企业要推动资安转型,比去年的3成比例,足足多了快2成。半数企业不再只想延续旧有思维来强化资安,而要更进一步改变资安思维,从过去的被动防御作法,转为主动防御的资安思维,也比过去更积极拥抱零信任架构、推动资安左移等新一代资安作法。

从各产业来看,以政府学校(70.7%)金融业(61.1%)最积极推动资安转型,这两个产业对新一代零信任架构的采用意愿也是各产业中最积极者。原因在于,行政院这两年大举推动政府机关拥抱零信任,金管会也开始鼓励金融机构采用。

近期资安日报

【5月13日】韩国警方证实法院大量民众个资遭北韩骇客窃取,近1 TB资料流出但仅有少部分能确认受害者身分