5月10日资安业者Rapid7揭露一项社交工程攻击行动,骇客锁定采用威胁侦测与应变代管服务(Managed Detection and Response,MDR)的企业组织而来,利用垃圾邮件轰炸目标用户的电子邮件信箱,然后拨打电话表示能提供协助,引诱用户下载远端管理软体,其中一种是Windows作业系统内建的「快速助手(Quick Assist)」,攻击者的身分很可能与勒索软体骇客组织Black Basta有关。而相关的攻击行动,最近有了新的发现。

微软也针对这项社交工程攻击著手调查,并指出攻击者的身分是出于经济动机的骇客组织Storm-1811,而这个组织经常会在攻击行动部署勒索软体Black Basta。他们从4月中旬看到对方从事攻击行动,先是透过语音网路钓鱼(Vishing)来引诱目标用户上当,然后启动快速助手控制目标电脑,从而散布ScreenConnect、NetSupport Manager等远端管理工具,以及恶意程式QBot、渗透测试工具Cobalt Strike,最终达到部署勒索软体的目的。

研究人员指出,对方通常会试图冒充技术人员或是服务台(Help Desk)人员,假借修复目标电脑的名义部署远端管理工具,以便对其进行控制。但究竟骇客怎么让电脑「故障」?研究人员指出,对方利用名为连结列表(Link Listing)的电子邮件轰炸攻击手法,为使用者大量订阅电子报,间接透过这些订阅内容将用户电子邮件信箱淹没,然后再拨打电话宣称能协助解决问题。

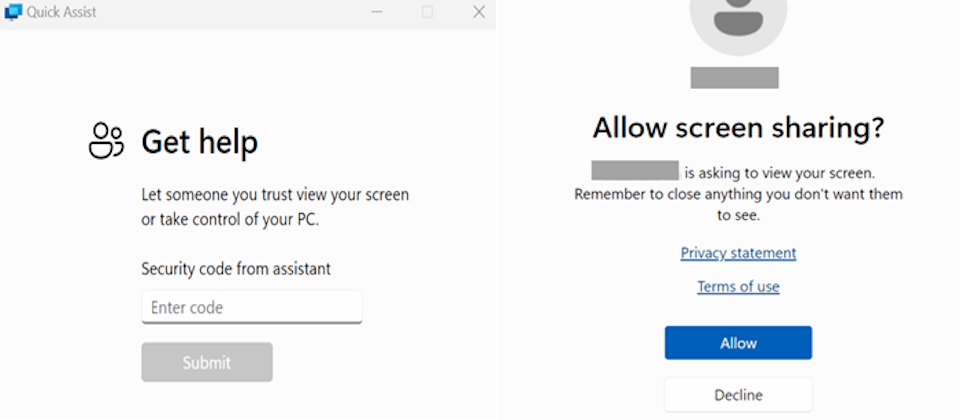

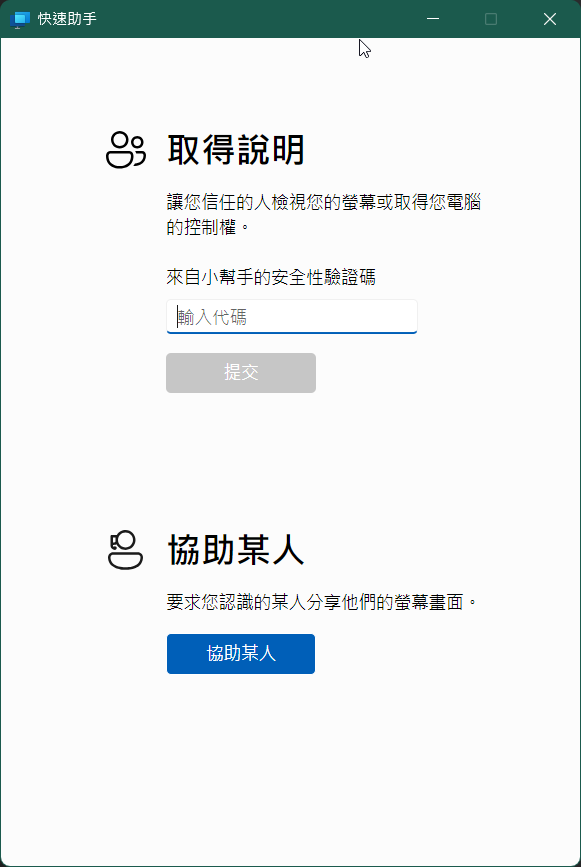

在通话的过程中,骇客引诱使用者按下快速键CTRL+Windows+Q,启动快速助手并输入安全性验证码,进而掌控受害者的电脑。

大多数人可能对于快速助手这个名称感到冒生,这项工具微软在Windows 10导入,主要用途是提供技术人员能透过网际网路远端协助用户排除问题。微软最早提供类似的功能是在Windows XP作业系统上,当时叫做「Windows远端协助(Windows Remote Assistance)」。

一旦使用者依照指示允许攻击者进行控制,对方就会透过cURL命令下载一系列的批次档或是ZIP压缩档,用途是传送恶意酬载。研究人员看到攻击者会使用QBot,但也有下载远端管理工具的情况。

研究人员指出,攻击者运用QBot传递Cobalt Strike及其他恶意酬载,而远端管理工具ScreenConnect则是用于进行横向移动,至于NetSupport Manager,对方拿来安装其他恶意程式,或是对受害电脑执行命令。在部分攻击行动里,骇客也会滥用OpenSSH来建立SSH隧道,以便持续在受害环境行动。

攻击者在结束通话后,会进一步进行侦察并横向移动,然后使用PsExec于受害组织的网路环境部署勒索软体并加密档案。