为了突破双因素验证(2FA)的防护机制,骇客采用中间人攻击(AiTM)网钓攻击套件的情况相当泛滥,最近出现新型态的工具包Tycoon 2FA,在短短半年内,已有骇客采行而滥用超过1千个网域,引起研究人员关注。

值得留意的是,这个套件采用多阶段攻击流程,其产生的钓鱼邮件不仅具有URL,也有出现QR Code的情况,这代表行动装置用户也可能是对方攻击的目标。

【攻击与威胁】

新型态网路钓鱼工具包Tycoon 2FA被用于窃取微软365、Google帐号,并能绕过双因素验证

资安业者Sekoia揭露名为Tycoon 2FA的对手中间人攻击(AiTM)网钓攻击套件,开发者约从去年8月,以租用的型式(Phishing-as-a-Service,PhaaS)提供买家使用,专门用于窃取微软365及Google的帐密资料,骇客迄今滥用超过1,200个网域名称,现在是受到广泛利用的AiTM网钓攻击工具之一。

资安业者Sekoia揭露名为Tycoon 2FA的对手中间人攻击(AiTM)网钓攻击套件,开发者约从去年8月,以租用的型式(Phishing-as-a-Service,PhaaS)提供买家使用,专门用于窃取微软365及Google的帐密资料,骇客迄今滥用超过1,200个网域名称,现在是受到广泛利用的AiTM网钓攻击工具之一。

到了今年2月中旬,卖家提供新版Tycoon 2FA,并出现广泛使用的情况,开发者增强混淆的程度及防范侦测的能力,并改变网路通讯的模式,使其攻击行动变得更难发现。

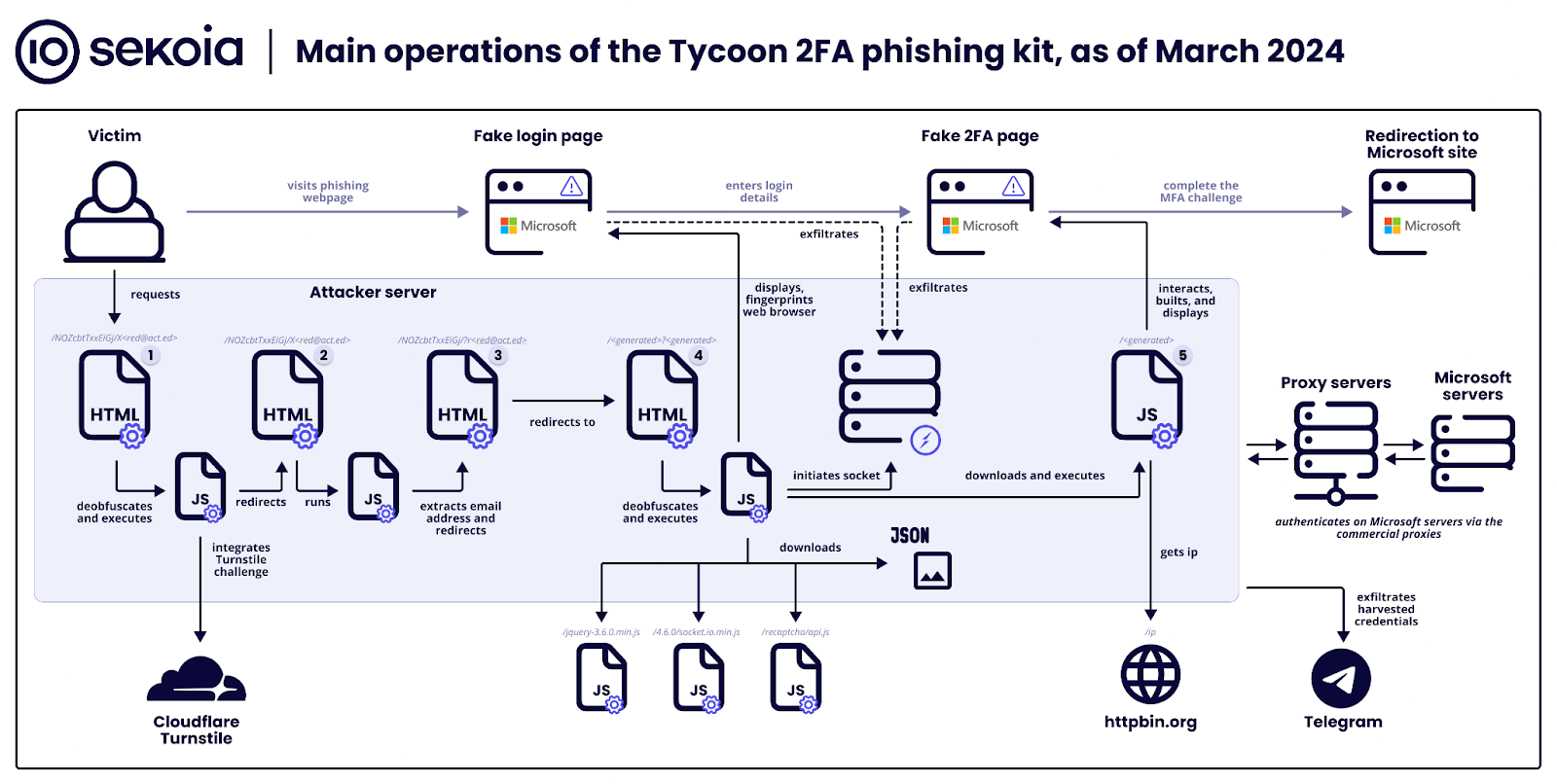

研究人员指出,该套件采取多个阶段的攻击流程,骇客先是借由内含URL或QR Code的钓鱼邮件引诱收信人上当,接著透过图灵验证系统Cloudflare Turnstile排除机器人,然后将收信人导向冒牌微软登入网页及伪造的双因素验证流程,过程中骇客收集受害者的电子邮件信箱、密码,并透过WebSocket外流。

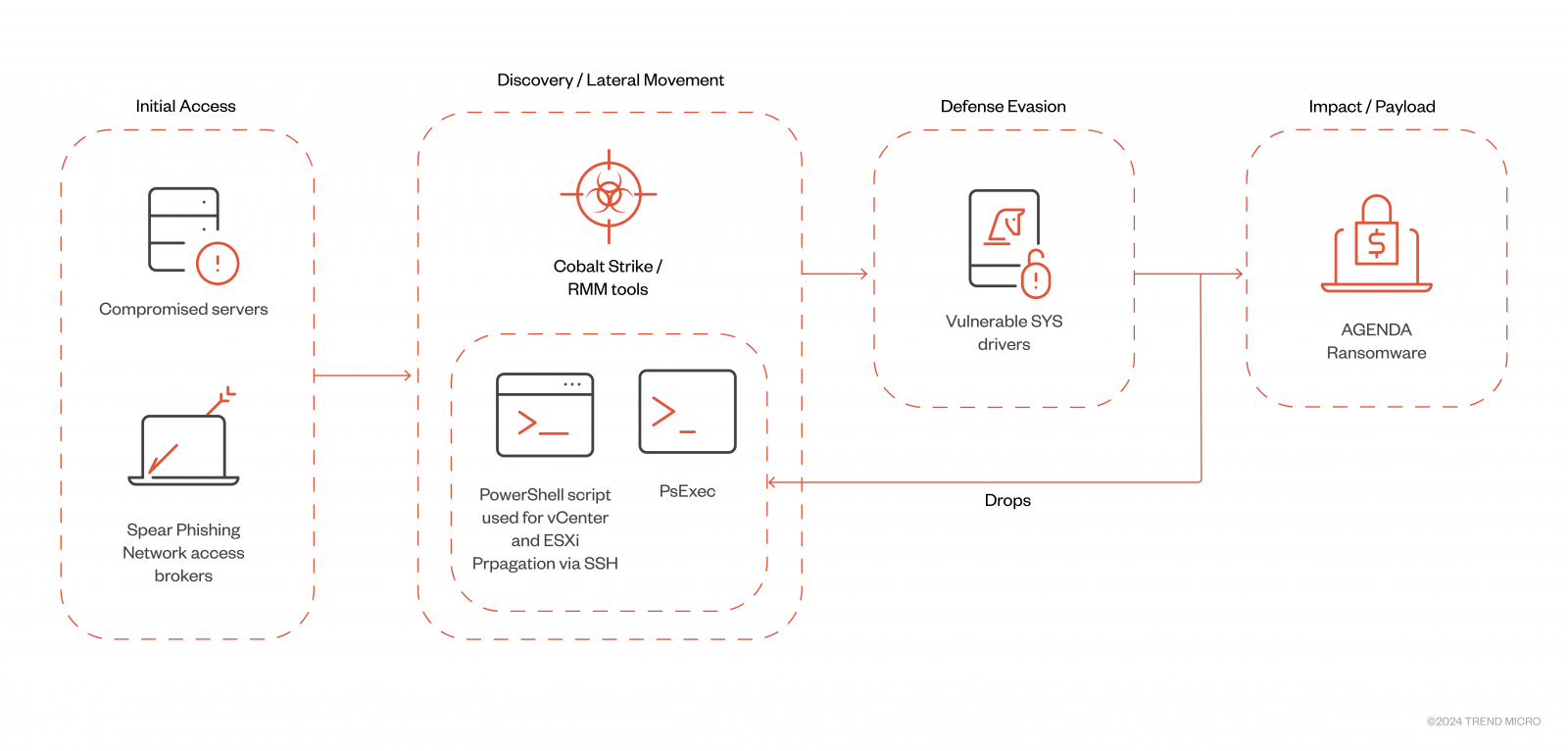

资安业者趋势科技从去年12月发现勒索软体Agenda(又名Qilin、Water Galura)的攻击数量显著增加,攻击者滥用远端管理工具(RMM)及Cobalt Strike来散布勒索软体,研究人员也看到利用PsExec与SecureShell的情况,此外,对方也利用多种含有漏洞的驱动程式来回避侦测。

资安业者趋势科技从去年12月发现勒索软体Agenda(又名Qilin、Water Galura)的攻击数量显著增加,攻击者滥用远端管理工具(RMM)及Cobalt Strike来散布勒索软体,研究人员也看到利用PsExec与SecureShell的情况,此外,对方也利用多种含有漏洞的驱动程式来回避侦测。

但值得留意的是,攻击者在成功入侵Windows电脑后,便会利用嵌入勒索软体档案的PowerShell指令码,对VMware ESXi、vCenter进行横向感染,窜改ESXi主机root密码,并透过SSH进行档案传输,最终进行档案加密。

3月26日晚间中华航空在股市公开观测站发布重大讯息,指出他们发现骇客在暗网贩售会员资料,经过调查,与现有会员的资料库(今年1月更新)不符,研判是与之前发生的个资外泄事故流出的内容(编按:应指2023年1月的资料外泄事故)。而对于未来的因应措施,该公司将于4月2日启动双因素验证,所有会员必须透过手机或电子邮件信箱取得动态密码(OTP)才能登入系统。

而发这项重大讯息的原因,很可能与联合新闻网的报导有关。3月24日骇客传出在暗网上传华航会员资料,宣称为更新至今年1月的新资料,内容有110万笔,包含会员编号(ID)、中文姓名、英文姓名、性别、生日、电子邮件信箱、国籍、手机号码,对方亦公布100笔个资给买家验证。

【漏洞与修补】

搭载AMD Zen 2、Zen 3处理器的电脑恐面临ZenHammer记忆体攻击风险

存在于动态随机存取记忆体(DRAM)的设计弱点Rowhammer,最早于2014年出现,该漏洞公布后制造商也开始采取「目标列更新」(Target Row Refresh,TRR)的机制来因应,但现在传出新架构的电脑也有可能遭受相关攻击的情况。

苏黎世联邦理工学院的研究人员指出,他们成功在搭载AMD Zen 2及Zen 3微架构处理器的电脑上,对DDR4及DDR5记忆体进行Rowhammer攻击,他们将针对上述处理器电脑的攻击手法称为「ZenHammer」,并表示这是首度成功针对DDR5进行Rowhammer攻击的发现(尽管成功机率仅约十分之一)。

对此,AMD也发布资安公告,表示他们在2月26日获报此事,将著手进行相关评估,并提供缓解措施。

FortiClient EMS存在危急漏洞,且已被用于攻击行动

3月12日Fortinet针对端点管理伺服器FortiClient EMS,公告此系统存在危急(Critical)层级的SQL注入漏洞CVE-2023-48788,攻击者可借由特制的封包,在未经授权的情况下,执行程式码或命令,CVSS风险评分为9.8,该公司于21日更新公告内容,指出他们已得知出现攻击行动,如今这样的情况也被美国政府证实。

25日美国网路安全暨基础设施安全局(CISA)将此漏洞加入已被利用漏洞列表(KEV),要求联邦机构于4月15日前完成修补。

【资安防御措施】

3月25日美国针对与中国骇客组织APT31有关的武汉晓睿智科技(Wuhan XRZ)进行制裁,并控告7名参与骇客行动的中国人,由于涉嫌入侵电脑及电信诈欺,司法部将冻结他们在美国的资产。

美国政府指出,这些被告针对美国及其他国家的个人与组织,发送超过1万封恶意电子邮件,一旦收信人开启邮件,就会曝露自己的地理位置、IP位址,以及网路环境及装置的资讯,对方就有机会利用这些资讯进一步策画攻击行动,破坏收信人网路环境的路由器及其他电子设备。

此外,APT31也被指控在2020年针对美国总统大选的竞选工作人员攻击、渗透5G网路设备供应商、无线网路技术供应商、国防承包商等数十家企业。

3月25日美国网路安全暨基础设施安全局(CISA)、联邦调查局(FBI)联手,发布安全设计警报(Secure by Design Alert),呼吁软体科技业者在产品出货前,应该针对程式码进行审查,找出可能存在的SQL注入(SQL Injection,SQLi)弱点。

这次警报的发布,起因是去年勒索软体骇客组织Clop利用MFT档案传输系统MOVEit Transfer的漏洞CVE-2023-34362,从事大规模攻击,而这个漏洞就与SQL注入有关。

【其他新闻】

苹果发布iOS 17.4.1、macOS Sonoma 14.4.1,修补AV1影音编码器漏洞

人工智慧框架Ray漏洞遭到锁定,攻击者挟持运算能力、窃取机敏资料

4万台EOL路由器、IoT装置被用于架设大型僵尸网路TheMoon

近期资安日报

【3月26日】Google搜寻提供的AI建议竟列出诈骗网站和恶意网站