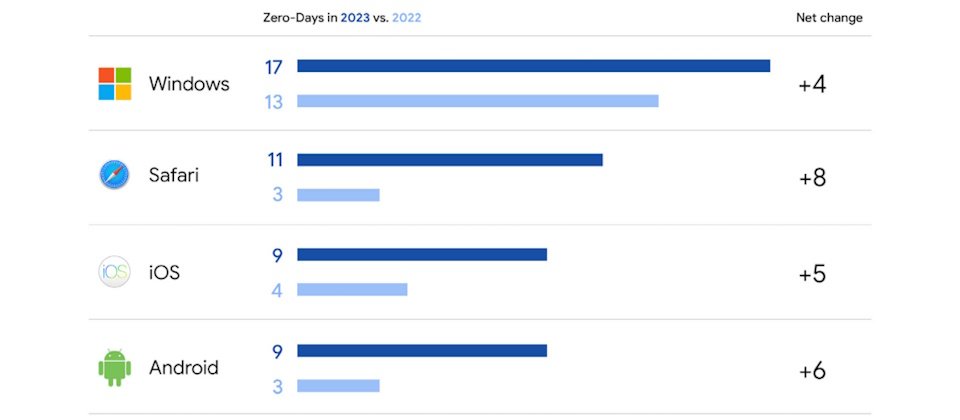

在主要消费者平台之中,Google发现Windows被滥用的零时差漏洞数量在过去2年都最多,而Safari则是数量增加幅度最高。(图片来源/Google)

Google公布最新漏洞研究报告,显示第三方元件如函式库的漏洞攻击愈来愈多,而针对企业资安软、硬体的零时差漏洞攻击创下新高。

这份报告是整合Google威胁研究事业群与旗下资安部门Mandiant 2023年零时差漏洞的研究而成,包含针对消费者平台(如行动装置、OS、浏览器等)和企业产品(如安全软体和装置等)爆发的零时差漏洞攻击。综观2023年,Google一共观测到97项零时差漏洞,比2022年(62项)高50%,但低于2021年的106项,该年也是零时差漏洞史上最多。

以平台而言,2023年Windows以17项被攻击的零时差漏洞最多,其次是Safari的11项。iOS和Android各有9项,Chrome有8项。除了Chrome比2022年减少1项,macOS、Firefox去年全身而退外,其他都增加了4到8项。

.png)

这份报告归纳去年研究有5大趋势。首先,平台厂商强化安全防护,有助于抑制安全攻击。包括Google 2022年推出MiraclePtr来防范Chrome的使用已释放记忆体(use-after-free)漏洞。苹果也为iOS加入锁定(Lockdown)模式防范间谍软体。

其次,第三方软体的零时差漏洞攻击大增,第三方元件和函式库成为主要攻击表面,因为这些漏洞影响不只一种产品,例如Chrome漏洞CVE-2023-4863(名为the WebP 0day)和苹果Apple ImageIO漏洞CVE-2023-41064其实是同一个,源自WebPimage函式库,该漏洞也影响Android和Firefox。影响VP8/VP9 libvpx函式库的CVE-2023-5217,则同时影响Chrome、Firefox、iOS和Android。

第三,瞄准企业产品的攻击持续增加,目标也更多样化。虽然2023年零时差漏洞总数不是最高,但针对企业产品的却是历年新高,由2021年的25项增加为36项,整体占比由11.8%增长为37.1%。研究人员指出,去年零时差漏洞锁定少数资安软硬体,包括Barracuda邮件匣道、思科Adaptive Security Appliance、Ivanti端点管理员及趋势科技Apex One,但另一方面,过去较少被攻击的产品如Ivanti及North Grid去年也都出现了3项零时差漏洞。

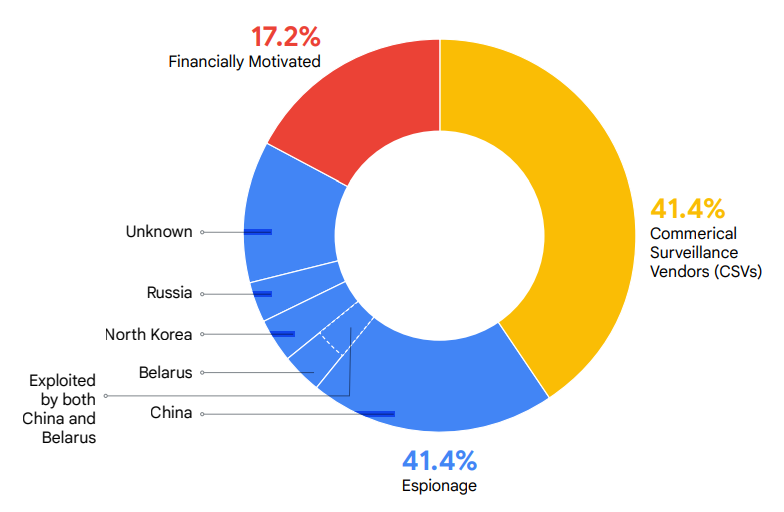

在58项零时差漏洞的攻击来源方面(如上图所示),去年商业监控业者和国家骇客是最主要的零时差漏洞推手,各占4成(14项漏洞)。商业监控业者(commercial surveillance vendor,CSV)是专门贩售间谍软体的业者。去年Google及Android装置中的17项零时差漏洞攻击,13项攻击(75%)和CSV出售的间谍软体有关,论及所有浏览器和行动装置,和CVS有关则的超过60%。来自中国政府支持的骇客零时差漏洞攻击,去年有12项漏洞,仍居各国之冠。最后,以金钱为目的的零时差漏洞较前一年减少,仅占17.2%。

图片来源/Google