iThome

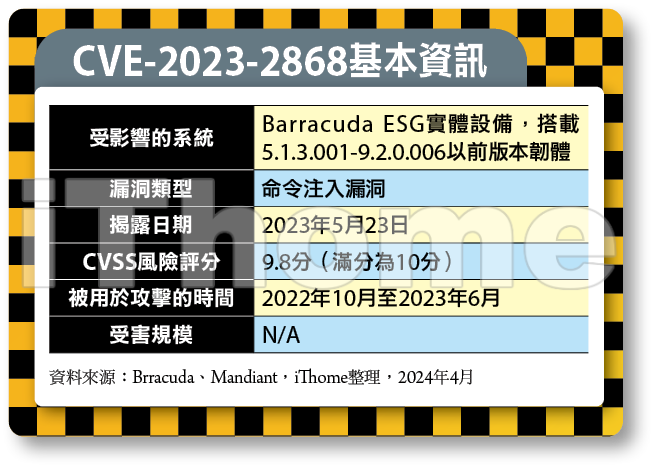

论及2023年重大漏洞资安事故,在5月下旬,资安厂商Barracuda Networks公布的邮件安全闸道(ESG)漏洞CVE-2023-2868,引发一些风波,因此,许多国外媒体都会列入年度资安事故,而且,后续漏洞处理作法很特别,因为,厂商最终竟透过更换设备的方式来缓解攻击行动,这种做法前所未见。

考量到此邮件安全闸道系统并未在台湾市场受到广泛采用,因此我们将其列为2023年第10大漏洞。不过究竟该漏洞攻击行动受害范围有多大?目前仍然没有研究人员或主管机关透露相关资讯。

身为资安业者,旗下产品却出现如此严重的问题,而且该装置又是负责为企业过滤邮件的重要环节,一旦遭到控制,很有可能无法发挥应有的功能,尤其现在有许多的资安事故当中,攻击者往往透过邮件来接触目标,若是这类系统失去把关的作用,恶意邮件就会直接送到使用者信箱,而可能造成危害。

另一方面,有别于其他厂商处理漏洞的方式,Barracuda竟然是采取更换设备来进行,也突显该公司可能在产品设计当中存在极为棘手的瑕疵,而无法单纯透过软体更新,或要求IT人员回复原厂设定等常见做法,解决漏洞的危害。

事件的揭露源自于自动派送修补程式的公告

2023年5月20日、21日,Barracuda修补CVE-2023-2868,该漏洞影响ESG设备,攻击者可用于远端注入命令。

该公司于30日公布前述的漏洞攻击细节,当时得知骇客所使用的恶意程式包括Saltwater、Seaspy、Seaside,但他们直到5月18日,才收到相关异常流量的警报,寻求资安业者Mandiant协助,并于19日确认是CVE-2023-2868。当时,该公司主动通知遭到攻击的用户。

漏洞揭露后出现二波攻击行动

事隔近1个月,协助调查的资安业者Mandiant公布更多细节,指出攻击者的身分是中国资助的骇客组织UNC4841。

但研究人员也提到,Barracuda派送修补程式企图遏止骇客行动后,对方迅速更换恶意软体因应,并于5月22日至24日,发动高频率攻击,至少有16个国家的组织受害,其中有三分之一是政府机关。

这样的情况,也使得Barracuda采取罕见的手法来因应:要求用户更换设备。

到了8月,Mandiant公布新的调查结果,他们指出骇客为了持续在特定受害组织活动,在6月上旬连带运用更多恶意程式,包括kipjack、Depthcharge、Foxtrox、Foxglove。

受害产业横跨政府机关及高科技产业,台湾也有组织遇害

而对于这起攻击的目标,研究人员表示,近三分之一是政府机关、高科技产业及资讯业者、电信业者、制造业,而且,台湾及香港的贸易办公室与学术研究机构,以及东南亚国协的外交部,都在受影响的范围,因为这些单位的网域名称及使用者,都遭到锁定,骇客利用Shell指令码发动攻击。

此外,研究人员也对这起漏洞攻击的流程,提出更详细的说明。骇客组织UNC4841于2022年10月至2023年6月,利用CVE-2023-2868发动攻击,并在11月上旬开始出现显著升温的情况,仅有农历新年略为下降。

而到了5月23日Barracuda发布资安通告之后,这类攻击行动又出现2波。