图片来源:

思科

思科旗下威胁情报团队揭露去年出现的越南骇客组织CoralRaider,此团队主要锁定印度、中国、韩国、孟加拉、巴基斯坦、印尼、越南等多个国家,目标是窃取受害者的帐密资料、财务资料、社群网站帐号(包含企业及广告帐号)。

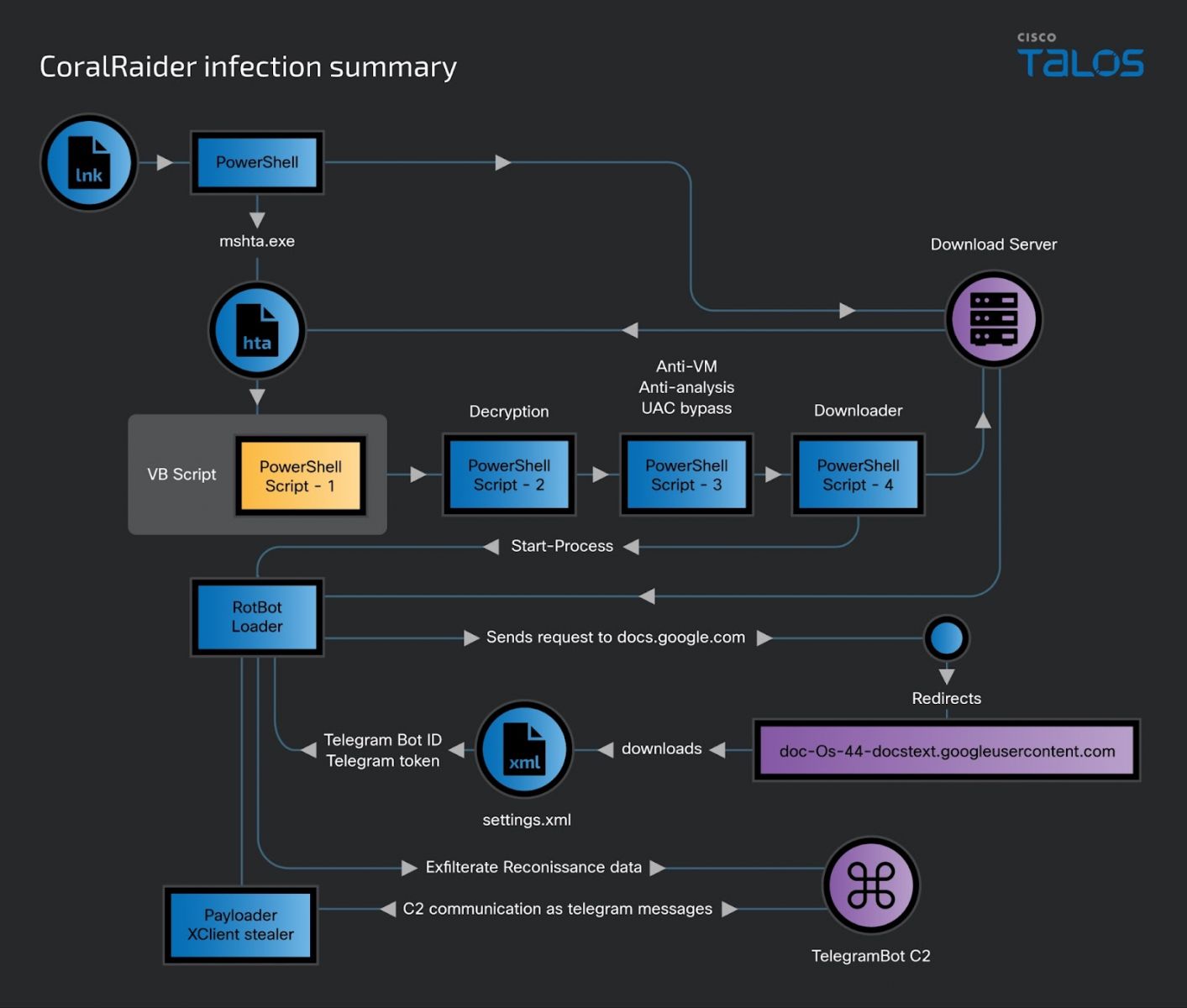

攻击者先是透过Windows捷径档案(LNK)发动攻击,一旦使用者开启对方提供的档案,电脑就会从攻击者控制的伺服器下载HTML应用程式档案(HTA),此档案嵌入经混淆处理的Visual Basic指令码,该指令码会在记忆体内执行PowerShell指令码,然后触发另外3个指令码,对于受害电脑环境进行侦察,确认是否为虚拟机器(VM)环境,并执行反分析检查,绕过使用者存取控制(UAC)、停用Windows应用程式通知,最终植入恶意程式QuasarRAT变种RotBot。

此恶意程式启动后,将会再度执行侦察,并下载组态档案连接C2。值得一提的是,对方使用Telegram机器人做为C2通讯的管道。

上述连线成功后,RotBot将会把恶意酬载XClient载入记忆体,并执行外挂程式,然后窃取受害者的浏览器资料,并搜括社群网站脸书、Instagram、抖音、YouTube帐号,以及从Telegram、Discord电脑版应用程式收集资料。

值得留意的是,XClient还会特别确认受害者持有的脸书帐号属性,是否为企业帐号或是广告帐号,并进一步收集财务资讯、好友名单的详细资料。

研究人员特别提到,对方使用了名为Dead Drop的攻击手法,滥用合法服务代管C2组态资讯,而在进行寄生攻击(LOLBins)的过程,这些骇客也运用了Forfiles.exe、FoDHelper.exe等不常见的可执行档,来从事攻击行动。