这两天苹果大动作发出警告,而受到全球关注,他们向部分疑似遭到佣兵间谍软体(Mercenary Spyware)锁定的用户发出通知,提醒这些用户应提高自己使用的装置防护层级,并寻求专家协助及进行后续调查。

而这并非该公司首度针对间谍软体呼吁用户提高詧觉,去年10月,他们就曾对国家级骇客的窃密攻击提出警告。

【攻击与威胁】

4月10日苹果针对印度等92个国家的用户发出威胁通知(Threat Notification),表示他们已侦测到部分用户遭到佣兵间谍软体(Mercenary Spyware)锁定,攻击者企图远端入侵特定人士的行动装置或是电脑。

该公司指出,若是使用者遭到锁定,他们将会透过电子邮件及iMessage进行通知,使用者也能在Apple ID的管理网页看到警示讯息。使用者应依照他们提供的步骤来提升装置的防护层级,例如,启动封闭模式(Lockdown Mode)。同时,该公司指出,使用者应尽速寻求专家协助。

而对于识别威胁通知的真伪,苹果强调,他们不会要求用户点选连结、打开档案、安装应用程式或是组态档案(Profiles),也不会透过电子邮件或电话号码要求用户提供Apple ID的密码或验证码,用户应存取Apple ID网站(appleid.apple.com)网站进行确认。

LastPass员工遭遇语音网钓攻击,骇客透过Deepfake冒充该公司执行长行骗

4月10日密码管理解决方案业者LastPass提出警告,他们的员工收到一连串的电话、简讯、语音邮件,其中对方使用Deepfake冒充该公司执行长,透过WhatsApp对该名员工传送语音讯息。

由于对方使用的联络管道,超过该名员工平常业务通讯的范围,使得这名员工提高警觉,并留意到歹徒利用的多种社交工程手法特征而未上当,且向LastPass资安团队通报此事,该公司也强调,这起事故并未对他们造成影响。

越南骇客组织锁定亚洲、东南亚用户,利用恶意程式RotBot、XClient窃取资料

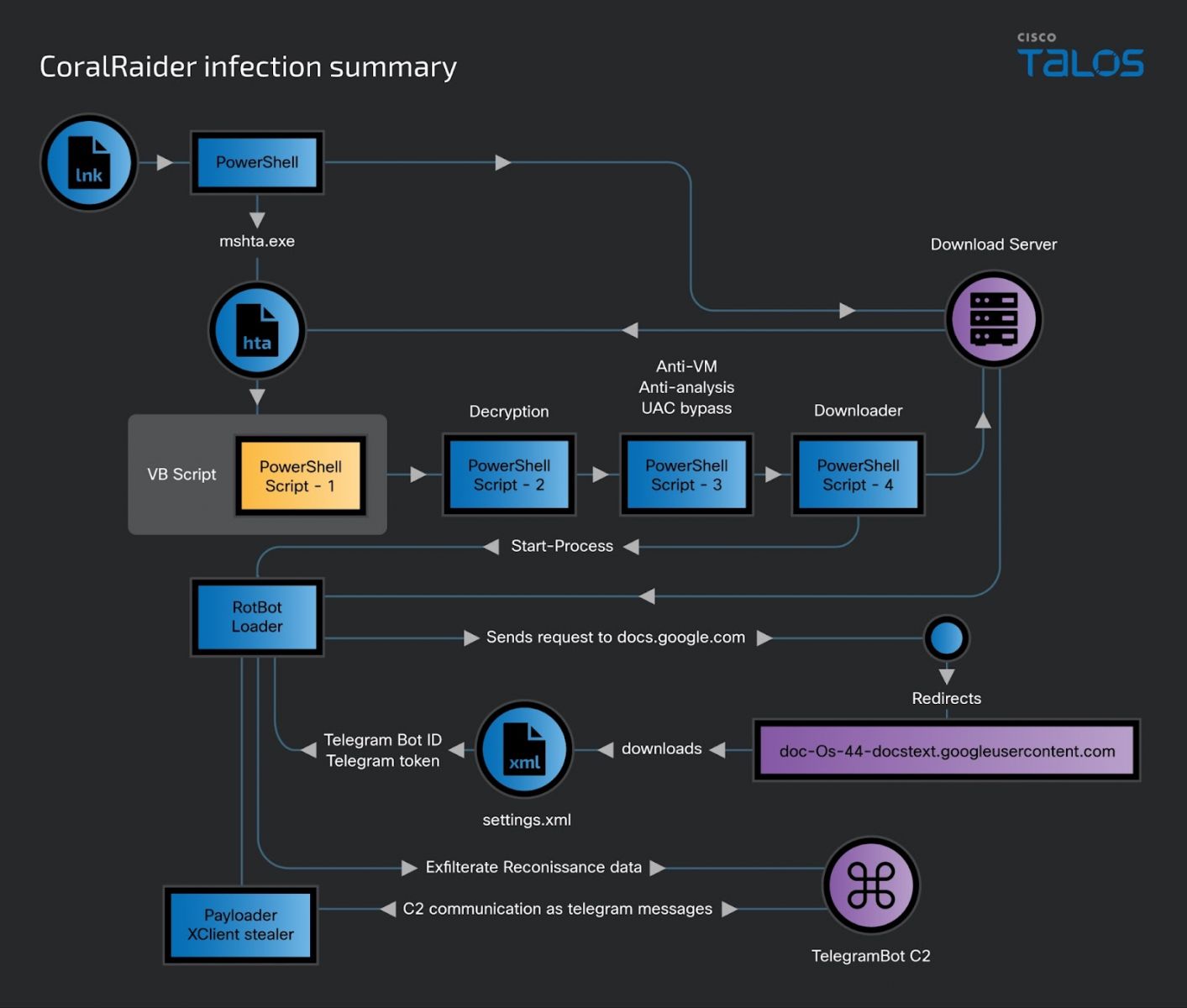

思科旗下威胁情报团队揭露去年出现的越南骇客组织CoralRaider,此团队主要锁定印度、中国、韩国、孟加拉、巴基斯坦、印尼、越南等多个国家,目标是窃取受害者的帐密资料、财务资料、社群网站帐号(包含企业及广告帐号)。

思科旗下威胁情报团队揭露去年出现的越南骇客组织CoralRaider,此团队主要锁定印度、中国、韩国、孟加拉、巴基斯坦、印尼、越南等多个国家,目标是窃取受害者的帐密资料、财务资料、社群网站帐号(包含企业及广告帐号)。

攻击者先是透过Windows捷径档案(LNK)发动攻击,一旦使用者开启对方提供的档案,电脑就会从攻击者控制的伺服器下载HTML应用程式档案(HTA),此档案嵌入经混淆处理的Visual Basic指令码,该指令码会在记忆体内执行PowerShell指令码,然后触发另外3个指令码,对于受害电脑环境进行侦察,确认是否为虚拟机器(VM)环境,并执行反分析检查,绕过使用者存取控制(UAC)、停用Windows应用程式通知,最终植入恶意程式QuasarRAT变种RotBot。

4月11日美国网路安全暨基础设施安全局(CISA)提出警告,资料分析服务业者Sisense近期遭遇网路攻击,呼吁用户应重新设定相关服务的帐密资料,Sisense也透过电子邮件通知客户重设密码。

虽然该公司并未公布进一步细节,但有研究人员指出,用户若不尽速采取行动,可能会带来的危害。研究人员Marc Rogers认为,由于Sisense通常能够存取用户机密资料来源,像是JDBC连线、SSH、Salesforce网站,亦具备相关帐密资料,发动上述资安事故的攻击者很有可能已取得这些资料,而导致客户的网路环境曝险。

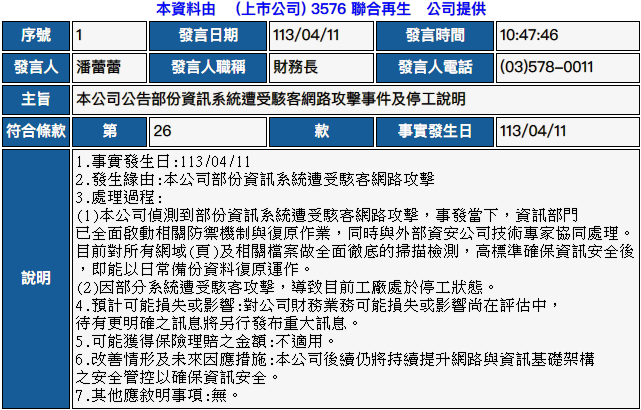

4月11日太阳能业者联合再生于股市公开观测站发布重大讯息,表示他们侦测到部分资讯系统遭遇网路攻击,事发当时资讯部门全面启动相关防御机制,该公司已对所有网域及网页,以及相关的档案进行全面、彻底的扫描,并表示在确保资讯安全的状态下,他们将会以日常备份资料复原受害系统,回复正常营运的状态。

4月11日太阳能业者联合再生于股市公开观测站发布重大讯息,表示他们侦测到部分资讯系统遭遇网路攻击,事发当时资讯部门全面启动相关防御机制,该公司已对所有网域及网页,以及相关的档案进行全面、彻底的扫描,并表示在确保资讯安全的状态下,他们将会以日常备份资料复原受害系统,回复正常营运的状态。

值得留意的是,这起事故已对他们的营运造成影响。该公司表示,他们因系统遭到攻击,目前工厂处于停工状态,正在评估公司财务及业务营运带来的影响、损失,后续将会另行发布重大讯息说明。

其他攻击与威胁

◆日本光学设备制造商Hoya传出遭到勒索软体骇客组织Hunters International攻击,遭索讨1,000万美元赎金

◆摩洛哥、西撒哈拉人权斗士遭骇客组织Starry Addax锁定

◆印度、巴基斯坦安卓用户遭到eXotic Visit间谍软体锁定

◆恶意软体Raspberry Robin透过Windows指令码散布

◆锁定关键基础设施的Volt Typhoon肆虐,美国、日本、菲律宾将组成资安威胁情报共享联盟

【漏洞与修补】

Intel、联想伺服器的BMC韧体存在长达6年之久的第三方元件漏洞

资安业者Binarly揭露的网页伺服器元件Lighttpd漏洞,该专案曾在2018年发布1.4.51版,默默地修补一项记忆体堆叠越界读取漏洞,但并未在资安公告里提及,也没有登记CVE编号,使得采用Lighttpd但并未套用相关修补程式码的AMI MegaRAC基板管理控制器(BMC),如今仍存在相关漏洞。

值得留意的是,研究人员向采用该厂牌BMC的两家伺服器厂商(Intel、联想)通报此事,但这些厂商因为曝险产品已经达到生命周期结束(EOL)状态,拒绝提供修补,或是不愿承认研究人员通报的资讯。

对此,Binarly认为这项弱点会长期影响相关的软体供应链,而将其称做「永远的漏洞(Forever Bugs)」。

近期资安日报

【4月11日】脸书出现提供生成式AI服务桌面软体的诈骗粉丝页,目的是诱使大家安装恶意程式