去年11月,微软对Azure的命令列介面(CLI)修补高风险漏洞CVE-2023-36052,一旦该漏洞遭到利用,攻击者就有机会从事件记录档案挖掘明文使用者名称及密码,CVSS风险评为8.6分。但如今有研究人员发现,这样弱点并非Azure独有,其他云端服务也存在类似缺陷。

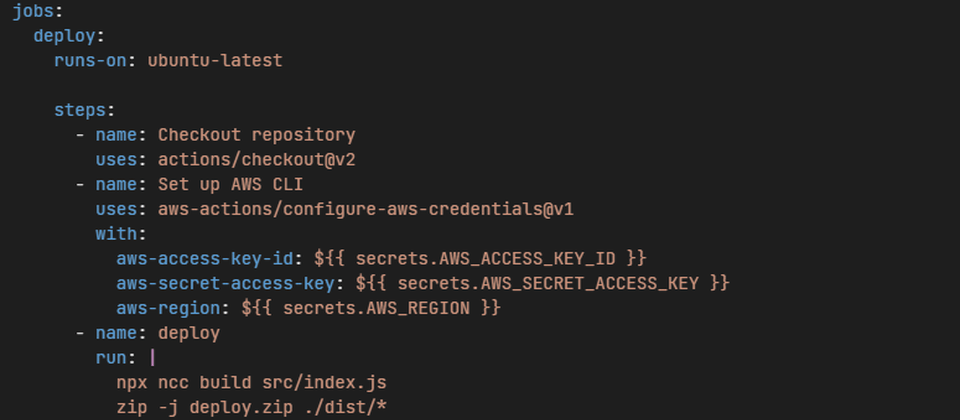

资安业者Orca揭露名为LeakyCLI的漏洞,并指出该漏洞也出现在AWS及Google Cloud Platform(GCP)的CLI,涉及这些云端平台的自动化开发流程,一旦使用者将此种命令列介面搭配CI/CD管线流程使用,攻击者就有机会绕过云端服务业者设下封锁机密资讯曝露的标签,而有机会从事件记录曝露帐密资料等环境变数。

对此,研究人员通报AWS及Google,但两家公司皆认为,研究人员的发现符合自家系统的设计规画,并未打算著手处理。研究人员表示,企业组织应避免将帐密等机密资讯存放于环境变数,而应该将由AWS Secrets Manager这类专属服务保管,防止曝险。