图片来源:

Forescout

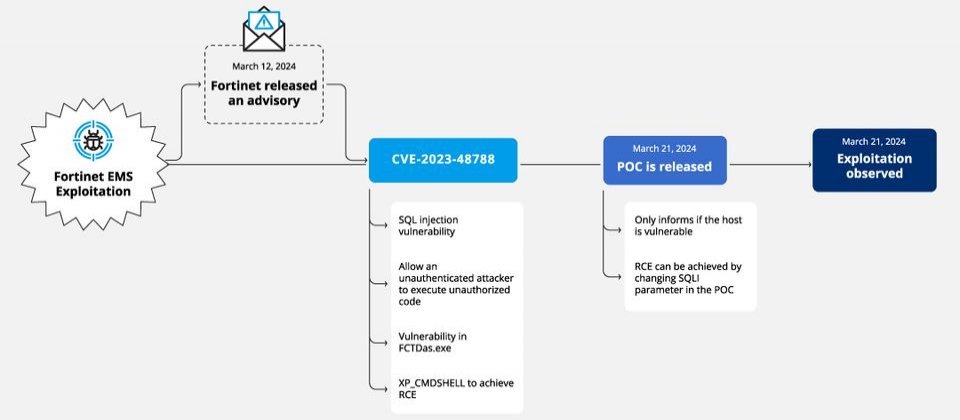

3月12日Fortinet修补旗下端点集中控管系统FortiClient EMS危急漏洞CVE-2023-48788(CVSS风险评分为9.3),有研究人员发现,事隔1周后有人将其用于攻击行动。

资安业者Forescout揭露名为Connect:fun的攻击行动,研究人员在21日有人公布上述漏洞的概念性验证(PoC)程式码后,随即发现骇客尝试用来发动攻击,其中一家是多媒体公司。

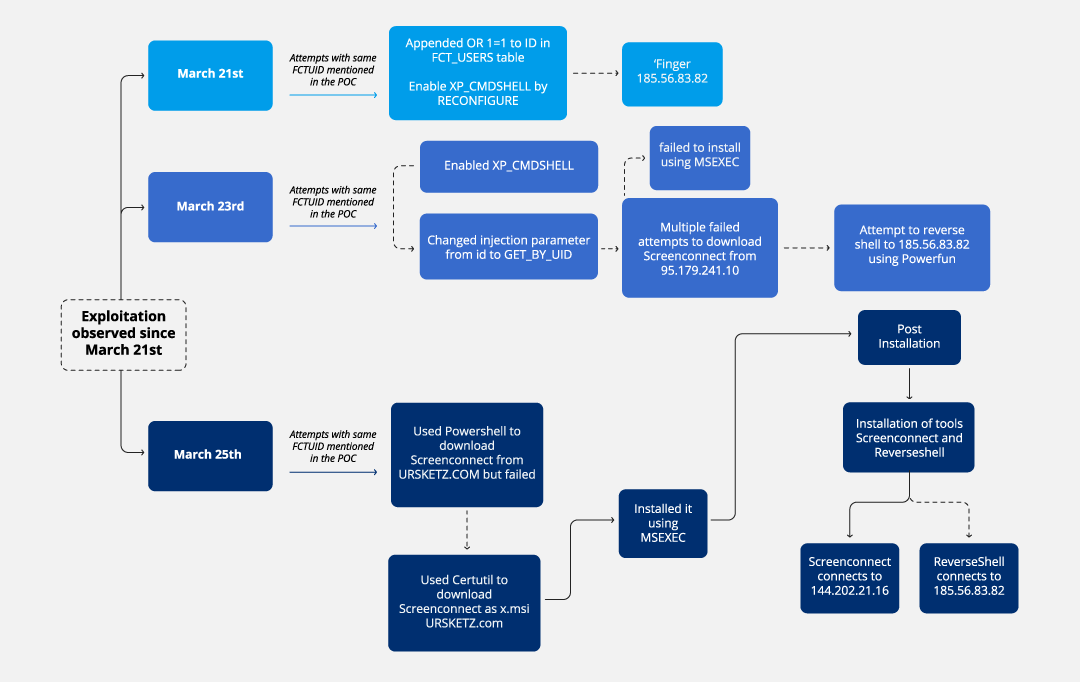

在成功利用漏洞后,攻击者下达一系列命令,企图启用SQL Server进阶功能及扩充预存处理程序xp_cmdshell,接著对方试图透过寄生攻击(LOLBAS)手法,利用finger.exe下载恶意酬载。

两天后攻击者进行侦察,确认FortiClient EMS是否仍旧存在漏洞,然后下达经过混淆处理的命令执行数次SQL注入攻击,并透过恶意指令码下载远端管理工具ScreenConnect,以及渗透测试框架Metasploit的套件Powerfun。

研究人员指出,攻击者利用certutil.exe下载远端管理工具,然后透过msiexec.exe进行部署,虽然他们有观察到下载安装程式的流量,但他们并未取得ScreenConnect的事件记录,而无从分析、得知攻击者的后续行为。

而对于攻击者的身分,研究人员表示对方从2022年开始从事网路攻击,并在基础设施使用越南语及德语,该组织起初被认为是经营GitHub储存库的资安研究团队,但他们确认这组人马并非只是研究,而是实际利用漏洞从事攻击。