图片来源:

微软

锁定Kubernetes(K8s)环境并将其用于挖矿的攻击行动不时传出,其中最常见的做法是借由拉取Docker映像档来推送恶意程式而得逞,但最近有人运用特定元件的已知漏洞来发动攻击。

3月15日中继资料管理平台OpenMetadata漏洞维护团队发布资安公告,指出该系统存在CVE-2024-28255、CVE-2024-28847、CVE-2024-28253、CVE-2024-28848、CVE-2024-28254等5个漏洞,其CVSS风险评分介于8.8至9.8,他们推出1.2.4、1.3.1新版予以修补,并指出一旦利用这些漏洞,攻击者可远端执行任意程式码。事隔不久,微软的研究人员在4月初,发现上述漏洞被用于攻击K8s环境。

攻击者疑似寻找曝露于网际网路,执行OpenMetadata的K8s工作负载,并确认是否存在前述漏洞,一旦确认是含有漏洞的版本,对方就会借此在OpenMetadata容器执行程式码。

接著,这些骇客会确认他们能够控制受害系统的程度并进行侦察,向OAST网域发出ping请求,在不会触发资安系统警报的情况下进行验证,然后读取工作负载的环境变数,研究人员推测这么做的目的,是能够横向移动到其他资源。

在成功确认掌握的存取权限并验证连线后,对方就会从远端伺服器下载挖矿软体,这些伺服器位于中国。

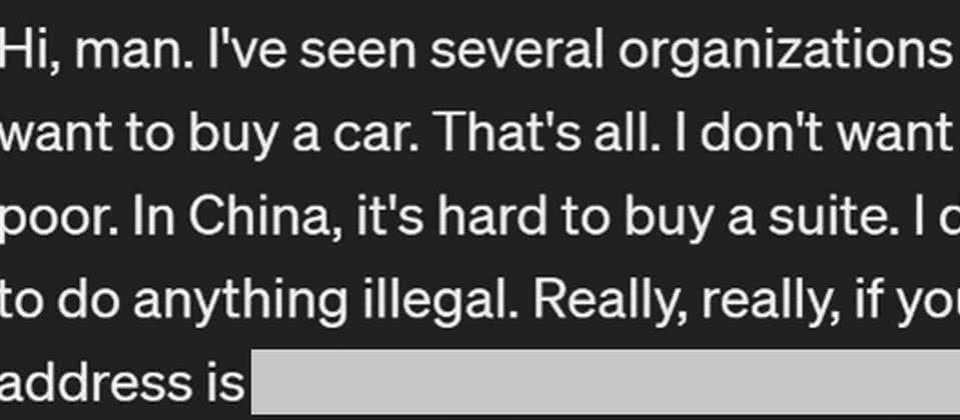

耐人寻味的是,这些骇客还留下勒索讯息,打出悲情牌,希望受害者能同情他们不要计较,并且「捐助」加密货币。

他们宣称,攻击的目的是为了买车,强调自己穷到在中国连西装都买不起,并非真的想要从事非法行为,希望受害者能放他们一马,并且给予门罗币。