图片来源:

Avast

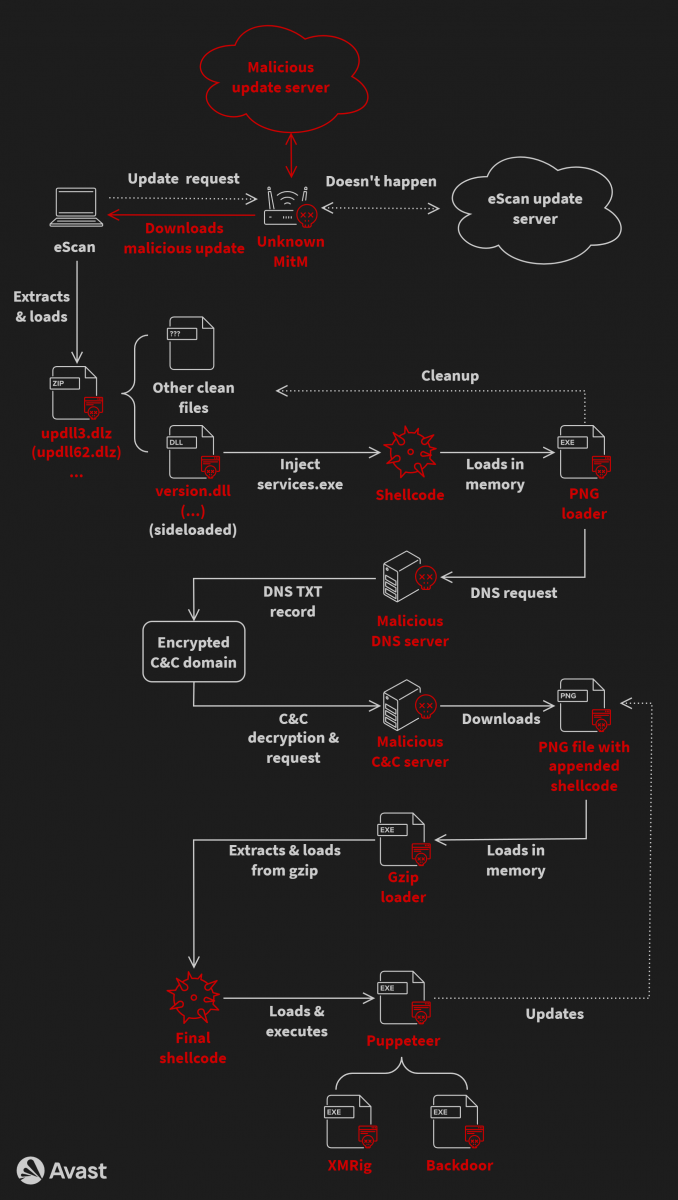

防毒业者Avast揭露北韩骇客Kimsuky的软体供应链攻击,对方挟持防毒软体eScan的更新管道,透过中间人攻击(MitM),对发出更新请求的电脑派送恶意程式GuptiMiner,目标是在大型企业的网路环境部署后门程式,以及挖矿软体XMRig。

而针对前述提及的GuptiMiner,研究人员指出是相当复杂的恶意程式,其中一种是能向攻击者的伺服器发出DNS请求,并从看似无害的图档取得恶意酬载,然后透过侧载的方式执行;此外,该恶意程式还能让攻击者假借受信任的凭证机构,为恶意酬载签章。

至于该恶意程式的主要用途,是对大型企业网路散布后门程式。研究人员总共发现两种类型的后门,其中一种疑似从PuTTY发展而来,能对区域网路的SMB进行扫描,从而在存在弱点的Windows 7工作站电脑,以及Windows Server 2008主机进行横向移动。

另一种后门程式则采模组化设计,能从攻击者接收命令安装其他模组,而可用于扫描私钥及加密货币钱包。

对此,研究人员向eScan及印度电脑紧急应变小组(CERT-In)通报此事,eScan于去年7月31日修补软体更新机制的缺陷。