SafeBreach

为防范防毒软体难以因应的潜在威胁,不少资安业者推出端点防护与回应(EDR)系统,让企业组织能够找出长期埋伏的威胁,然而,这类系统的端点代理程式(Agent)也往往以最高权限运作,一旦出现弱点,攻击者不仅能让这类系统停止作用,甚至可以反过来用于攻击。

资安业者SafeBreach指出,他们针对Palo Alto Networks旗下的Cortex XDR解决方案进行调查,结果发现,该系统的Windows版代理程式仰赖一系列的政策规则,以及纯文字的Lua与Python组态档案来运作,一旦将其窜改,就有机会进行干扰。

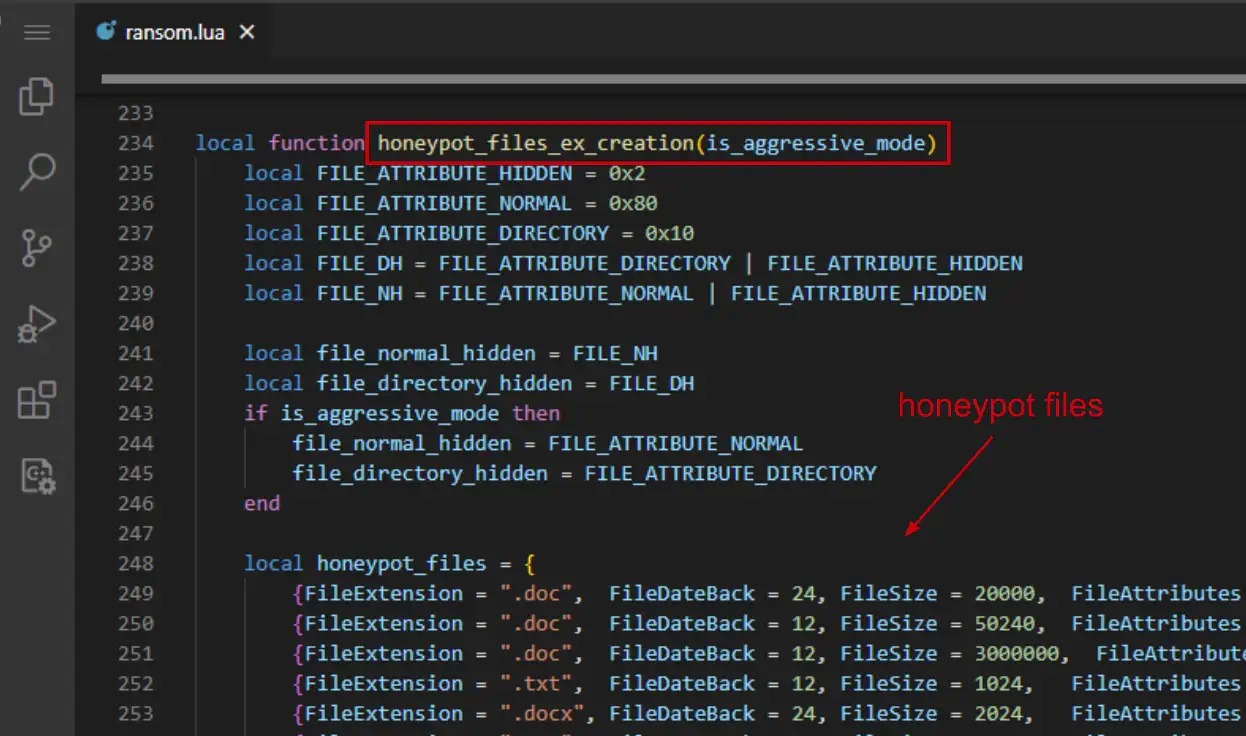

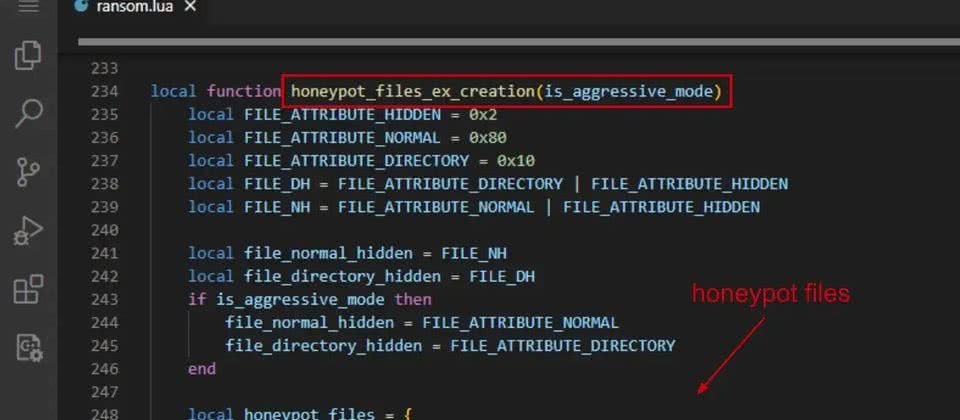

研究人员先是滥用名为ransom.lua的元件,从而得知如何绕过Cortex XDR的勒索软体防护机制。他发现Palo Alto设置密罐陷阱(Honeypot),并在上述LUA档案将部分陷阱里的应用程式列为白名单,研究人员将自行制作的勒索软体程式重新命名为白名单里的档案名称,从而在不会受到拦截的情况下加密档案。

在成功绕过勒索体防护机制后,这名研究员试图进行更多恶意攻击,并进一步了解Cortex XDR会如何回应。

他借由拆解该系统的组态规则,从而突破无法从记忆体挖掘LSASS处理程序的暂存档lsass.dmp的限制。研究人员针对dse_rules_config.lua的元件进行调查,然后将他使用的工具ProcDump重新命名为listdlls,而能成功取得lsass.dmp,从而找出使用者帐密及安全凭证。

接下来,研究人员指出,他借由硬连结(hard-linking)来突破Cortex XDR的档案防窜改保护机制,从而利用存在弱点的驱动程式,进行自带驱动程式(BYOVD)攻击。

特别的是,在成功绕过防窜改防护机制后,研究人员对Cortex XDR的密码保护机制进行「修补」,一旦设置成所有密码都无效,就有可能导致该端点代理程式任何人都无法移除、修改。

虽然上述弱点已经相当恐怖,但研究人员指出,他还能将Cortex XDR当恶意程式来使用。

研究人员借由更动LUA档案的规则,从而导致Cortex XDR主程式cyserver当掉,然后借由Python档案注入恶意程式码,并重新执行Cortex XDR的主程式,从而能以系统层级的权限对受害电脑进行后门存取。这么做使得研究人员的恶意程式受到Cortex XDR「保护」,而能在无法被侦测的情况下,以最高权限并持续在受害电脑隐密地运作。

针对上述的漏洞,研究人员10个月前进行通报,Palo Alto透过自动更新予以修补。