资安业者卡巴斯基揭露名为DuneQuixote的攻击行动,他们在今年2月察觉此事,对方针对中东政府机关而来,意图于网路环境部署后门程式CR4T。

究竟攻击者如何渗透这些组织?研究人员并未进一步说明,但指出对方利用恶意程式下载工具(Dropper)于受害电脑部署后门程式。

研究人员总共看到攻击者使用超过30个恶意程式下载工具,并指出这些档案的共通点,都是使用C或C++开发而成的64位元Windows执行档,且并未采用标准范本程式库(Standard Template Library,STL),并带有无效的数位签章。

而这些下载工具大致可区分两种类型,其中一种是透过档案管理工具Total Commander的安装程式挟带,而引起研究人员的关注。

但上述的恶意程式下载工具的最终目的相同,就是在回避侦测的状态下,于受害电脑部署CR4T。

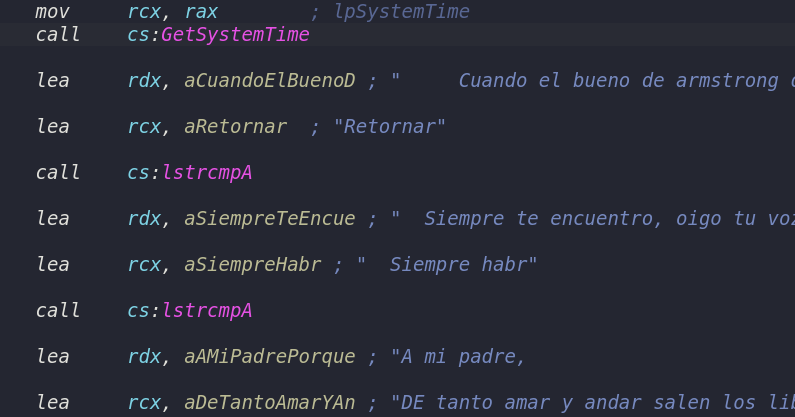

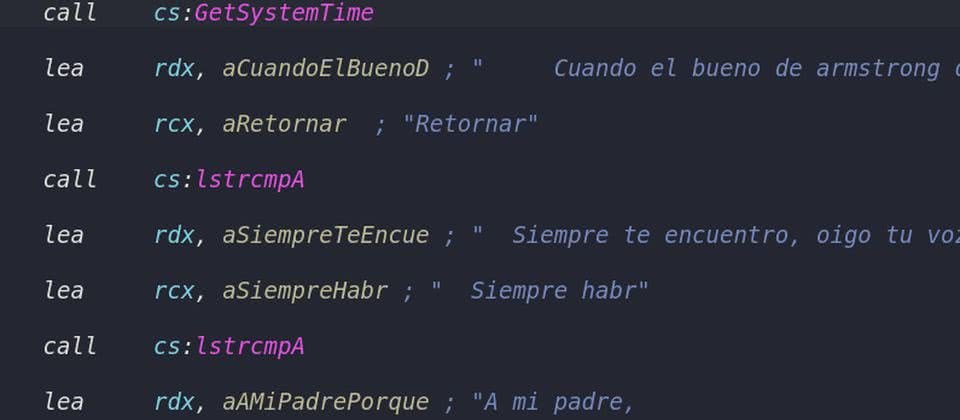

一旦执行,这些下载工具便会执行一系列没有实际目的的API呼叫,企图混淆研究人员的视听,而这些呼叫所使用的函数功能也很特别,是西班牙诗歌的片段。

接著,对方使用XOR演算法解码字串,取得Windows核心特定DLL档案的名称,成功后就会透过动态解析API呼叫,并利用多种方式得到记忆体的位置,然后以特殊手法解出C2的IP位址(研究人员并未透露手法为何),从而下载后门程式并执行。研究人员指出,攻击者采用上述手法取得C2IP位址的原因,是为了避免遭到恶意软体分析系统拦截。

而针对后门程式的部分,研究人员看到了两种版本的CR4T,一个以C及C++开发,另一个采用Go语言开发,但两者功能几乎完全相同。

值得留意的是,研究人员推测,这起攻击行动可能从去年2月就开始,相关恶意程式主要出现于中东地区,但似乎也有人从韩国、卢森堡、日本、加拿大、荷兰、美国上传相关档案到恶意程式分析平台,对此研究人员认为,这些人很有可能是透过VPN来传输档案。