4月2日Progress推出网路效能监控工具Flowmon新版12.3.5、11.1.14,当中修补CVE-2024-2389,一旦攻击者将其利用,就能透过伪造的API请求,并在未经授权的情况下远端存取Flowmon的网页介面,甚至能执行任意系统命令,CVSS风险评分达到10分,如今通报此事的研究人员透露更多细节。

资安业者Rhino Security Labs指出,攻击者若是利用这项弱点,很有可能在受害电脑植入Web Shell,并将权限提升为root。

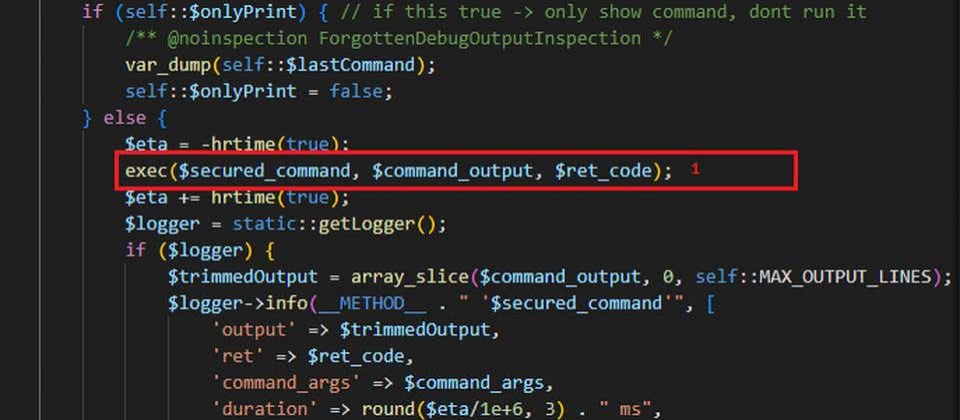

研究人员展示概念性验证(PoC)攻击,他们借由操纵pluginPath或file parameters等功能函数,从而注入恶意命令,从而在/var/www/shtml/写入Web Shell。不过,上述命令无法直接看到输出结果。

一旦命令执行完成,此网路效能监控工具将会以使用者flowmon的权限运作,而透过该使用者的身分,攻击者可执行带有sudo的命令,并下达滥用root shell的命令。研究人员表示,利用该漏洞,攻击者也有机会滥用sudo权限执行PHP程式码。