攻击者为了策画攻击行动,很有可能事先就抢下特定网域名称,以便后续能成功发动攻击。

例如,资安业者Zscaler上个月发现的后门程式MadMxShell攻击行动,就是这样的例子。

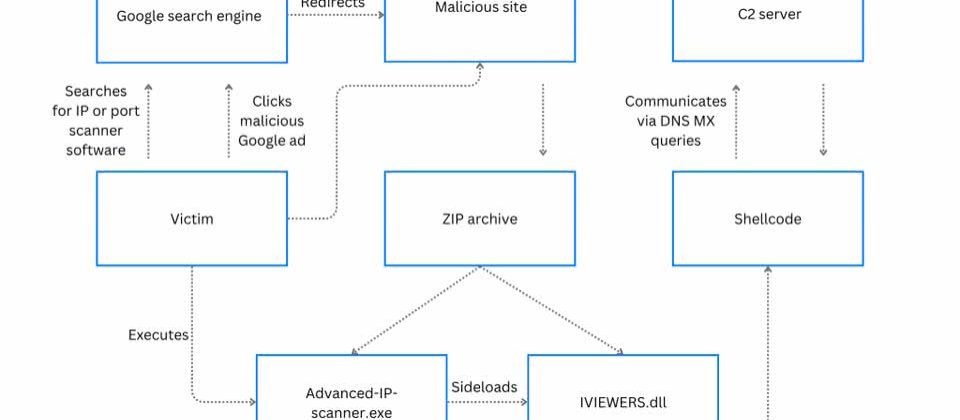

他们发现对方从去年11月至今年3月注册许多网域名称,这些名称与网路管理员及资安人员会使用的IP位址扫描工具等应用程式有关,这些应用程式包括近期常被骇客用来诱骗的Advanced IP Scanner、Angry IP Scanner,以及许多网管人员耳熟能详的PRTG IP Scanner、ManageEngine工具,并透过Google广告将这些网域名称推送到特定关键字搜寻结果的顶部,企图引诱上述技术人员上当。研究人员推测,对方的最终目的,是为了能够取得入侵企业组织的初始管道。

一旦使用者上当,从攻击者的网站下载安装程式,他们会取得ZIP压缩档,当中除了看似安装程式的执行档,还会包含大小高达22 MB的DLL程式库IVIEWERS.dll,而这个程式库档案内含第2阶段的有效酬载。前面提到的「安装程式」,其实是物件检视器oleview.exe更名而成。

若是使用者启动「安装程式」,电脑就会透过侧载的方式执行IVIEWERS.dll,解出微软档案共享服务的用户端主程式OneDrive.exe,以及另一个DLL程式库Secur32.dll。

接著,攻击者透过OneDrive.exe侧载Secur32.dll,而该DLL档案会对特定的图示资源的XOR编码进行处理,得到名为MadMxShell的Shell Code,从而收集受害电脑系统资讯,并能执行cmd.exe,以及进行基本的档案操作。

研究人员提及,对方为了回避侦测,采用XOR演算法处理C2通讯的相关资讯。该恶意程式透过8位元XOR金钥解密,从而呼叫特定函数,随即进行重新编码处理。

此外,C2网域名称、网路流量通讯的加解密表格、XOR金钥,攻击者也将这些资讯存成字串堆叠(Stack Strings),以防遭到资安系统解析。对方这么做的目的,就是为了Shell Code在执行的过程中,不会在记忆体内留下完整的足迹。

特别的是,此后门程式透过发送或接收DNS MX记录的命令,来与C2伺服器进行通讯。