为了进一步强化高权限者的身分与存取安全,部分企业导入特权存取管理(PAM)解决方案,然而,这类系统必须更严谨地进行开发与设计,因为一旦存在资安漏洞,可能又会形成新的重大风险,最近就发生一起这样的事故,以PAM著称的资安厂商Delinea,在4月12日(周五)该公司网站的服务状态页面当中,突然宣告他们正在调查一起资安事故,而在当天事故公告页面提到,这起事故影响的服务已经处理好了,工作团队部署修正机制,所有系统恢复正常运作,先前连至端点的流量也从阻挡改为开放。

他们也在自家技术支援网站发布用户处理指引,编号为KB-010572,描述影响的产品为Secret Server Cloud、Secret Server On-Premises,以及所面临的问题与矫正的方法。

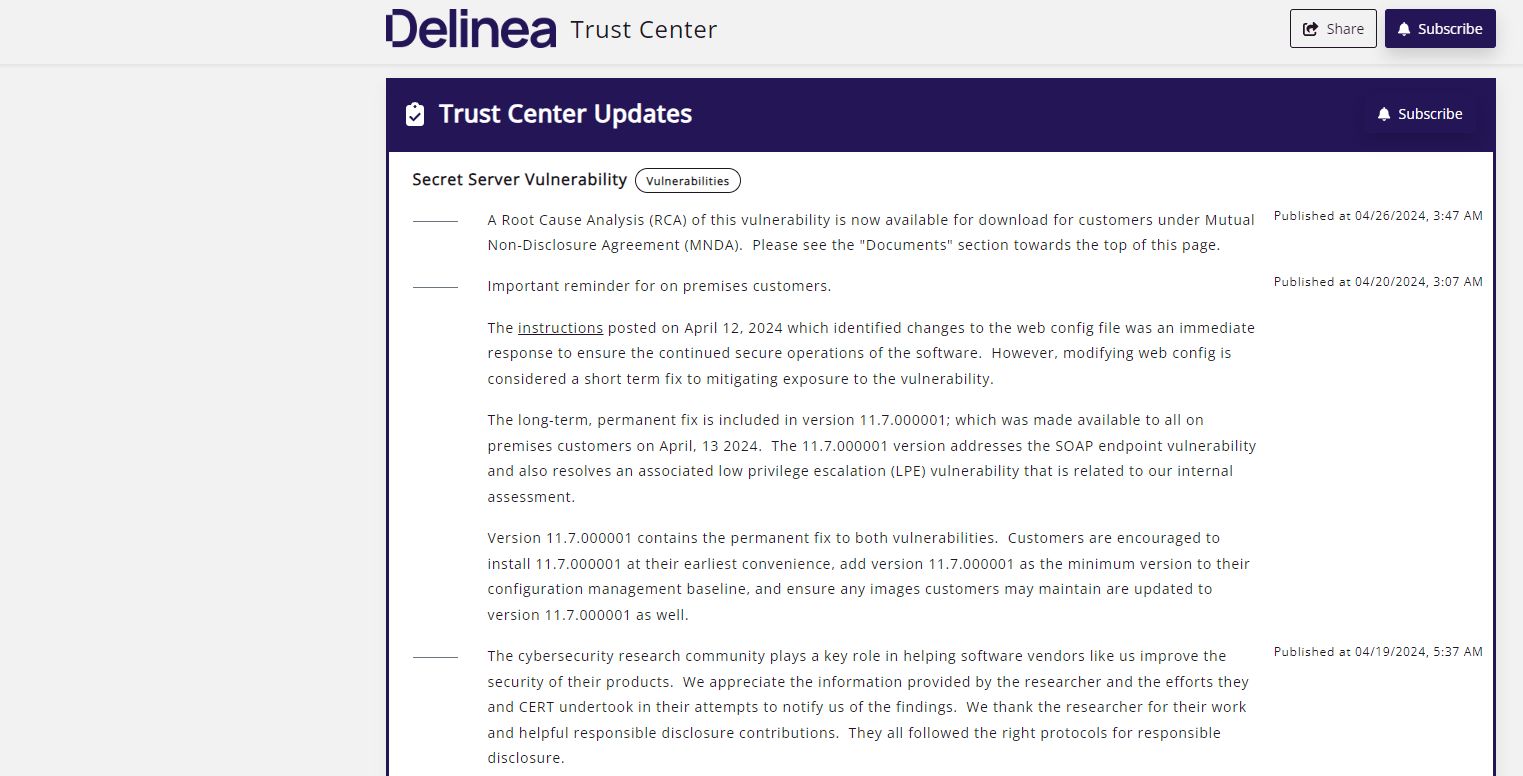

隔天他们在自家网站的信任中心网页发布公告,表示发现旗下PAM产品Secret Server的SOAP API有漏洞,攻击者可借此跳过身分认证,初步处理对策是限制所有SOAP端点、使其无法存取所有区域,以避免暴露,此项阻挡机制将持续到Deliena能够修补漏洞为止。

14日Delinea正式发布Secret Server On-Premises的更新(11.7.000001),目的是解决SOAP API的重大漏洞,关于此产品先前版本的相同漏洞修补,会在测试完成之后释出,该公司工程与资安团队也进行调查,检查是否有租户资料外泄,当时他们并未发现有这样的状况,也没有尝试滥用这个漏洞的行为。

此漏洞之所以发现,根据资安新闻媒体Help Net Security的报导,有两大功臣。一位是先找到问题的资安研究员Johnny Yu(straight_blast),并于2月中向该公司通报,但因为不是他们的付费客户或组织而没受理,于是他找上美国电脑网路危机处理暨协调中心(CERT)协调,直到4月12日Delina才发布公告承认此事;另一位是资安研究员Kevin Beaumont,是他在4月12日发现Delinea Secret Server Cloud因资安事故而停摆至少5个小时的状态,也在该公司网站看到他们发布公告,并确认此事与straight_blast发现的漏洞有关。

到了4月29日,资安组织MITRE也为此发布正式漏洞编号为CVE-2024-33891,CVSS风险评估为8.8分,属于高度严重等级的资安漏洞,而现在Delina在KB-01057这份处理公告中,也明确列出需升级到11.5.000003、11.6.000026、11.7.000001这三个版本,可修补这个漏洞。