微软于去年3月修补Outlook权限提升漏洞CVE-2023-23397,年底波兰证实公家机关及企业组织遭遇漏洞攻击,而攻击者的身分,就是恶名昭彰的俄罗斯骇客APT28,但该组织的相关攻击行动,如今也传出有其他国家受害。

上周末捷克与德国证实,他们在去年微软尚未修补漏洞之前,就有企业组织与政府机关遭遇相关攻击,虽然他们没有直接公布漏洞名称,但根据国外媒体的报导,对方利用的漏洞就是CVE-2023-23397。

【攻击与威胁】

捷克、德国证实去年遭遇俄罗斯骇客APT28入侵,对方利用Outlook重大漏洞发起攻击

5月3日德国联邦政府(Bundesregierung)、捷克外交部(MFA)发布公告,指出,这些骇客利用Outlook漏洞对他们国内的企业组织下手。这样的情况,也引起欧盟、北约组织(NATO)、美国联手谴责。

德国联邦政府指控该组织针对社会民主党执行委员会发动攻击,对方在一段相对较长的时间里,利用重大层级的Outlook漏洞,入侵数个电子邮件帐号,而该漏洞当时尚未被公布。捷克外交部也发出声明,指出自2023年起,该国部分企业组织遭遇该组织攻击,其共通点就是利用当时未知的Outlook漏洞。

虽然上述两则声明并未透露漏洞的CVE编号,但资安新闻网站Hacker News指出,此为重大层级的Outlook权限提升漏洞CVE-2023-23397,CVSS风险评为9.8分,一旦遭到利用,攻击者就有机会取得使用者的Net-NTLMv2杂凑值,透过NTLM中继攻击,从而冒用该名使用者的身分通过验证。

芬兰有银行用户遭安卓恶意软体攻击,寄送诈骗警示简讯,后续假借金融业者名义要求用户下载冒牌防毒软体

5月3日芬兰运输和通讯局(Transport and Communications Agency,Traficom)提出警告,指出近期出现锁定安卓用户的恶意软体攻击行动,目的是窃取网路银行帐户当中的存款。他们得知有人以某些公司的名义发送简讯,内容是关于帐号异常或是债务追讨,并要求用户拨打指定的电话号码,进一步确认详细情况。

5月3日芬兰运输和通讯局(Transport and Communications Agency,Traficom)提出警告,指出近期出现锁定安卓用户的恶意软体攻击行动,目的是窃取网路银行帐户当中的存款。他们得知有人以某些公司的名义发送简讯,内容是关于帐号异常或是债务追讨,并要求用户拨打指定的电话号码,进一步确认详细情况。

若是使用者照做,歹徒便回复这是诈骗,使用者应采取进一步的防护措施因应。在通话过程当中,对方就会寄送另一则简讯,声称提供McAfee防毒软体安装程式,若是用户点选连结,下载APK档案并执行安装,手机就会被植入恶意程式,骇客可借此存取手机应用程式及讯息,并从网路银行洗劫受害者的帐户。

假冒记者、NGO人员、网站、邮件寄送、短网址!伊朗APT42搜刮使用者凭证、窃取存放在M365云服务的资料,并散播后门程式

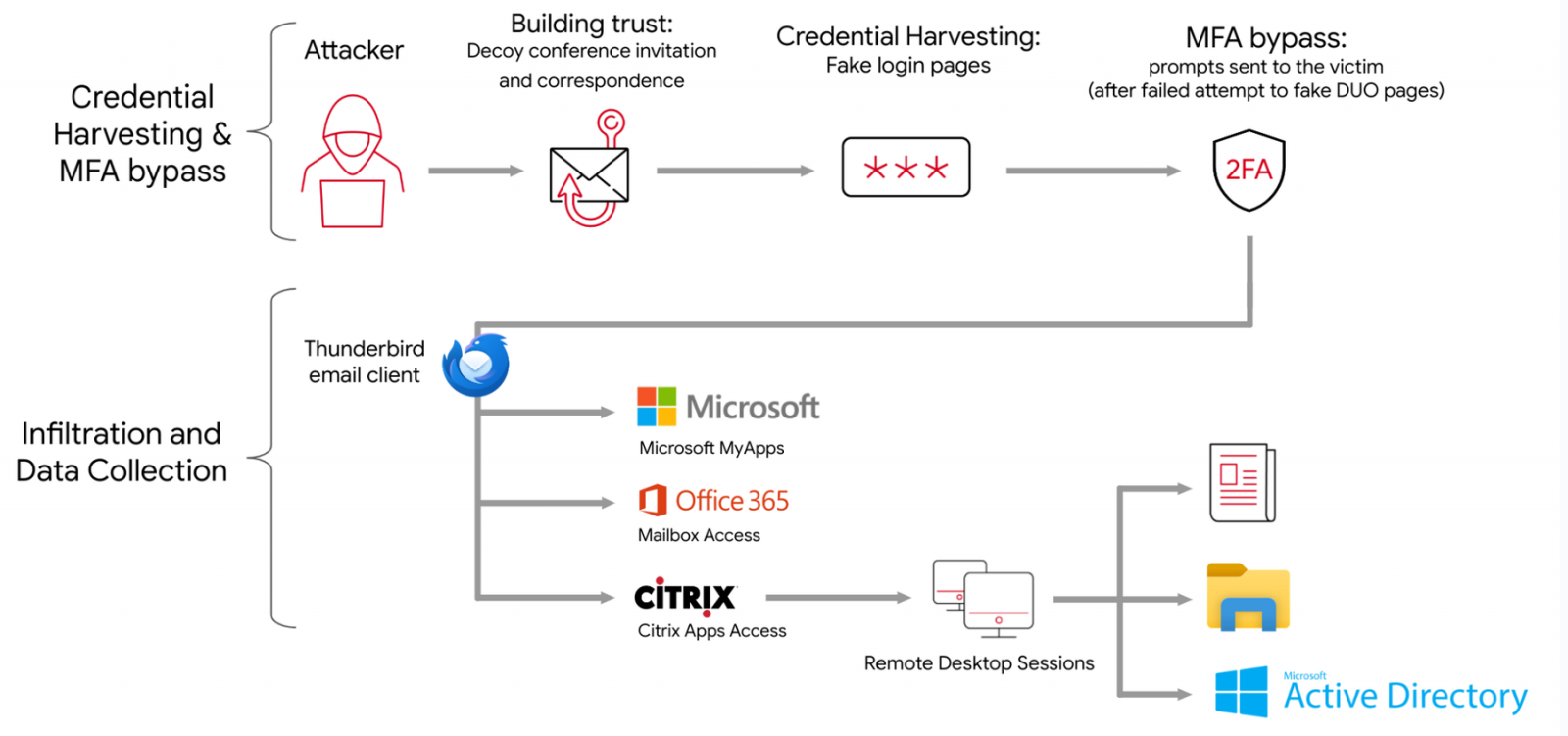

资安业者Mandiant指出,他们自2022年9月揭露隶属于伊斯兰革命护卫警察情报组织(IRGC-IO)的伊朗骇客组织APT42,近期这些骇客又有新的攻击行动。

资安业者Mandiant指出,他们自2022年9月揭露隶属于伊斯兰革命护卫警察情报组织(IRGC-IO)的伊朗骇客组织APT42,近期这些骇客又有新的攻击行动。

研究人员指出,这些骇客冒充记者及社会运动人士,借由持续通讯与受害者建立信任关系,向使用者发送会议邀请通知,或是合法档案,透过社交工程的手法挖掘相关帐密资料,从而存取受害组织的云端环境。得逞后,这些骇客窃取对伊朗有战略价值的资料,过程中对方仰赖系统内建功能及开源工具,以便回避侦测。

除上述的窃取军事机密情报,该组织也会借由网路钓鱼的方式,散布名为Nicecurl及Tamecat的后门程式,以便取得受害组织的初始存取权限,并拿来执行命令的管道,或是作为部署其他恶意软的跳板。

美国证实去年底修补的GitLab危急漏洞CVE-2023-7028已出现攻击行动

今年1月11日,软体开发平台GitLab揭露与修补CVSS满分10分的重大漏洞CVE-2023-7028,由于能在无需与使用者互动的状态下,将重设密码的电子邮件寄送至任何信箱,可能导致用户帐号因此遭到非法接管,月底Shadowserver基金会警告,根据他们的侦测,未修补这个漏洞且能透过网际网路存取的GitLab伺服器,数量高达5,379台(台湾有52台)。事隔3个月,美国证实该漏洞已出现攻击行动。

5月1日美国网路安全暨基础设施安全局(CISA)将上述漏洞加入已遭利用漏洞的名单(KEV),并指出它成为恶意网路活动的常见攻击手法,将对政府与企业造成严重风险,要求联邦政府各单位需在5月22日之前,完成内部弱点管理的审视与更新作业。

其他攻击与威胁

◆执法单位再度针对勒索软体骇客LockBit的网站出手,预告透露对方更多身分相关资讯

◆俄罗斯骇客组织APT28与相关网路犯罪组织操控EdgeRouter路由器、物联网设备,经营僵尸网路Moobot

◆微软图表资料分析Graph的API遭到骇客滥用的情况日益频繁,对方将其用于恶意通讯、隐匿行踪

◆针对北韩骇客APT43滥用DMARC政策掩盖网路钓鱼攻击,美国提出警告

◆恶意程式Zloader卷土重来,骇客纳入金融木马Zeus的反分析机制

【漏洞与修补】

特权管理系统Delinea Secret Server修补高风险漏洞,恐被用于挟持管理员帐号

以特权存取管理(PAM)著称的资安厂商Delinea,在4月12日于服务状态页面当中,突然宣告他们正在调查一起资安事故,而在当天事故公告页面提到,这起事故影响的服务已经处理好了,工作团队部署修正机制,所有系统恢复正常运作,先前连至端点的流量,也从阻挡改为开放。该公司也在14日,发布11.7.000001版Secret Server On-Premises的更新予以修补。29日资安组织MITRE发布正式漏洞编号为CVE-2024-33891,CVSS风险评估为8.8分。

值得留意的是,最早发现上述的漏洞,是2月中向该公司通报问题的资安研究员Johnny Yu(straight_blast),但因为不是该公司付费客户当时并未受理,于是他找上美国电脑网路危机处理暨协调中心(CERT)协调此事。另一名察觉此事的是资安研究员Kevin Beaumont,他在4月12日发现Delinea Secret Server Cloud因资安事故而停摆至少5个小时的状态,并确认与Johnny Yu通报的漏洞有关。

【资安产业动态】

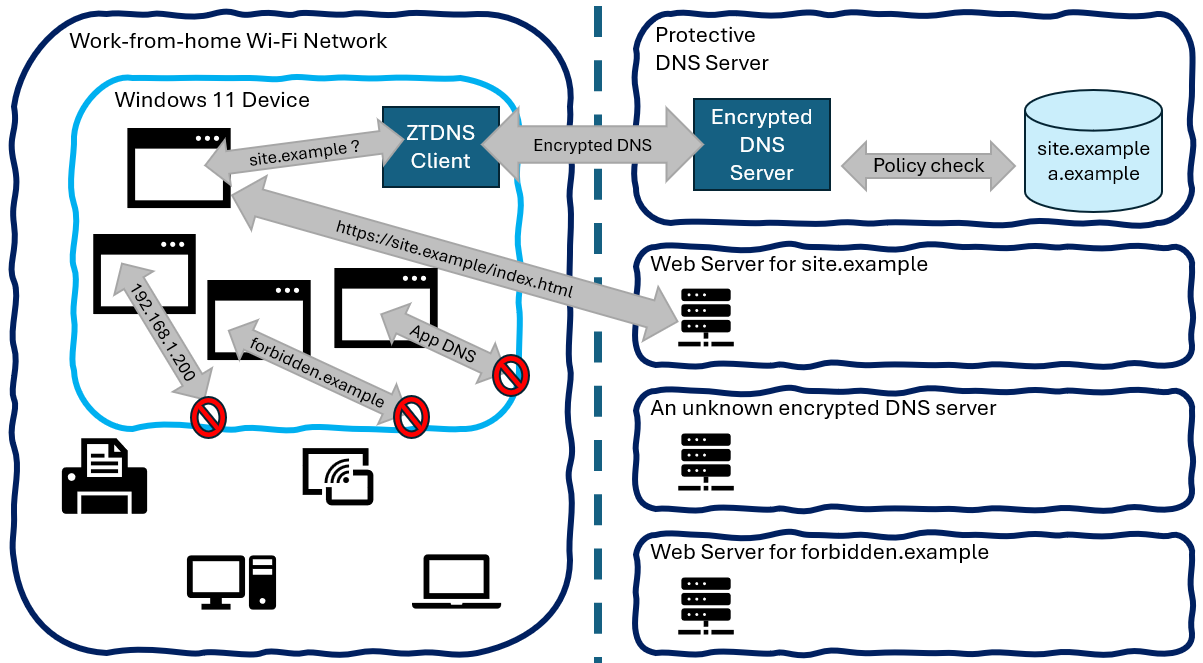

防止电脑连上恶意网域,微软宣布将为Windows加入零信任DNS技术

为了强化企业组织的零信任防护,避免使用者不慎被带往恶意网域,5月2日微软宣布,他们打算在Windows作业系统当中,纳入名为零信任DNS(Zero Trust DNS,ZTDNS)的防护机制,透过这项功能,Windows用户将只能存取受信任的白名单网域,从而改善网路安全。目前ZTDNS为非公开预览阶段,但微软预告,接下来将会对Insider测试人员提供,也会在未来成为Windows的正式功能。

为了强化企业组织的零信任防护,避免使用者不慎被带往恶意网域,5月2日微软宣布,他们打算在Windows作业系统当中,纳入名为零信任DNS(Zero Trust DNS,ZTDNS)的防护机制,透过这项功能,Windows用户将只能存取受信任的白名单网域,从而改善网路安全。目前ZTDNS为非公开预览阶段,但微软预告,接下来将会对Insider测试人员提供,也会在未来成为Windows的正式功能。

该公司表示,ZTDNS使用开放标准为基础的网路协定,从而满足OMB M-22-09及NIST SP 800-207等规范的零信任要求。ZTDNS整合该作业系统的DNS用户端及Windows Filtering Platform(WFP),实现以网域名称为基础的流量过滤。

近期资安日报

【5月3日】僵尸网路Goldoon锁定D-Link家用路由器DIR-645老旧漏洞发动攻击