Mandiant

资安业者Mandiant指出,他们自2022年9月揭露隶属于伊斯兰革命护卫警察情报组织(IRGC-IO)的伊朗骇客组织APT42,近期这些骇客又有新的攻击行动,最终会在受害电脑部署名为Nicecurl及Tamecat的后门程式。

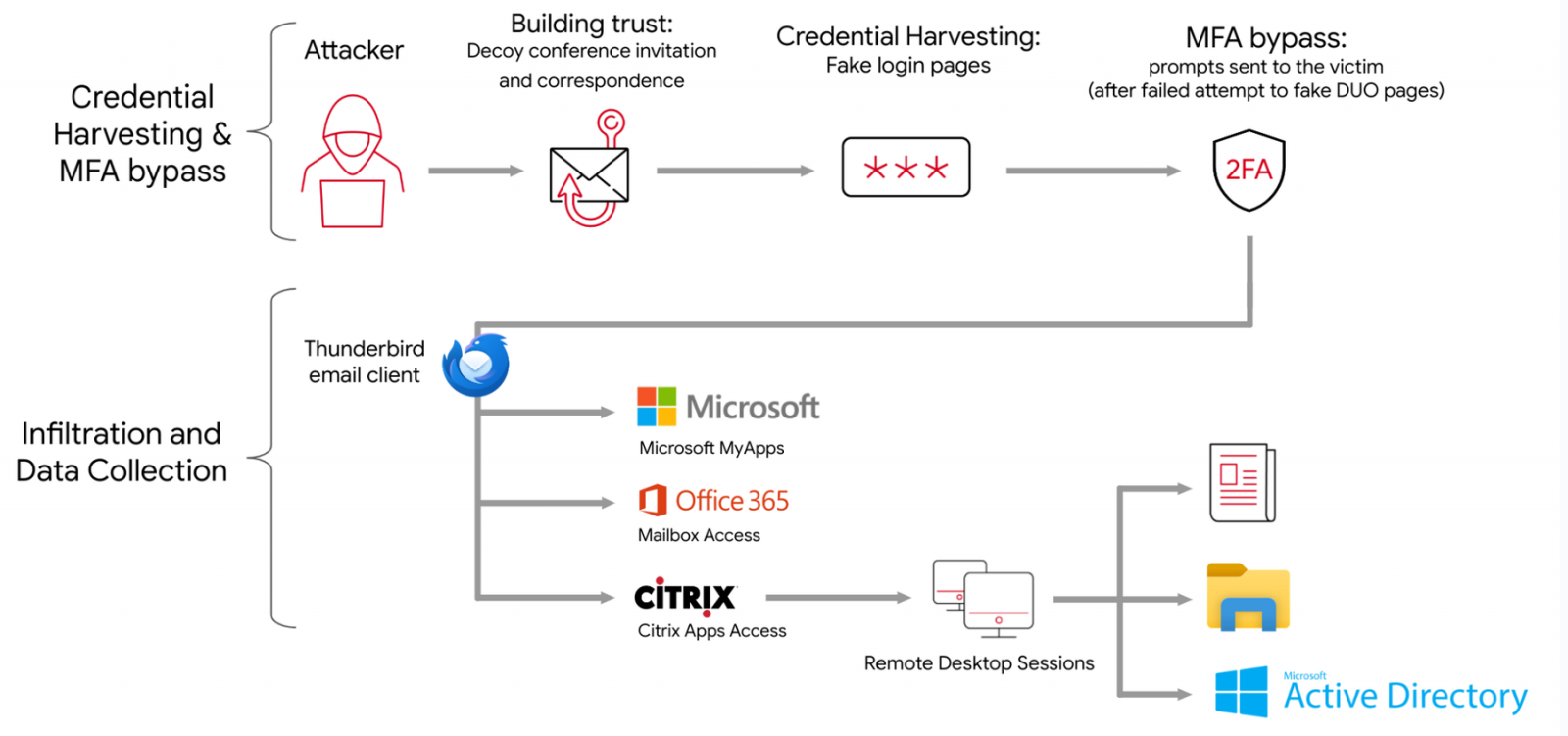

研究人员指出,这些骇客冒充记者及社会运动人士,借由持续通讯与受害者建立信任关系,向使用者发送会议邀请通知,或是合法档案,透过社交工程的手法挖掘相关帐密资料,从而存取受害组织的云端环境。得逞后,这些骇客窃取对伊朗有战略价值的资料,过程中对方仰赖系统内建功能及开源工具,以便回避侦测。

除上述的窃取军事机密情报,该组织也会借由网路钓鱼的方式,散布名为Nicecurl及Tamecat的后门程式,以便取得受害组织的初始存取权限,并拿来执行命令的管道,或是作为部署其他恶意软的跳板。

根据他们的调查,这些骇客利用至少3个基础设施来针对政府机关、新闻媒体、非政府组织及社会运动人士而来。但无论对象为何,对方在攻击行动里,采用相似的策略、技术、流程(TTP),而网域名称、诱饵则有所不同。

在其中一种攻击行动里,这些骇客冒充华盛顿邮报、经济学人、耶路撒冷邮报、Khaleej Times、Azadliq等新闻媒体及非政府组织,大多会利用拼写错误的网域名称,借由发送带有新闻内容的钓鱼邮件,目的是将收信人导向冒牌Google登入网页,从对伊朗感兴趣的地缘政治实体、研究人员、新闻记者窃取帐密资料。

而另一种攻击手法,对方则是透过.top、.online、.site、.live等顶级网域名称(TLD),架设冒牌的登入网页、档案代管服务、YouTube网站,然后假借邀请加入会议,或是共享档案的名义寄送钓鱼信,目标是对伊朗政权构成威胁的研究人员、记者、非政府组织领导人、人权斗士,从而窃取他们的网路服务帐密资料。

第3种则是针对美国及以色列的国防和外交事务相关人士而来,骇客伪装成非政府组织、Mailer Daemon、短网址服务Bitly,疑似透过钓鱼邮件发动攻击。他们看到对方去年11月,针对以色列大学的核子物理学教授下手,企图窃取Microsoft 365帐密。

在透过上述3种管道取得帐密资料后,研究人员指出,他们在2022至2023年,看到这些骇客企图从受害的美国、英国法律服务机构、非政府组织的公有云基础设施,窃取伊朗政府感兴趣的敏感资料。

他们看到对方透过社交工程取得帐密资料后,就会将受害者导向冒牌的Duo身分验证服务来绕过双因素验证(MFA),得逞后就会利用收信软体Thunderbird存取受害者的电子邮件信箱,然后存取Citrix应用程式,并透过远端桌面连线(RDP)进行侦察。

过程中骇客利用多种回避侦测的手法,像是滥用Microsoft 365内建工具、检视感兴趣的资料后清除Chrome的浏览记录,此外,骇客利用ExpressVPN服务、Cloudflare代管网域、临时VPS伺服器来隐匿行踪。

而对于骇客使用的后门程式,研究人员指出,Nicecurl是透过VBS打造而成,攻击者可加装特定的外挂模组,以便执行特定任务,此后门程式透过HTTPS加密通讯协定与C2通讯。

第2款后门程式Tamecat功能较为复杂,可执行PowerShell程式码或C#指令码,对方疑似借此进行资料窃取及控制受害电脑。值得一提的是,攻击者使用Base64混淆C2通讯流量,并能动态调整配置,从而回避防毒软体的侦测机制。