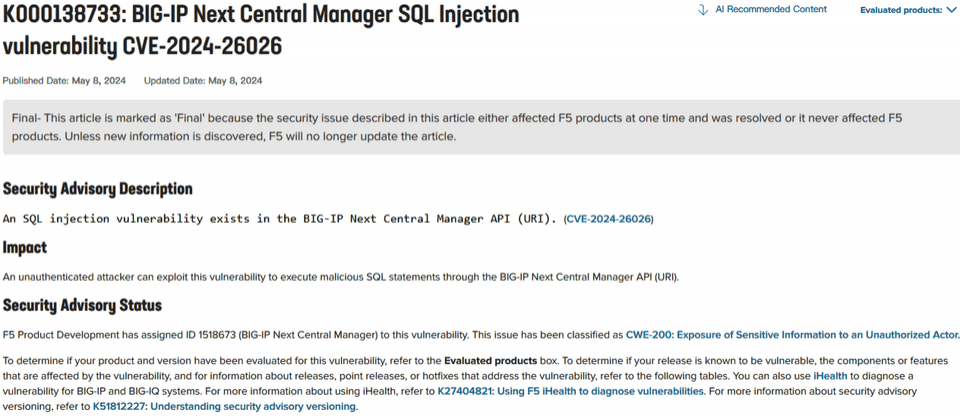

5月8日F5针对旗下的管理主控台元件BIG-IP Next Central Manager发布20.2.0版,当中修补2项高风险漏洞CVE-2024-21793、CVE-2024-26026,这些漏洞存在于20.0.1至20.1.0版,CVSS风险评分皆为7.5,一旦遭到利用,攻击者就能在未经身分验证的情况下,借由该系统的API执行恶意SQL叙述句(Statements),来触发上述漏洞。

通报漏洞的资安业者Eclypsium指出,攻击者只要远端利用上述其中任何1个漏洞,就可以存取BIG-IP Next Central Manager管理主控台的图形操作介面,从而得到完整的管理权限。

值得留意的是,若是对方再透过其他手段,在BIG-IP Next Central Manager管理的BIG-IP Next系统建立新帐号,这些帐号将无法从Next Central Manager检视,换言之,攻击者可利用这种帐号暗中从事攻击行动,且难以被察觉。

虽然这两个漏洞的CVSS风险评分相同,但研究人员指出,他们认为SQL注入漏洞CVE-2024-26026较危险,因为在所有BIG-IP Next装置的组态都含有这项弱点,攻击者有可能直接用来绕过身分验证流程。对此,他们也借由该漏洞取得管理员帐号的密码杂凑值,来进行概念性验证(PoC)。

另一个漏洞CVE-2024-21793,则是发生在BIG-IP Next Central Manager处理OData查询的过程,从而允许攻击者注入OData查询过滤参数,而有可能泄露敏感资讯。值得一提的是,只有在BIG-IP Next系统启用LDAP的情况下,才会出现这项弱点。

除上述两个漏洞,研究人员表示,他们其实一共通报了5个漏洞,但其他3个尚未登记CVE编号,也尚未进行修补。

这些F5并未发布公告的漏洞,其中1个是可用来进行伺服器请求伪造(SSRF)呼叫任何装置、却未记载于说明文件的API,攻击者只要能够登入BIG-IP Next Central Manager,就有机会建立主控台看不到的管理者帐号。

另外两个漏洞分别是:管理员密码杂凑处理强度不足,而有可能遭到暴力破解攻击;以及管理员能在不需输入密码的情况下,任意重设自己的密码。一旦攻击者结合其他漏洞进行利用,就有机会在无须知道管理员密码的情况下,封锁所有合法使用者帐号的存取。