继美国、新加坡、泰国、德国执法单位联手,宣布拆毁专门绑架个人电脑的大型僵尸网路911 S5,有许多欧洲国家参与的另一个执法行动Operation Endgame,也传出捷报,他们在本周成功破坏数个用于散布恶意程式的僵尸网路。

值得一提的是,这波执法扫荡的恶意程式类型,是骇客用来向受害电脑传递其他作案工具的恶意程式载入工具(Dropper),带来的后续效应值得观察。

【攻击与威胁】

僵尸网路CatDDoS锁定逾80个已知漏洞,入侵多个厂牌网路设备、应用系统并将其用于DDoS攻击

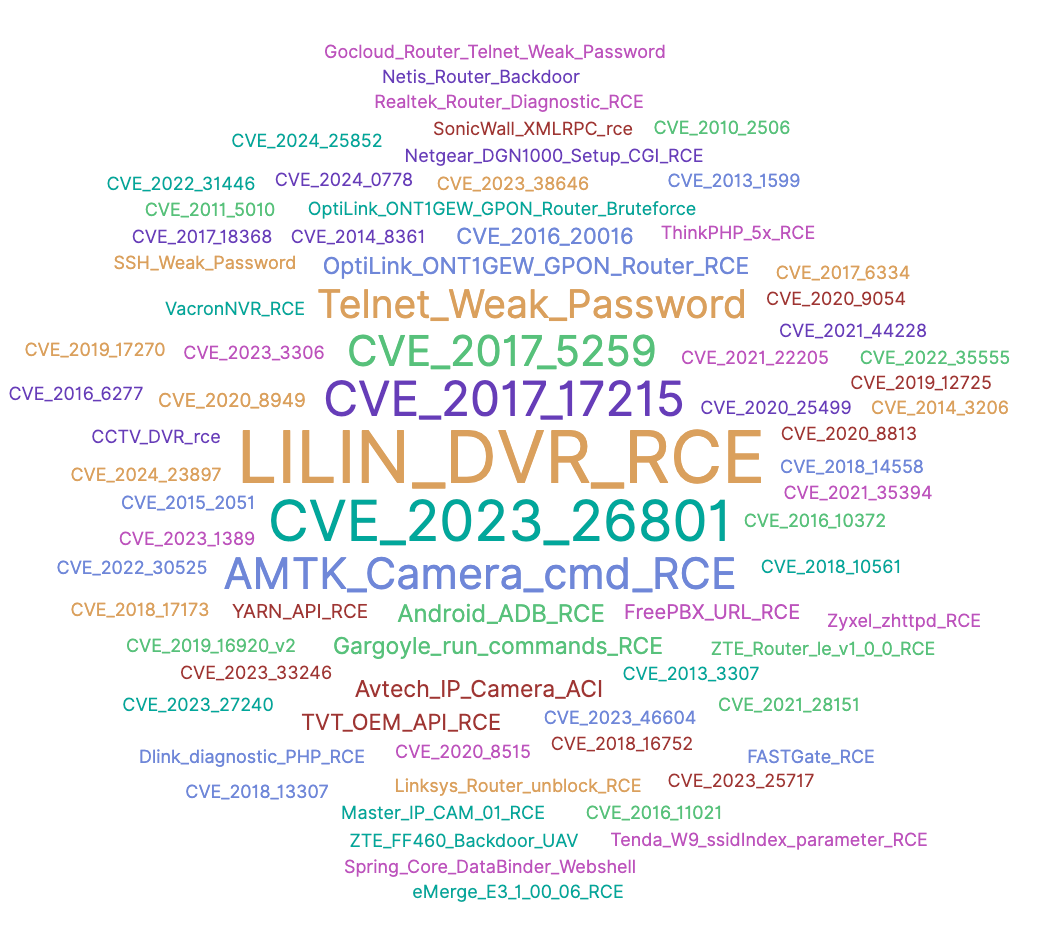

中国资安业者奇安信针对僵尸网路CatDDoS的攻击行动提出警告,这些骇客在最近3个月里,利用超过80个已知漏洞,攻击行动的高峰一天有超过300台设备受害。

中国资安业者奇安信针对僵尸网路CatDDoS的攻击行动提出警告,这些骇客在最近3个月里,利用超过80个已知漏洞,攻击行动的高峰一天有超过300台设备受害。

这些已知漏洞影响的范围很广,涵盖思科、D-Link、居易(DrayTek)、高格(Gocloud)、华为、Netgear、瑞昱(Realtek)、Seagate、SonicWall、腾达(Tenda)、Totolink、TP-Link、中兴(ZTE)、兆勤(Zyxel)等厂商的网路设备,并且也影响许多应用系统及元件,例如:ActiveMQ、Cacti、FreePBX、GitLab、Hadoop、Jenkins、Metabase、Log4j、RocketMQ。

值得留意的是,有些遭攻击者利用的漏洞,他们暂时尚未找到相关的迹证,而无法进一步确认,但研究人员推测,当中有不少可能是零时差漏洞。

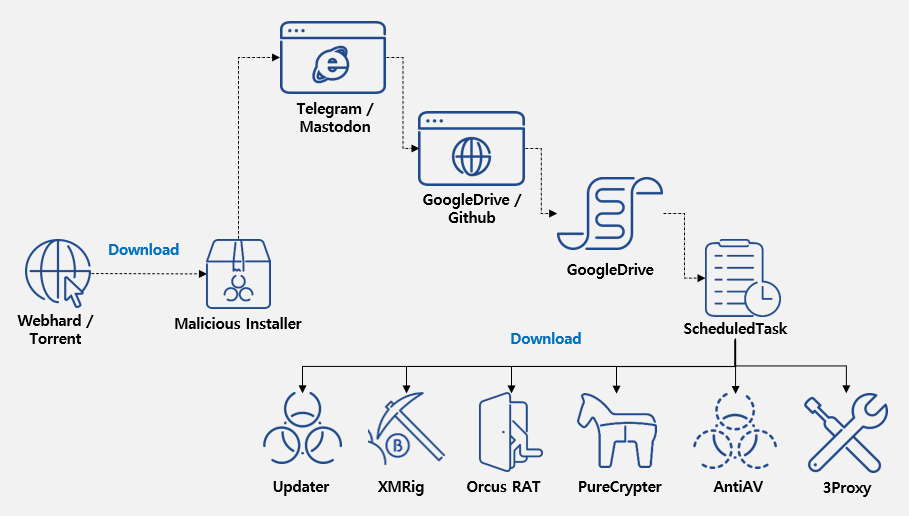

骇客假借提供盗版Office软体散布木马程式、挖矿软体、代理伺服器工具

骇客借由盗版软体来散布恶意程式的情况,不时有事故传出,其中,声称提供破解微软办公室软体Office的情况,算是相当常见。由于微软才在4月下旬,针对下一代买断版本的Office 2024发布预览版,并规画于今年底上市,因此,可能有骇客想搭上这波风潮来散布各式恶意软体。

骇客借由盗版软体来散布恶意程式的情况,不时有事故传出,其中,声称提供破解微软办公室软体Office的情况,算是相当常见。由于微软才在4月下旬,针对下一代买断版本的Office 2024发布预览版,并规画于今年底上市,因此,可能有骇客想搭上这波风潮来散布各式恶意软体。

资安业者AhnLab揭露假借提供破解版Office安装工具的恶意软体,骇客借由档案共享服务、Torrnet种子来散布,该恶意程式号称可让使用者自行选择要安装的Office版本(2013至2024版)、自行挑选需要安装的元件,并能指定程式的介面语言。然而研究人员指出,一旦使用者依照指示执行这个恶意安装程式,电脑就会在背景执行PowerShell命令,安装其他恶意软体。

这些恶意软体包括:木马程式Orcus RAT、挖矿软体XMRig、将受害电脑变成非法代理伺服器的3Proxy、恶意程式下载工具PureCrypter,以及能窜改防毒软体组态或是进行停用的程式AntiAV。

资安业者Lumen揭露发生在去年10月的资安事故,骇客故意锁定某家美国ISP业者,自远端摧毁了该ISP业者所属之自治系统(Autonomous System Number,ASN)中多达60万台的路由器,占该ASN中路由器数量的49%。值得留意的是,这些受害路由器无法借由韧体更新修补,只能更换装置。

研究人员得知此事的缘由,在于他们去年10月透过公开论坛与故障设备侦测机制发现,有大量使用者投诉Windstream的路由器装置突然亮红灯且无法使用,而且在打电话给ISP客服之后,对方的回应是必须更换整个装置。

根据遥测资料显示,属于该ISP业者的某个ASN上特定品牌的路由器数量在一周内大幅下滑,其中,ActionTec路由器减少17.9万台,Sagemcom路由器减少48万台,他们研判这些路由器感染木马程式Chalubo而遭到破坏。

近期网路上流传一份Google内部描述搜寻引擎运作细节的API文件,在一段时间的沉默后,Google终于发出声明,警告外界不要根据缺乏脉络与不完整的资讯,对搜寻做出不准确的假设,并强调他们已经分享了大量搜寻运作的方式,同时也致力于保护搜寻结果不被操纵。

之所以该文件引起搜寻引擎最佳化(SEO)专家的注意与兴趣,是因为其中描述的细节,与Google过去公开声明的资讯矛盾,例如:不使用网域权重、不使用点击评分,以及没有使用沙箱等。

这批外流的API文件超过2,500页,涵盖2,596个模组14,014项属性的细节。由于该文件泄漏了2024年3月Google搜寻内容储存的现行架构,以及相关程式码提交历史,证明这份资料相当新。

保险经纪人公司台名发布资安重讯,坦承遭供应链攻击,客户个资恐外泄

30日上午我们报导台湾电脑硬体制造商「Cooler Master」传出50万会员个资外泄的消息,到了下午我们又再注意到,国内的保险经纪人公司「台名」公布遭遇供应链攻击及资料被窃取的资安事件,并坦承有个资外泄情事,提醒客户提高警觉。虽然这两起事件并未有关联,但一日两则这样的消息,已引起国人广泛注目。

针对这起资安事故,台名表示找到攻击来源、成功阻断攻击行动,并永久停用该项服务元件,后续将通报主管机关。究竟是何项服务元件引发供应链攻击,台名并未说明。

值得留意的是,这次事件牵扯到供应链攻击,是否还有更多企业也会因此遇害,也是大家关心的焦点,目前尚未有更多消息。

其他攻击与威胁

◆俄罗斯骇客FlyingYeti利用WinRAR漏洞对乌克兰发动网钓攻击

◆3款WordPress外挂程式漏洞遭到利用,攻击者借此注入后门及恶意指令码

◆间谍软体LightSpy扩张攻击范围,从行动装置延伸至macOS电脑

【资安防御措施】

欧美各国执法单位联手合作进行执法行动Operation Endgame,摧毁数个专门散布特定恶意程式的僵尸网路

欧洲刑警组织Europol,以及美国、英国等十几个国家的执法单位,在本周同步执行终局行动(Operation Endgame),破坏用来散布恶意程式的僵尸网路,于5月27日至29日关闭超过100台伺服器,扣押逾2千个网域名称,逮捕4名嫌犯,并针对其他8名嫌犯展开通缉。

欧洲刑警组织Europol,以及美国、英国等十几个国家的执法单位,在本周同步执行终局行动(Operation Endgame),破坏用来散布恶意程式的僵尸网路,于5月27日至29日关闭超过100台伺服器,扣押逾2千个网域名称,逮捕4名嫌犯,并针对其他8名嫌犯展开通缉。

欧洲司法组织Eurojust表示,本次执法行动针对IcedID、Pikabot、Smokeloader、Bumblebee、TrickBot等恶意程式而来,攻击者主要渗透受害电脑并植入恶意程式的途径,是透过电子邮件。而这次的执法行动,是2021年摧毁Emotet的后续。

欧洲刑警组织表示,这是史上针对僵尸网路之最大规模的执法行动,打击了恶意程式载入工具(Dropper)生态体系。不过,这是终局行动的第一波执行成果,接下来各国执法单位将会持续扫荡这类网路犯罪。

近期资安日报

【5月30日】锁定Check Point VPN的攻击行动出现新的发展,两家资安业者透露对方利用零时差漏洞挖掘AD帐密资料