上周云端服务业者Cloudflare公布由俄罗斯骇客组织FlyingYeti策画的网钓攻击行动,并指出对方架设架设冒牌公营事件网站,意图在当地政府恢复收取、追讨积欠公营事业费用的情况下,引诱乌克兰民众上当。

值得一提的是,这起攻击行动骇客意图滥用Cloudflare Workers与GitHub的服务隐匿行踪,这两家公司进行反制,让对方难以继续从事攻击行动。

【攻击与威胁】

俄罗斯骇客FlyingYeti利用WinRAR漏洞对乌克兰发动网钓攻击,目的是散布恶意程式CookBox并控制受害电脑

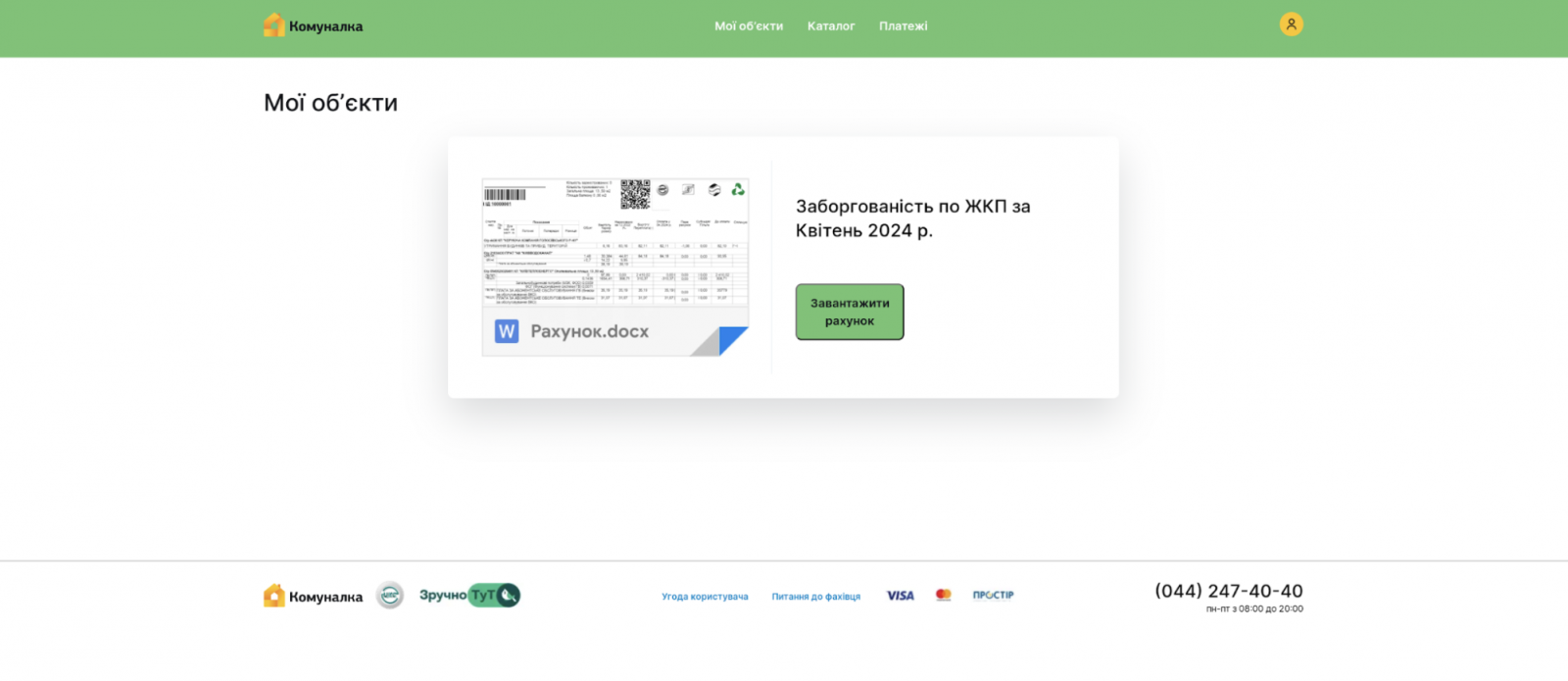

云端服务业者Cloudflare揭露自今年4月出现的网路钓鱼攻击行动,俄罗斯骇客组织FlyingYeti(亦被称为UAC-0149)针对乌克兰民众因政府的紧急命令即将到期,恢复收取积欠的公营事业费用,而可能面临庞大债务的情况,架设冒牌的基辅Komunalka社会住宅网站来引诱他们上当,而有可能导致电脑被部署PowerShell恶意程式CookBox,过程中对方滥用Cloudflare Workers与GitHub,以及WinRAR漏洞CVE-2023-38831。

云端服务业者Cloudflare揭露自今年4月出现的网路钓鱼攻击行动,俄罗斯骇客组织FlyingYeti(亦被称为UAC-0149)针对乌克兰民众因政府的紧急命令即将到期,恢复收取积欠的公营事业费用,而可能面临庞大债务的情况,架设冒牌的基辅Komunalka社会住宅网站来引诱他们上当,而有可能导致电脑被部署PowerShell恶意程式CookBox,过程中对方滥用Cloudflare Workers与GitHub,以及WinRAR漏洞CVE-2023-38831。

对此,Cloudforce One采取反制行动,延后对方发动攻击的时间,他们先是封锁骇客使用的Cloudflare Worker,而对方企图新帐号设置多个Cloudflare Worker,但后续皆遭到停用,导致骇客更改攻击链,由GitHub存取前述RAR档案。研究人员向GitHub通报此事,该程式码储存库下架相关专案,并移除钓鱼网站。

美国证实7年前Oracle WebLogic Server作业系统命令注入漏洞被用于攻击行动

6月3日美国网路安全暨基础设施安全局(CISA)针对一项7年前公布的漏洞CVE-2017-3506提出警告,指出掌握骇客已将这项漏洞用于攻击行动的证据,他们将其纳入已知遭到利用的漏洞目录(KEV),要求联邦机构在6月24日前完成修补。

虽然CISA并未针对骇客利用漏洞的情况说明细节,但有鉴于该漏洞已公布7年之久,网路上已有研究人员公布概念性验证(PoC)程式码,攻击者若要利用漏洞,无须自行从头分析,IT人员还是要尽速套用相关修补程式。

防诈公司Gogolook发布资安事件重讯,网站部分服务遭非法存取

创新板上市公司走著瞧-创(Gogolook)在6月4日公布遭遇网路资安事件,该公司于傍晚18时18分发布重大讯息,说明内部资安团队发现有部落格专栏的网站服务,发生未经授权存取的情况。

根据Gogolook的说明,他们的资安团队监控到网站部分服务(服务项目:部落格专栏),遭不明人士意图尝试未经授权的存取,发现后已即时做出因应,全面启动资安防御与拦阻机制,同时与第三方资安厂商积极展开调查。他们也说明了目前的调查结果,没有网站会员个人资料及公司内部机密资讯遭存取情形。

其他攻击与威胁

◆骇客借由Excel巨集进行多阶段恶意软体攻击,针对乌克兰电脑植入Cobalt Strike

◆俄罗斯电力公司、IT业者、政府机关遭到木马程式Decoy Dog攻击

◆澳洲矿业公司Northern Minerals传出遭到勒索软体「变脸」攻击

◆抖音传出企业与名人帐号遭到接管的情况,骇客借由私讯功能的零时差漏洞得逞

◆针对5月中旬遭遇网路攻击,美国无线电中继联盟ARRL指控是恶意的国际网路组织所为

【漏洞与修补】

兆勤针对生命周期已经结束的NAS设备发布紧急更新,修补重大层级漏洞

6月4日兆勤(Zyxel Networks)针对旗下网路储存设备NAS326、NAS542发布资安公告,指出这些设备存在5项漏洞CVE-2024-29972、CVE-2024-29973、CVE-2024-29974、CVE-2024-29975、CVE-2024-29976,并指出有鉴于其中3项漏洞极为严重,即使这些设备生命周期已于去年底结束,他们还是决定破例提供新版韧体修补重大漏洞。至于这些漏洞是否已遭到利用,该公司并未提出说明。

这些得到修补的漏洞,包含了命令注入漏洞CVE-2024-29972、CVE-2024-29973,以及远端程式码执行(RCE)漏洞CVE-2024-29974,皆为重大层级,CVSS风险评分也都达到9.8分。

美国网路宽频业者Cox修补数据机授权绕过漏洞,若不处理攻击者可用于挖掘用户个资

漏洞赏金猎人Sam Curry揭露美国大型网路宽频业者Cox Communications于3月修补的权限绕过漏洞,攻击者能远端滥用曝露的后端API,从而重置数百万台数据机的组态,并窃取用户的敏感个资。他发现超过700个曝露的API,其中不少提供了管理功能,一旦攻击者借由重新传输HTTP请求,就有机会在未经授权的情况下执行命令。

由于Cox是美国最大的宽频网路业者之一,服务遍及超过30个州、拥有近700万个企业与个人用户,这样的漏洞影响相当广泛。对此,Cox于3月初获报后著手处理,并得到研究人员的确认。

【资安防御措施】

资安典范正转移,接下来10年台湾资安产业应积极拥抱AI新科技

台湾资安产业现今蓬勃发展,奥义智慧科技创办人邱铭彰在今年资安大会中,细数过去几个重要发展的关键点,并指出现在正面临典范的转移及方法的革新。由于资安的观点及关心的重点不断移动,从网路(DoS)端到伺服器(Web),到终端(APT渗透测试),再到身分(云端),资安的战场不断移动,过去的资安鉴识以电脑为单位,现在进入云端时代,以每个Workflow为鉴识单位,这并非代表旧的问题消失,而是发现新问题出现。

近期资安日报

【6月4日】帛琉政府资料流入暗网,指控是中国政府指使勒索软体骇客组织所为