资安业者Sygnia指出,他们去年底针对一起锁定大型组织的网路攻击行动进行调查,结果发现,中国骇客组织Velvet Ant已于该企业从事间谍活动长达3年,值得留意的是,其中一种维持存取内部网路环境的管道,竟是借由曝露在网际网路上、已弃用的老旧F5 BIG-IP设备,并将其当作C2伺服器滥用。

鉴识人员指出,他们先是找到骇客部署的恶意软体PlugX,以及作案用的各式工具,并与受害企业合作,锁定对方使用的策略、技术、流程(TTP)进行复原工作,以及补强对于相关威胁的能见度。

值得一提的是,鉴识人员发现,这些骇客相当擅长挟持正在执行的处理程序,因为,他们广泛运用DLL寻序搜寻挟持、DLL侧载,以及幻影DLL载入(Phantom DLL Loading)手法。

在鉴识人员与受害企业执行复原工作之后,对方将目标转移到已终止支援(EOL)的作业系统环境,锁定执行Windows Server 2003的档案伺服器下手,这些伺服器并未部署EDR解决方案,而且,事件记录的功能受到限制。骇客再度部署相关作案工具,并于受害组织暂停运作数个月,然后横向移动到其他的Windows工作站,企图停用EDR端点防护的代理程式,但未能成功。

但就在鉴识人员介入后,他们发现骇客再度散布恶意软体时,这些PlugX虽然会触发资安系统的警报,但骇客并未像之前的攻击行动,透过外部的C2来从事相关攻击,这样的作法极不寻常。

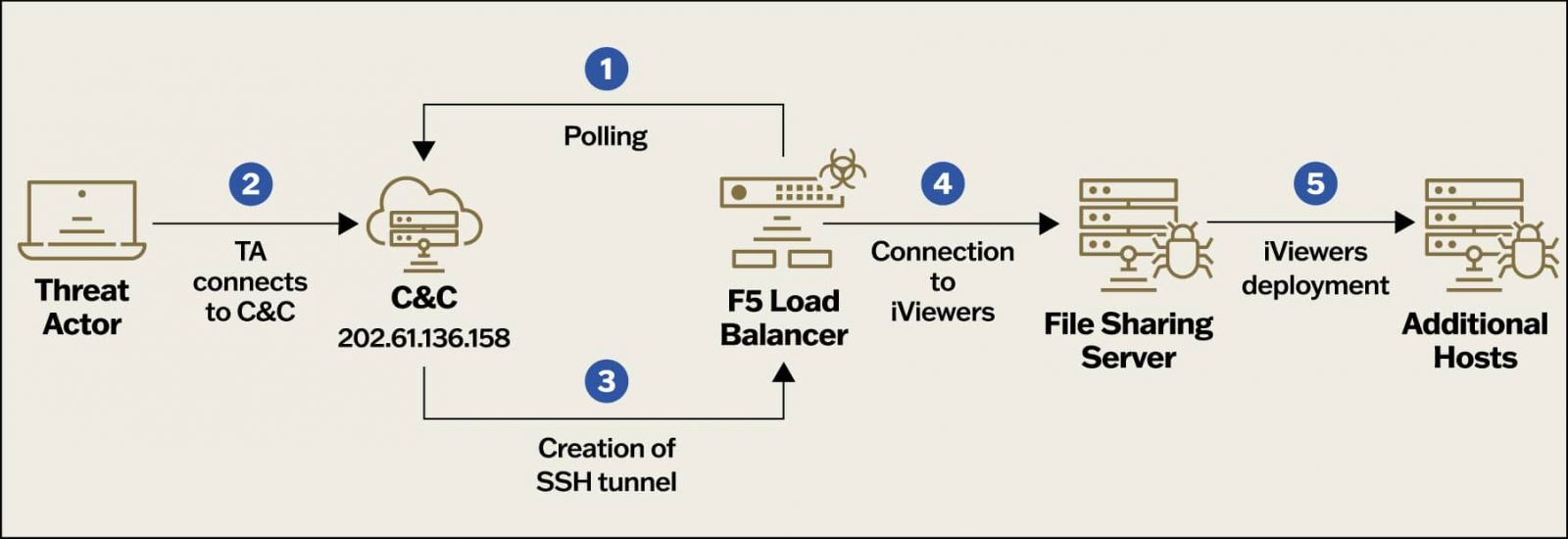

在受害组织全面采取补救措施的情况下,究竟骇客如何远端对执行老旧作业系统的Windows档案伺服器进行控制?鉴识人员进一步监控网路流量发现,PlugX于受害主机建立新的防火墙规则,并监听特定的网路连接埠,他们看到其中一台伺服器开放13742埠,并与F5 BIG-IP负载平衡设备进行连线。

值得留意的是,这台负载平衡设备曾是该企业灾难复原计划的规画内容,但该专案最后并未采用,这台设备后续就一直留在主要使用的网路环境上,使得骇客有机可乘,将其当作存取内部网路的管道。

鉴识人员确认该组织总共有2台上述专案部署的F5 BIG-IP负载平衡设备,这些设备具备防火墙、WAF、负载平衡、内部流量管理的功能,而且,它们都曝露在网际网路上,并执行存在弱点的作业系统。究竟骇客利用那些弱点?他们表示可能是透过其中一个漏洞来进行,但无法准确识别其手法。

而对于骇客如何远端进行控制受害电脑,资安业者Sygnia也进一步说明,对方于负载平衡设备部署的恶意程式,将每隔一个小时从外部的C2伺服器,拉取攻击者下达的命令,C2伺服器建立反向SSH隧道并发送相关内容至负载平衡设备,一旦隧道连线开通,骇客就可以控制已感染PlugX的档案伺服器。

而这台档案伺服器又被当作另一个C2中继站,骇客再利用渗透测试工具Impacket,针对其他老旧伺服器执行WmiExec,从而感染PlugX。换言之,根据Sygnia揭露的手法,骇客使用了3种C2伺服器来达成目的,也就是在外部伺服器之外,还滥用了F5 BIG-IP装置,以及内部档案伺服器来传送攻击命令。