资安业者Recorded Future揭露为期近半年的网路间谍攻击行动,代号为Flax Typhoon、Ethereal Panda中国骇客组织RedJuliett,自去年11月自今年4月,针对台湾教育机构、政府机关、科技产业、外交机构而来,这些骇客利用防火墙、VPN、负载平衡设备等网路边界装置的已知漏洞,取得初始存取的管道,目的很有可能是为中国政府收集台湾经济、外交关系,以及关键技术研发的情报。

由于上述攻击发生的时间点,正好是今年台湾总统大选前至新政府上台的前夕,这起攻击行动的揭露,引起国内外媒体高度关注。

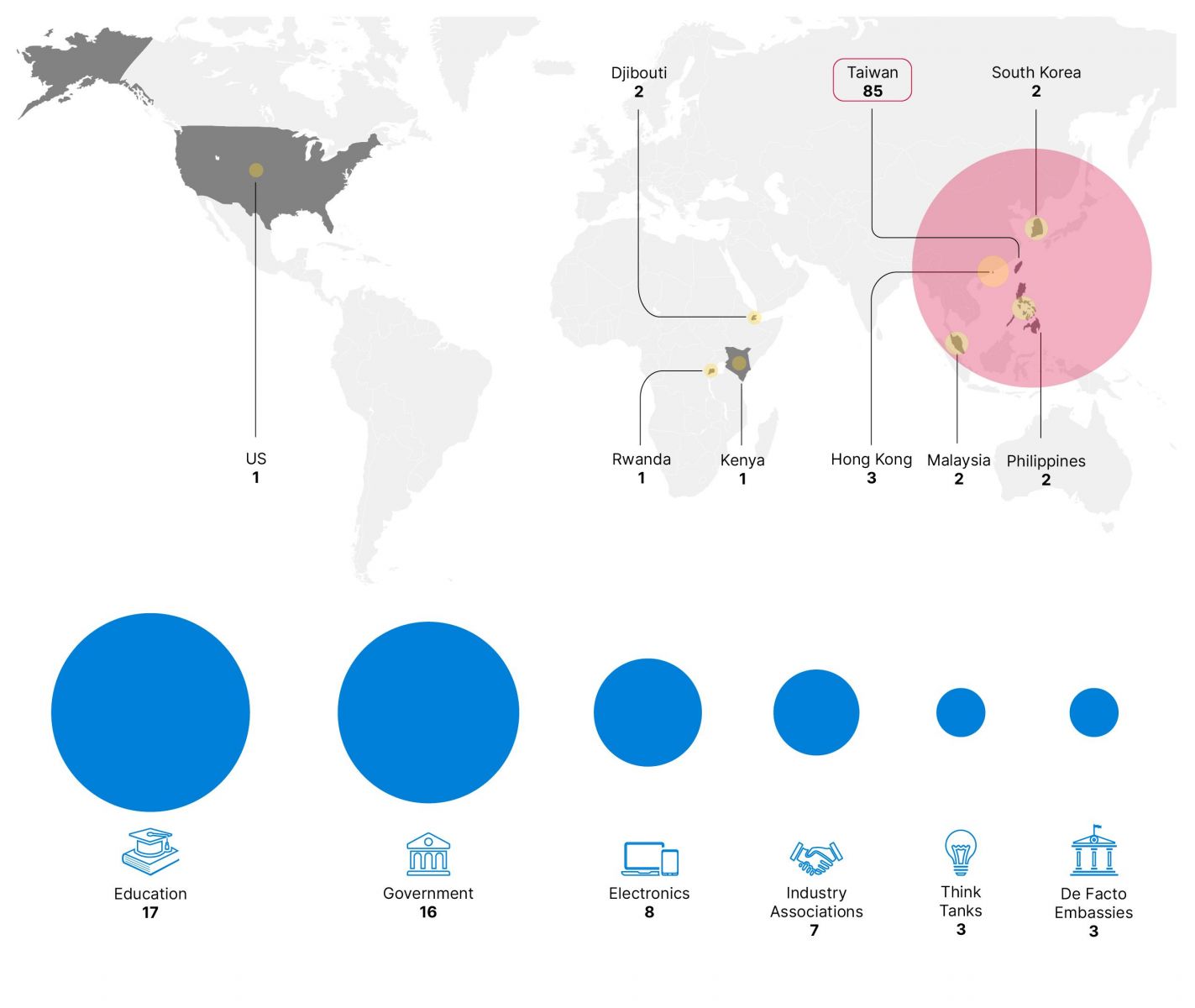

虽然这些骇客的主要目标是台湾,但研究人员提到,对方近期也扩大攻击范围,开始针对香港、马来西亚、竂国、韩国、美国、肯亚、卢安达、吉布地等国家的组织发动攻击。

针对受害规模的部分,这些骇客入侵全球24个组织,其中包含了台湾、竂国、肯亚、卢安达的政府机构。而对于台湾的部分,该组织试图针对75个企业组织下手,当中有8所大学、11个政府机关,攻击范围相当广泛,涵盖高科技产业、外交经济,以及社会运动,但他们认为,骇客最主要的目标还是高科技产业相关组织。

单就被锁定的高科技产业而言,骇客企图渗透的对象很广泛,包含半导体公司、与军方有合作关系的航太业者、电子制造业、专注科技教育的大学、工业嵌入式系统制造商、科学研发机构,以及电脑工业协会等。

而在外交经济的领域,他们锁定了南亚、东南亚的外交机构、专注经济政策的政府部门、经济政策智库、贸易促进组织、跨国物流业者,以及航空公司。

在社会运动方面,遭这群骇客锁定的台湾目标有哪些?Recorded Future认为,他们已对媒体、慈善机构、人权非政府组织(NGO)发动攻击。

中国骇客组织RedJuliett过往的主要攻击目标是台湾的企业组织,但研究人员也发现,最近半年其他国家也有组织遭到锁定的现象。值得留意的是,虽然他们在调查报告里提到对方在去年11月至今年4月,企图对75个台湾企业组织下手,但这张图表却指出有85个被锁定,为何会有这样的差异,研究人员并未提出说明。

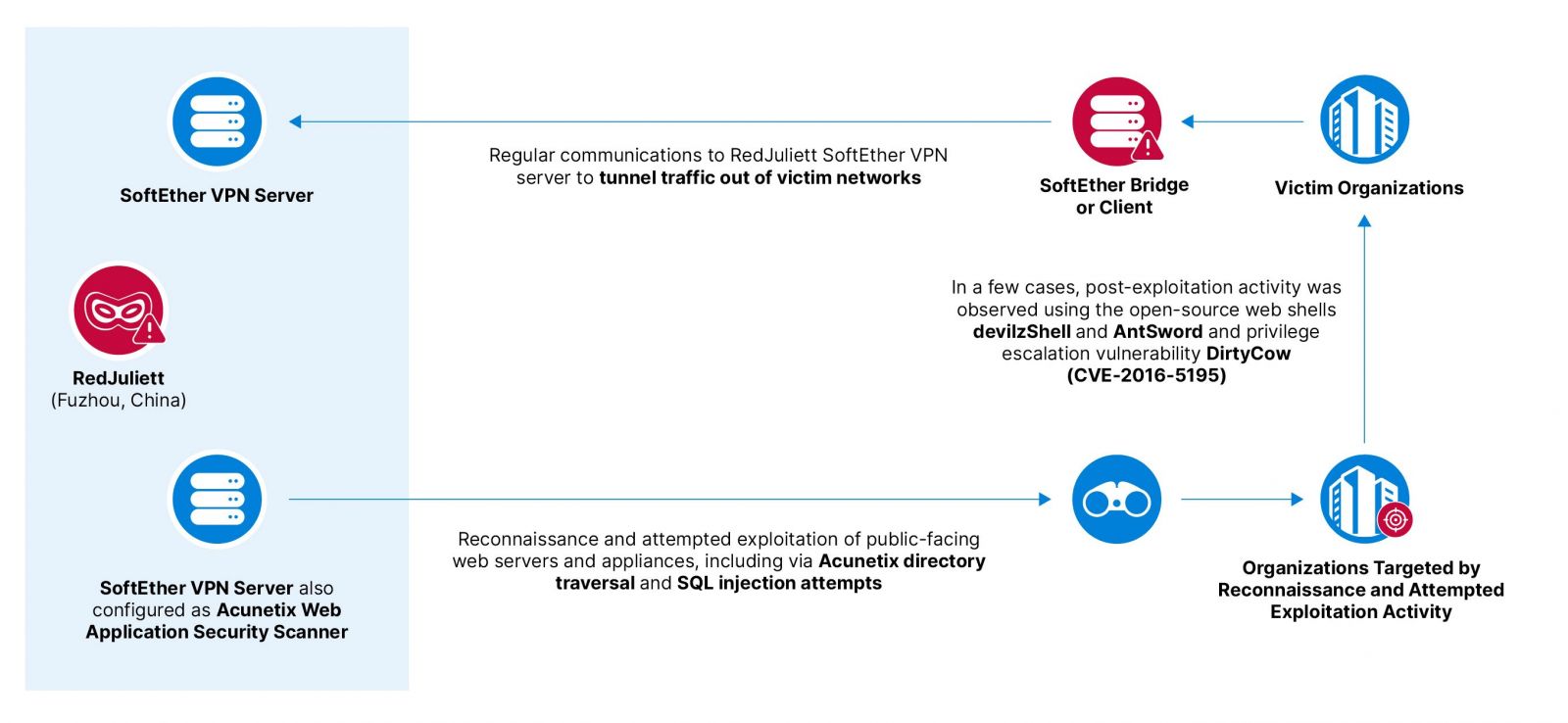

而对于这些骇客的攻击手段,他们试图对网页应用程式、SQL资料库进行目录穿越攻击,或是SQL注入攻击。在部分情况里,骇客利用名为devilzShell、AntSword的开源Web Shell从事后期行动,并透过Linux作业系统的已知漏洞DirtyCOW(CVE-2016-5195)提升权限。

此外,骇客们也在网际网路持续探测,想要找到可从此处存取的F5 BIG-IP设备,以及Fortinet的FortiGate防火墙,而且,骇客们也在扩展可攻击的网路设备,例如,研究人员发现在2023年下旬,曾出现攻击者与兆勤(Zyxel)防火墙进行通讯的迹象。

为了隐匿行踪,该骇客组织使用VPN软体SoftEther VPN存取攻击基础设施。而根据研究人员的调查,这些骇客的总部很可能位于中国的福建省福州市,由于地理位置临近台湾,研判他们可能替当地的军情部门收集情报。