提供云端沙箱测试环境的网站Any.run指出,他们全体员工在上周收到借由内部员工发出的钓鱼邮件,经调查发现,原因是其中一名员工的帐号已经外泄所致,骇客企图利用他的帐号进行商业邮件诈骗(BEC)攻击。

事件最初发生于5月23日,一名销售团队的员工借由第三方服务收取钓鱼邮件,对方声称是之前曾经联系过的客户,这封信件内含可疑连结。

为求保险起见,这名员工在27日将这封信传送至沙箱进行检查,确认上述连结是否有害,但他并未启用中间人代理伺服器模式(MitM Proxy),使得入侵侦测系统Suricata IDS并未发挥作用,因此没有解开HTTPS流量并侦测是否含有恶意内容。

这名员工却在沙箱环境当中,点选连结被带往已被骇客植入冒牌登入表单的合法网站,接著,他填写自己的帐密资料,并通过多因素验证(MFA),结果看到网站无法存取他发送的内容的错误讯息。然而在此同时,攻击者已掌握了该名员工的帐号,并加入自己的行动装置,以便将其用于MFA验证流程。

6月5日,对方使用整合Azure云端服务环境的资料备份应用程式PerfectData,窃取该名员工信箱里所有的电子邮件。

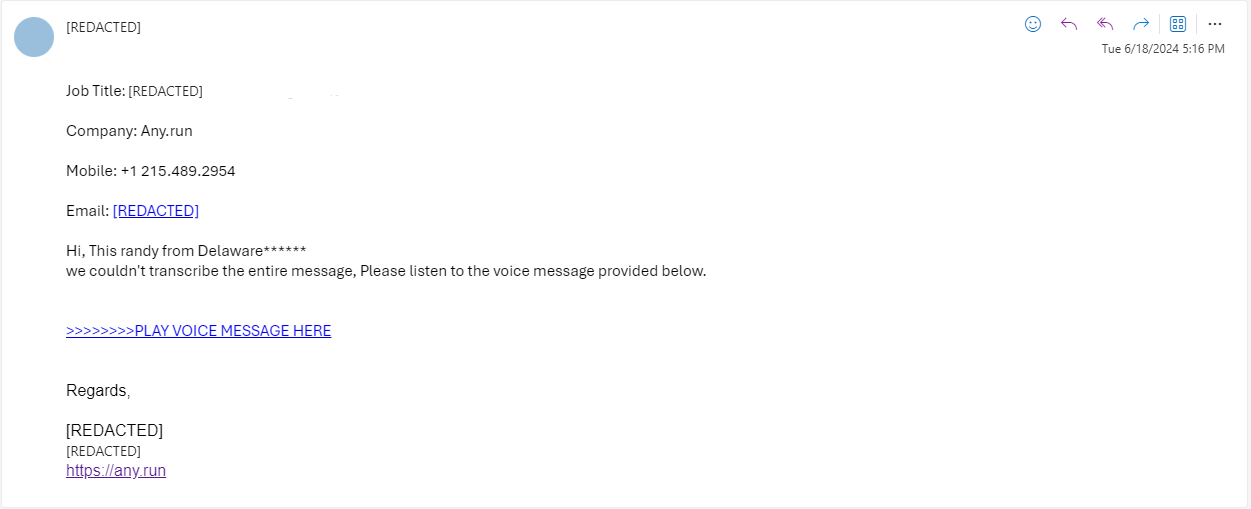

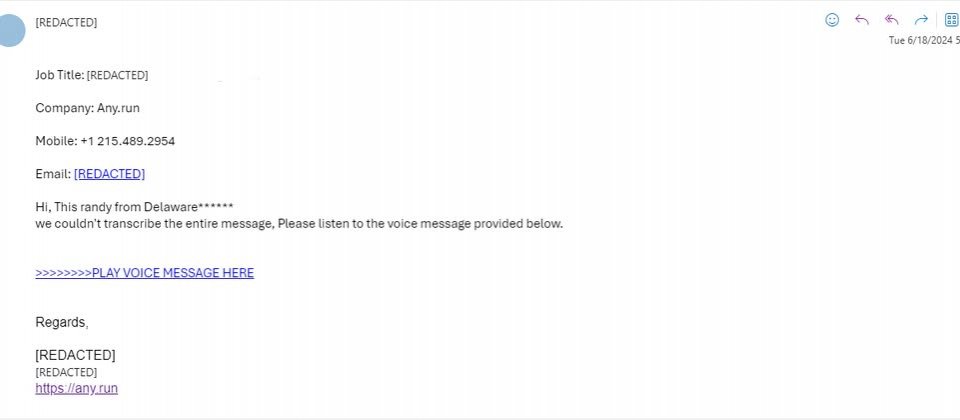

到了18日,骇客利用这名员工的电子邮件信箱,对所有联络人名单里的员工发送钓鱼信。而这些信件的内容,与已经受害的员工收到的信件雷同。使得该公司察觉异常,并采取行动。

他们也坦承,相关恶意连结一周前已出现在自家威胁情资的资料库,但这些源于免费版沙箱用户的情资,却因为相关环境并未执行最新版本作业系统,以及MitM Proxy工具,而无法及早识别这些网域有害。

相关内容