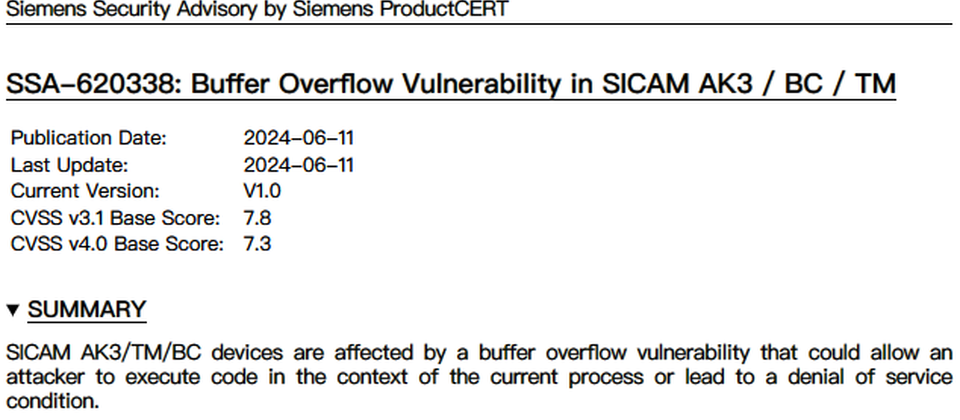

今年5月、6月西门子针对旗下工业控制系统SICAM产品线发布例行更新,针对CVE-2024-31484、CVE-2024-31485、CVE-2024-31486进行公告,这些漏洞影响终端机单元A8000、AK3、TM、BC系列,以及强化电网感应器(Enhanced Grid Sensor,EGS)、SICAM 8电力自动化平台,而这些系统主要是针对变电站自动化打造的电网解决方案,一旦遭到利用,影响层面可能将会相当广泛。

本周通报上述漏洞的资安业者SEC Consult说明相关细节,他们指出,这些漏洞最早通报的是去年4月找到的CVE-2024-31484,但在一年后找到CVE-2024-31486,西门子才在今年进行处理,但为何会间隔1年才处理CVE-2024-31484,双方并未对此做出说明。

研究人员也公布这些漏洞发生的原因,并展示概念性验证(PoC)程式码。

针对记忆体缓冲区过度读取(buffer-overread)漏洞CVE-2024-31484,若是攻击者加以利用,将能透过未经授权的记忆体缓冲区过度读取,导致资讯泄露的情况。这项漏洞发生的原因,在于HTTP标头Session-ID数值,被strncpy呼叫及使用时,出现不正常终止的现象,使得攻击者有机会从记忆体读取敏感资料。

对于权限提升漏洞CVE-2024-31485的部分,攻击者可在通过身分验证的情况下,借由这项缺乏输入清理的弱点,实现权限升级,而该漏洞发生的原因,主要是具备viewer层级的角色就有机会截取其他使用者网页介面的未加密流量,因此,攻击者可截取权限较高的使用者帐号及密码资料,从而存取这种帐号来提升权限。

最后一个漏洞CVE-2024-31486,发生的原因在于部分SICAM设备存放MQTT密码的做法并不安全,使得攻击者有机会发动硬体攻击,或是透过Shell存取的方式,取得储存的密码资讯。这项弱点发生在部署OPUPI0 MQTT应用程式的可程式化逻辑控制器(PLC),因为在连线的MQTT伺服器上,密码以明文储存,攻击者有可能借由程式码执行弱点,或是档案泄露漏洞,甚至是实际存取装置,从而读取密码。