知名的网站功能相容性程式库polyfill.io本周传出供应链攻击,研究人员提出警告,他们发现程式码在中国CDN业者今年初接手后,就开始植入恶意程式,由于采用这款程式库的网站众多,且不乏许多知名企业组织与政府单位,所以,这起供应链攻击引发软体开发与资安领域的密集关注,如今出现新的进展。

有研究人员发现,在Namecheap注销polyfill.io之后,经营者透过新的polyfill[.]com提供服务,并声称相关服务透过Cloudflare快取未含供应链风险。

【攻击与威胁】

发动供应链攻击的Polyfill.io经营者传出另起炉灶,再度向超过10万网站传送恶意程式码

本周二(6月25日)专精电子商务网站安全的资安业者Sansec提出警告,知名的网站功能相容性程式库polyfill.io,自今年2月卖给中国内容传递网路(CDN)业者方能(Funnuul)后,传出被植入恶意程式码的情况,导致使用该程式库的网站遭到感染,用户被导向赌博网站及其他恶意网站。针对这起事故,如今出现新的发展。

根据资安新闻网站Bleeping Computer的报导,他们发现Polyfill.io相关网域疑似遭到网域名称服务供应商Namecheap注销,但经营者透过新的网域polyfill[.]com,开始提供名为Polyfill JS CDN的服务,并认为有人在诽谤他们,强调他们所有的内容都是透过静态快取提供,并透过云端服务业者Cloudflare进行快取,而不存在供应链风险。

针对polyfill.io声称所有内容经过Cloudflare快取,Cloudflare表示,他们并未授权该经营者使用该公司的名称,也未曾推荐polyfill.io的服务,他们要求对方删除相关内容,但polyfill.io置之不理。对此,Cloudflare认为,这是该服务经营者不可信任的警讯。

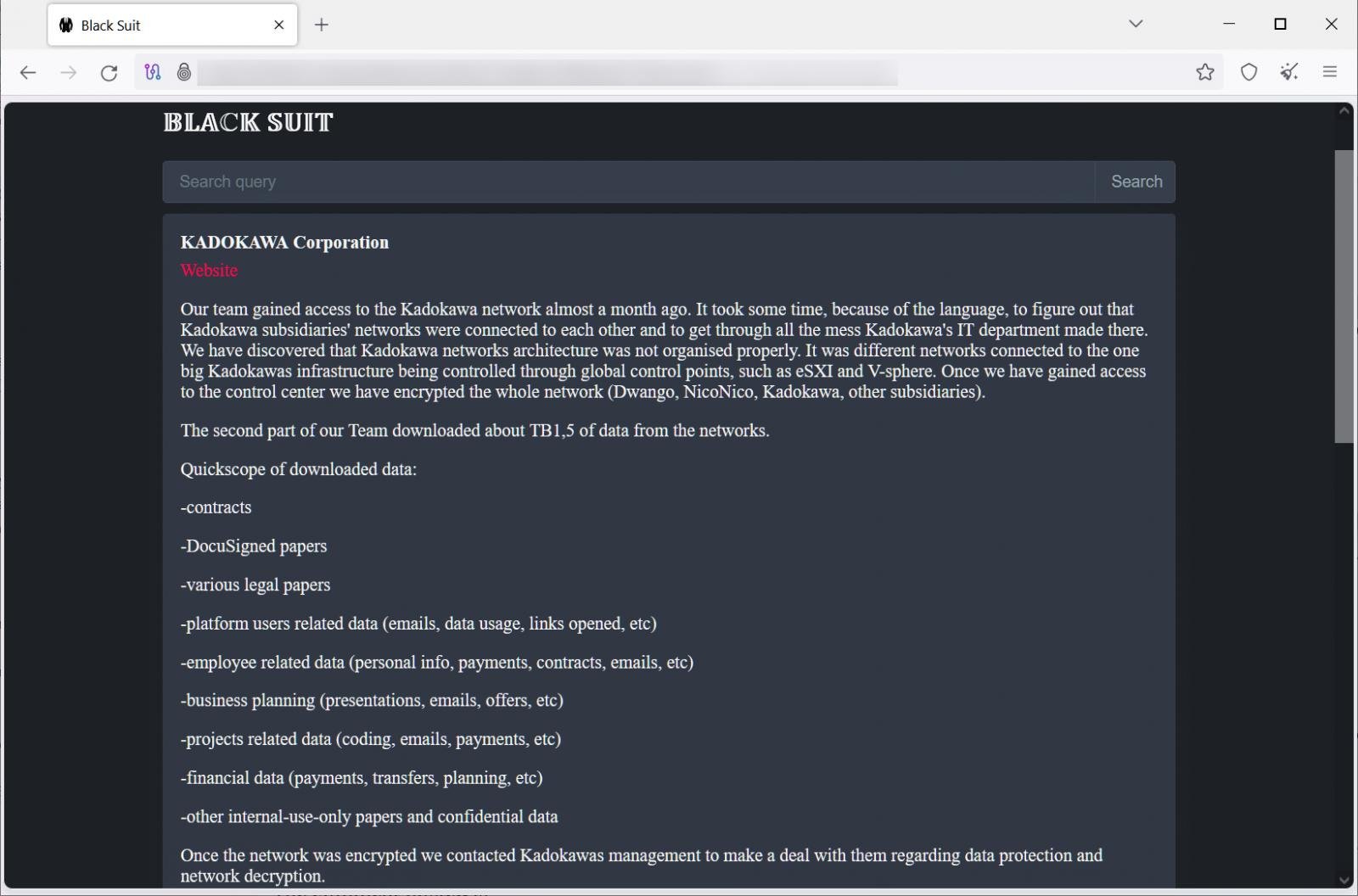

角川集团遭勒索软体攻击事故,骇客组织BlackSuit声称是他们做的

6月上旬日本知名的影片共享平台Niconico传出服务异常,随后事态扩大,母公司角川集团发出声明证实,不光是Niconico,角川网站及电商平台Ebten都受到影响。该集团后来在14日证实遭遇勒索软体攻击,并透露资安事故发生的过程,事隔两周,这起事故出现新的发展。

6月上旬日本知名的影片共享平台Niconico传出服务异常,随后事态扩大,母公司角川集团发出声明证实,不光是Niconico,角川网站及电商平台Ebten都受到影响。该集团后来在14日证实遭遇勒索软体攻击,并透露资安事故发生的过程,事隔两周,这起事故出现新的发展。

6月22日角川发出声明,表示已有媒体报导透露攻击者的身分,并认为这么做将助长网路犯罪,甚至有可能会使犯罪者受益。究竟攻击者的身分为何?根据本周资安新闻网站Bleeping Computer报导,勒索软体骇客Black Suit声称是他们所为,这些骇客宣称约在一个月前开始存取该集团的网路环境,成功存取控制中心之后,他们就加密了整个网路环境,包含多玩国(Dwango)、Niconico、角川书店,以及其他子公司,并从中窃得1.5 TB内部资料。

骇客组织Boolka对于全球网站发动SQL注入攻击,意图对使用者电脑植入木马程式Bmanger

资安业者Group-IB揭露名为Boolka的骇客组织,该组织从2022年开始,对于全球各地的网站随机发动SQL注入攻击,目的是针对浏览这些网站的使用者,散布名为Bmanager的模组化木马程式。

研究人员指出,过去3年这些骇客锁定存在弱点的网站,借由恶意的JavaScript指令码进行感染,从而能在受害网站上截取使用者输入的任何资料。但除了窃取使用者输入的个人资料,他们也看到骇客使用名为BeEF的恶意软体传送框架,对存取受害网站的使用者散布Bmanager。骇客将使用者重新导向假的网页,声称必须安装指定的浏览器延伸套件才能正常检视内容,然而一旦照做,电脑就有可能被植入木马程式。

新创业者Rabbit与消费者装置制造商Teenage Engineering合作开发的AI装置Rabbit r1,本周遭爆外泄许多API金钥,将允许任何人读取Rabbit r1所生成的内容,或是让所有的Rabbit r1变砖,还能窜改Rabbit r1的回应或是置换Rabbit r1的声音,更令人讶异的是,研究人员指出Rabbit早就知道其装置的API金钥外泄,却一直未采取行动。

发现相关漏洞的是专门针对Rabbit r1专案进行逆向工程的Rabbitude社群,研究人员表示,他们在今年5月存取Rabbit r1的程式码库,并发现其中含有许多写死的API金钥,包括将文字转译成语音的ElevenLabs、语音转文字的Azure系统、评论服务Yelp,以及Google Maps。

其他攻击与威胁

◆远端桌面连线解决方案供应商TeamViewer传出内部网路遭APT骇客入侵

◆恶意NPM套件锁定AWS用户而来,先休眠4个月减少他人关注

◆韩国网路服务供应商KT传出针对使用网路硬碟的用户植入恶意程式码,60万用户受害

其他漏洞与修补

◆GitLab存在重大漏洞,攻击者可冒用任意用户身分执行Pipeline工作流程

【资安产业动态】

AWS在re:Inforce 2024云端安全会议发表多项资安服务,其中最受瞩目的当属物件储存服务Amazon S3首度整合GuardDuty恶意程式扫描过滤功能,并且自发表后一年内提供限量免费使用。

AWS的恶意程式防护服务GuardDuty保护的范围,继Amazon EC2、EKS、ECS、AWS Lambda、Fargate之后,也扩及物件储存服务Amazon S3。过去S3储存物件的防毒扫描,必须整合第三方资安公司的防护服务,而新推出的GuardDuty Malware Protection for S3服务,则会在用户上传物件档案至S3时自动启动扫描,检测潜在的恶意程式、病毒或可疑内容,再放行至对应的储存贮体;如果扫描后发现潜在威胁,可疑的上传物件就会被移至隔离区。

GuardDuty Malware Protection for S3可视为S3预设防毒防骇功能,因为过往AWS的服务要使用GuardDuty防护服务的话,都必须先启用GuardDuty服务,不过GuardDuty Malware Protection for S3却首度提供不需启用GuardDuty服务,而可直接使用扫毒与恶意程式过滤功能。

近年来发展快速的高雄市,因应愈来愈高的威胁,在中央的补助之下,高雄市增加对资安的投资,高雄市政府资讯中心主任刘俊杰表示,目前高雄市政府在强化资安正推动3项做法,第一项做法是建立主动防御,过去的资安策略较为被动防御,例如采购防火墙、防毒软体等,现在转向采用比较主动式的防御,例如搜集Log资料,包括端点资料,以主动分析发现异常事件。

他以红军演练为例,传统委托业者扮演红队,利用骇客入侵找出哪里有弱点,但市府进一步希望掌握入侵可能留下哪些Log资料,透过工具设定检视规则,主动扫描新的Log,当发现可疑的异常情形,再由专业人员进一步分析。

其他资安产业动态

◆Google推出人工智慧技术驱动的漏洞研究专案Naptime

近期资安日报

【6月27日】旧版浏览器网站相容套件Polyfill.io被中国公司买下,惊传被植入恶意程式码,恐影响逾10万网站