2021年9月被揭露、骇客曾大肆利用的MSHTML零时差漏洞CVE-2021-40444,如今传出有人再度利用这项漏洞,将其用来散布恶意程式。

这项漏洞发生的原因,在于Internet Explorer(IE)浏览器排版引擎MSHTML存在可被利用的漏洞,使得攻击者能引诱使用者开启特定Office档案,从而远端控制电脑并执行任意程式码,CVSS风险评分为8.8,当时多家资安业者都发现利用相关攻击行动,而使得这项漏洞受到各界关注,但事隔3年,如今又传出漏洞利用攻击事故。

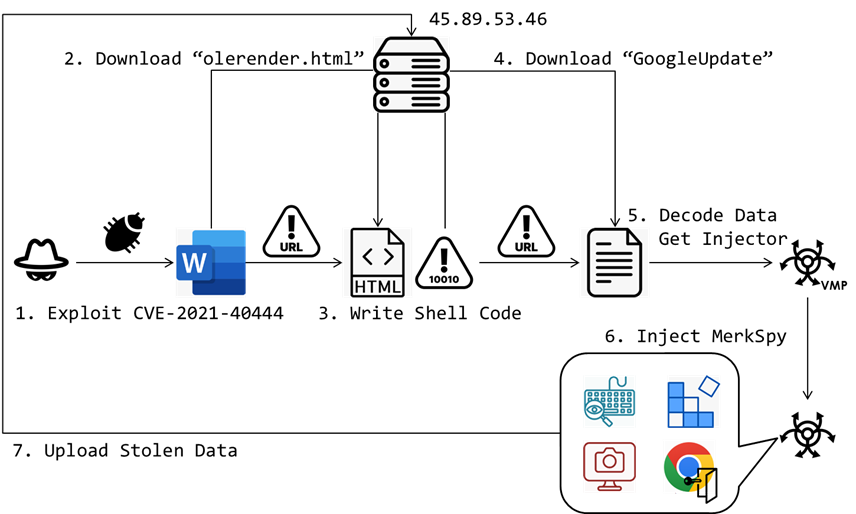

资安业者Fortinet揭露近期利用这项漏洞的攻击行动,主要针对北美和印度而来。对方先是透过内含软体开发人员职缺的工作说明Word档案,一旦使用者开启,就有可能触发CVE-2021-40444,从而向远端伺服器取得有效酬载olerender.html。但究竟骇客如何散布上述恶意Word档案,研究人员并未说明。

研究人员提及,骇客精心设计这个HTML档案,为了埋藏攻击意图,他们在档案开头填满无害的指令码,并在文件结尾隐藏Shell Code及注入的处理程序。

一旦启动,这个HTML档案便会检查受害电脑的作业系统组态,并解开嵌入的Shell Code,然后撷取Windows作业系统的API「VirtualProtect」和「CreateThread」。

这些骇客先是利用VirtualProtect窜改记忆体的权限,将Shell Code写入记忆体,接著透过CreateThread来执行。研究人员指出,对方这么做是为了确保恶意程式码能顺利执行。

而这个Shell Code的主要功能,是充当恶意程式下载工具,从远端伺服器下载佯装成Google软体更新的恶意程式,然后对其进行解码并执行其中的有效酬载。而这个恶意程式经过深度的编码处理,能够成功地躲避标准的安全防护功能。

经由上述过程植入受害电脑的有效酬载,受到VMProtect保护,并将间谍软体MerkSpy注入系统处理程序,而能在系统内秘密运作。

值得留意的是,骇客也将MerkSpy伪装成Google软体更新工具,并在开机预设执行的程序当中,植入名为Google Update的项目,以便在电脑启动时载入,而能在受害者不知情的情况下持续运作。

而MerkSpy的主要功能,包括拍下萤幕截图、侧录使用者键盘输入的内容、搜刮Chrome存放的帐密资料,并存取MetaMask加密货币钱包的延伸套件,然后将相关资料传送到攻击者的伺服器。