MalwareHunterTeam

上周引起各界高度关注的polyfill[.]io供应链攻击事故,使用此浏览器相容性程式库的网站,会导致使用者被导向赌博网站或是恶意网站。事隔数日,经营者声称透过polyfill[.]com继续提供服务,使得研究人员对于使用该程式库的网站提出警告,呼吁网站管理者应尽速移除,或是寻求替代方案,如今有研究人员指出,对方同时其他网域来从事相关的供应链攻击。

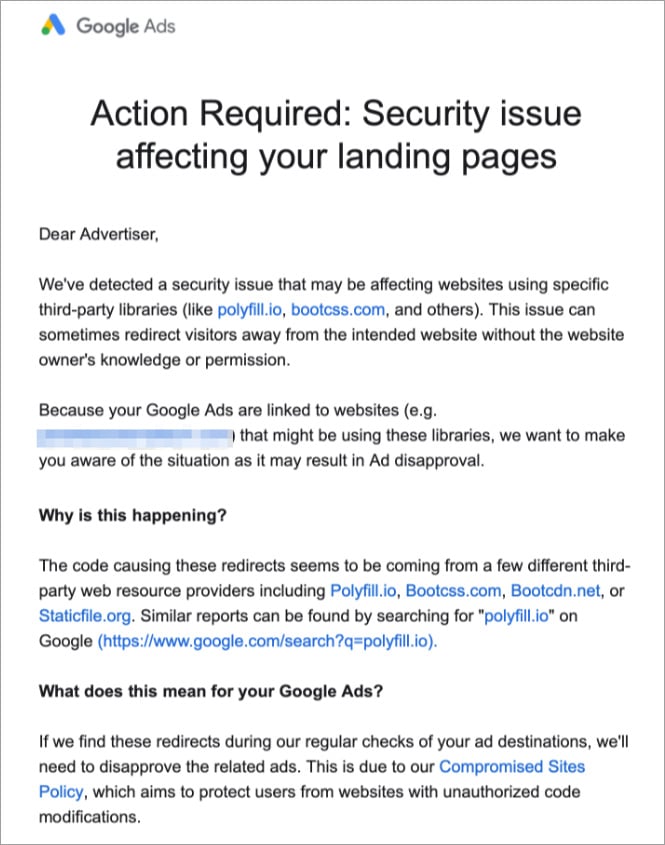

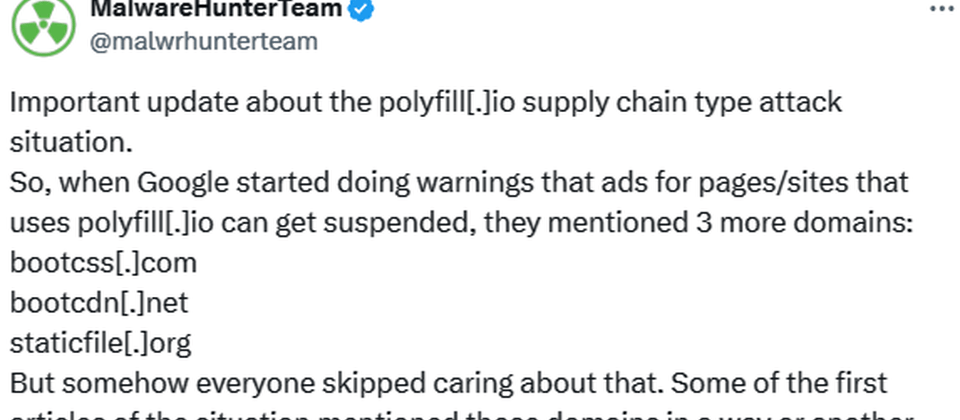

资安研究团队MalwareHunterTeam指出,Google近期针对广告业者发出的警告当中,提及会造成网站资安问题的第三方程式库来源,除了polyfill之外,也提及Bootcss[.]com、BootCDN[.]net、Staticfile[.]org,但有研究人员进一步调查后发现,这些网域的背后经营者,其实都是同一组人马,估计遭到相关攻击的网站,规模达到至少30万至35万个。

中国研究员Ze-Zheng Wu发现名为data.polyfill.com的GitHub程式码储存库,从储存库的名称来看,当中疑似含有Polyfill相关的资料。研究人员检视其中的内容指出,经营此储存库的人士曝露了许多机敏资料,并向MalwareHunterTeam表示,这家宣称是合法的中国公司,不仅买下了网域名称polyfill[.]io,并在GitHub上泄露他们Cloudflare的「ApiToken」及「ZoneId」两项资讯。

资安新闻网站Bleeping Computer进一步透露细节,对方公开了环境变数档案(.ENV),从而曝露polyfill[.]io的Cloudflare API Token,以及区域ID,此外,他们还看到Algolia API金钥等相关资料,甚至是旧版的.ENV,从而找到这些人士早期使用的MySQL帐密资料。

另一名使用ID名称mdmck10的研究人员也针对这些资料进行调查,并指出对方采用非常严格的方式管制Token的用途,只能在特定的地理区域存取,研究人员透过其他区域尝试,结果都是回传403错误讯息。

除此之外,这名研究员也表示,根据对方使用的Cloudflare帐号,总共有bootcdn[.]net、bootcss[.]com、polyfill[.]io、staticfile[.]net、staticfile[.]org与之相关。换言之,这些从事供应链攻击的骇客,至少使用了5个网域来进行有关攻击行动。

而针对这起供应链攻击发生的时间,澳洲资安鉴识员Nullify指出,很有可能可以追溯到去年6月。当时在中文论坛上,有专门讨论影响bootcss[.]com的早期版本注入程式码,当中提及名为check_tiaozhuan的函数功能。

资安新闻网站Bleeping Computer指出,上述的函数功能代表注入的恶意程式码,他们进一步确认此事,约在去年6月20日有多个中文论坛的开发人员进行相关讨论,试图破解BootCSS内含的异常程式码,并指出这些程式码经过混淆处理,而名为check_tiaozhuan的函数功能,则会检查浏览网站的使用者是否使用行动装置,并将他们重新导向另一个网页。

最早针对此事提出警告的资安业者Sansec也公布新的发现,他们指出对方至少从2023年6月发动供应链攻击,借此散布恶意软体,当时这些骇客使用的网域,包括bootcdn[.]net、bootcss[.]com、staticfile[.]net、staticfile[.]org、unionadjs[.]com、xhsbpza[.]com、union.macoms[.]la、newcrbpc[.]com。