资安公司Proofpoint研究人员发现一个新的同意网路钓鱼(Consent Phishing)攻击行动,恶意攻击者滥用微软已验证发布者(Verified Publisher)状态,诱使受害者授予恶意云端应用程式权限,使攻击者能够存取用户资料,并取得电子邮件信箱、日历和会议邀请委派权限。

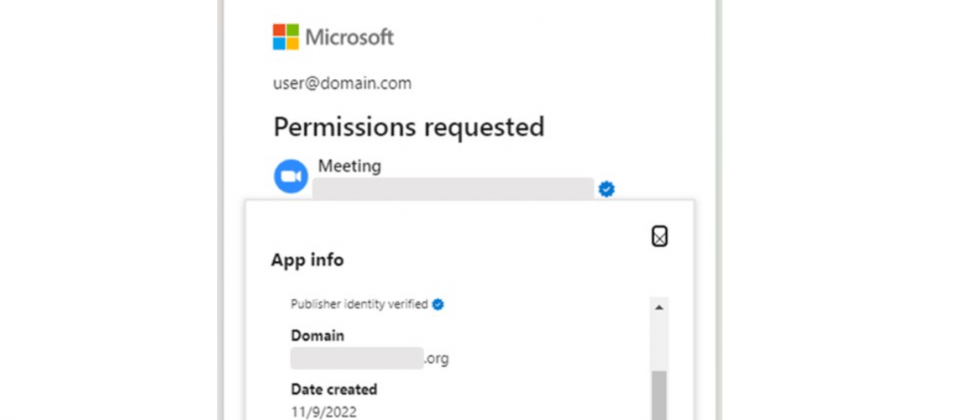

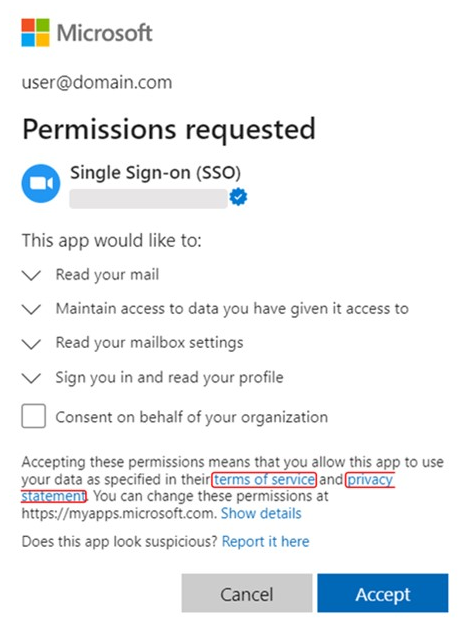

在这个新的同意网路钓鱼攻击活动中,由于攻击者使用微软已验证发布者状态,因此当恶意第三方OAuth应用程式,请求透过使用者帐户存取资料时,增加了用户被诱骗同意的可能性,研究人员发现恶意程式所取得的委派权限(Delegated Permissions)影响极广,能够浏览使用者的电子邮件、调整信箱配置,以及存取和帐户相关连的档案和资料(下图)。

微软已验证发布者是指,一个应用程式发布者经由MCPP验证身份,并将该MCPP帐户和应用程式注册相关联,所获得的状态。当应用程式发布者经过验证时,在应用程式Azure AD同意提示和网页中,变会出现蓝色的已验证徽章。微软提到,攻击者透过冒充合法公司注册MCPP帐户。攻击者将诈欺取得的合作伙伴帐户,添加到他们在Azure AD所创建的OAuth应用程式注册中,诱使用户授予恶意应用程式权限。

该网路钓鱼攻击主要影响英国和爱尔兰的部分用户,Proofpoint研究人员总共发现了三个不同的恶意程式发布者,以及他们所创建的三个恶意应用程式,这些恶意应用程式锁定相同的组织,并且与相同的恶意基础设施关联,已有多个用户上钩授权恶意应用程式。

在获得受害者同意后,恶意云端应用程式预设取得委派权限,使攻击者可以存取和操纵受感染用户关联的电子邮件信箱、日历和会议邀请,而且因为受害者同意的权限中,还包括离线存取,因此在同意权限后不需使用者的互动,便能够存取受感染帐户的资料,受害者的组织品牌也可能遭到滥用。

微软在收到Proofpoint通报后,已经下架恶意应用程式,停用攻击者拥有的帐户,并且主动通知受影响用户,同时也增加MCPP审查流程的安全措施,避免之后发生类似的诈欺活动。Proofpoint研究人员则建议,使用者不应该仅根据经验证发布者状态就信任OAuth应用程式,应该仔细评估授予第三方应用程式存取权限的风险。