iThome

我们选出的2023年第6大资安漏洞,是存在于开放原始码的电子邮件系统Zimbra,可能有不少人觉得对这套软体感到很陌生,但过去2年,Zimbra因为资安新闻而出现在iThome的情况越来越频繁,基于这样的现象,也显示已经有部分骇客正在锁定这类系统而来。

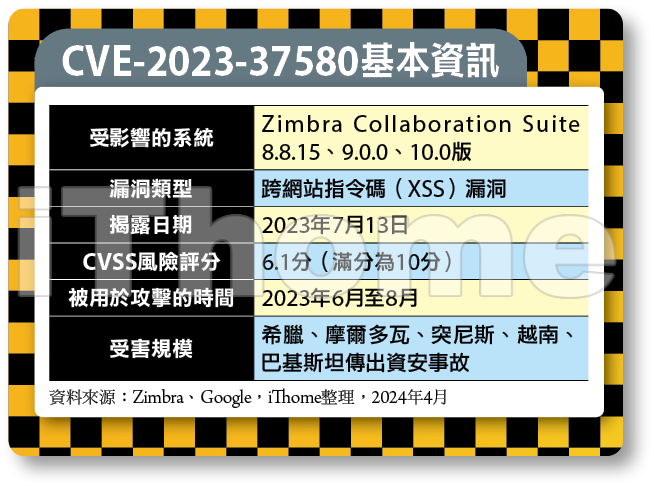

其中,又以跨网站指令码(XSS)漏洞CVE-2023-37580相当值得注意,虽然该漏洞仅被评为中度风险,CVSS风险评分只有6.1,而且,在iThome的资安新闻相关报导当中,数量并不算多,内容主要是Zimbra发布资安漏洞的缓解措施,以及后续Google揭露相关攻击行动的调查结果。

但特别的是,有部分骇客在漏洞被通报后,在开发者提交修补程式码,到正式发布更新软体的空窗期,将这些资安情报用于发动攻击,导致后果可能相当严重。

电子邮件系统的漏洞向来是骇客偏好下手的目标,因为一旦成功,就有机会窃取伺服器存放的电子邮件内容,从而搜括企业与组织的机密资料,或是挟持高阶主管的帐号、用于其他的网路攻击行动,例如,进行商业邮件诈骗(BEC)。

值得留意的是,最近几年攻击者偏好的标的,从微软Exchange伺服器为主的情况,开始有骇客转向开源的邮件伺服器与协作系统Zimbra,以及另一套名为Roundcube的邮件伺服器。

其中,又以Zimbra的漏洞滥用活动较为频繁,而且甚至出现攻击者串连其他已知漏洞的现象。

而在Google的研究人员公布的4起攻击行动里,骇客不约而同对政府机关下手,而有可能带来严重的后果,其危害的程度不容小觑。

虽然CVE-2023-37580仅被评为中度风险,但是,考量这项漏洞存在于电子邮件系统当中,并且已经出现实际的网路攻击行动,再加上,此软体具有开放原始码特性,能满足政府机关特定的稽核需求,因此,目前有许多公务机关采用。

因此,即使漏洞本身的CVSS分数并不高,我们还是决定列于第6名的位置。

而该漏洞也是本次入选的2023年十大资安漏洞当中,CVSS分数最低的漏洞,也是唯一严重等级被评为中度风险的资安漏洞。

这也反映部分研究人员经年累月的呼吁,IT人员千万别把CVSS分数当做评估修补顺序的唯一指标,因为像是这种危险程度不高的漏洞,很有可能被IT人员延后安排修补,而让攻击者有更多时间能够利用。

漏洞揭露源自于研究人员发出的警告,但当时尚未有修补程式

7月13日,Google威胁情报小组研究人员针对电子邮件系统Zimbra提出警告,他们发现已被用于攻击行动的零时差漏洞,该漏洞与跨网站指令码有关,当时Zimbra提出缓解措施,并呼吁IT人员尽速手动套用。

到了26日,Zimbra发布8.8.15 Patch 41、9.0.0 Patch 34、10.0.2版修补上述漏洞,并指出该漏洞已被登记为CVE-2023-38750列管。

而对于该漏洞的影响,Zimbra指出,如果不处理,将会导致内部JSP与XML档案曝露。

攻击者疑似监控程式码储存库,而能在更新程式推出前利用漏洞

事隔4个月、将近半年之后,Google也公布他们追踪此项漏洞攻击行动的结果。

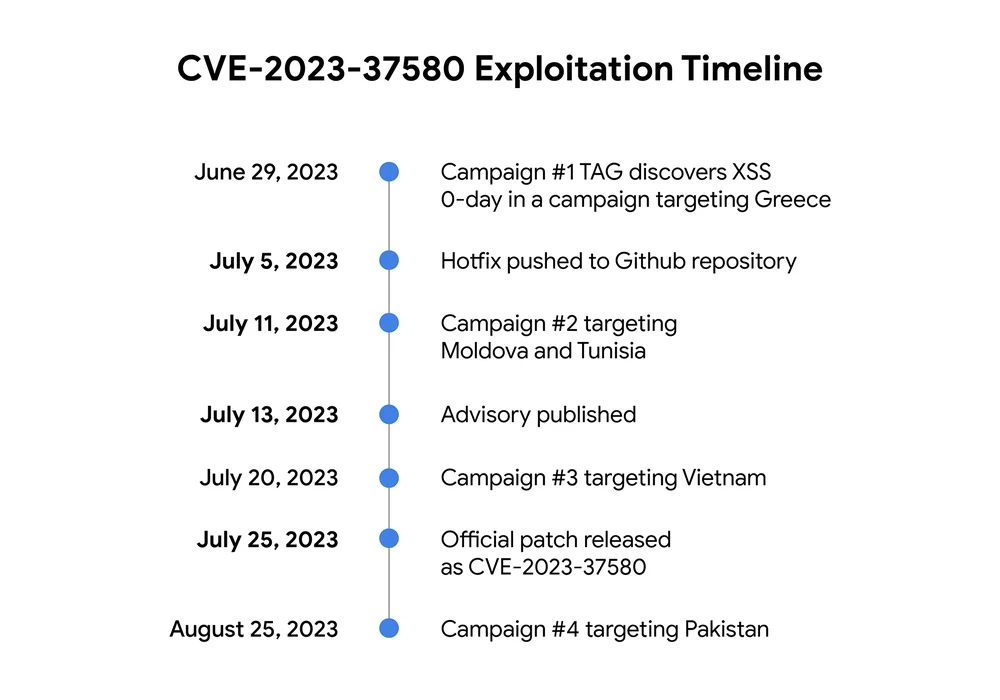

研究人员发现,自6月底开始有人将其用于攻击行动,截至目前为止至少有4起,这些攻击行动分别针对希腊、摩尔多瓦和突尼斯、越南、巴基斯坦而来,值得留意的是,其中有3起事故,是在修补程式推出之前就发生的。

最早利用这项资安漏洞的攻击行动,是针对希腊政府机关而来,对方向目标发送电子邮件,当中包含能触发漏洞的URL网址,一旦目标人士维持登入Zimbra的状态点选,就会启动攻击者的恶意框架,并且透过跨网站指令码窃取电子邮件的资料,设定自动转寄规则,之后能将这些邮件快速传送至骇客的电子邮件信箱。

第2起事故发生的时间点,则是在有人提供修补程式码之后出现。Google向Zimbra开发团队通报漏洞,7月5日有开发人员将修补程式码上传至GitHub,但11日传出骇客针对摩尔多瓦和突尼斯政府机关的情况。

而关于攻击者的身分与来历,其实,就是擅于针对Zimbra及Roundcube下手的骇客组织Winter Vivern,这是唯一研究人员公布攻击者身分的事故。

在25日Zimbra公开发布修补程式的前夕,研究人员看到另一起攻击行动,这次的目标是越南政府机关,对方利用URL触发漏洞,并将目标人士导向指令码档案,此档案显示能窃取电子邮件帐号的钓鱼网页,并将帐密传送到攻击者已入侵的另一个政府网域。

最后一起则是发生在修补程式推出之后,遭到锁定的目标是巴基斯坦政府,攻击者利用漏洞窃取Zimbra的身分验证Token,并传送到特定的网域。

研究人员指出,这些攻击的不断出现,突显骇客不断监控开放原始码软体专案的情况,因为在开发人员于GitHub推送修补程式、尚未向使用者正式提供这些软体之前,就有人用于发起第2起漏洞攻击行动。

研究人员公布零时差漏洞发现的过程、Zimbra维护团队处理的经过,以及4起攻击行动发生的时间点,其中比较特别的是,在维护人员提交修补程式码到新版软体推出之前,有2组人马将其用于攻击政府机关。(图片来源/Google)