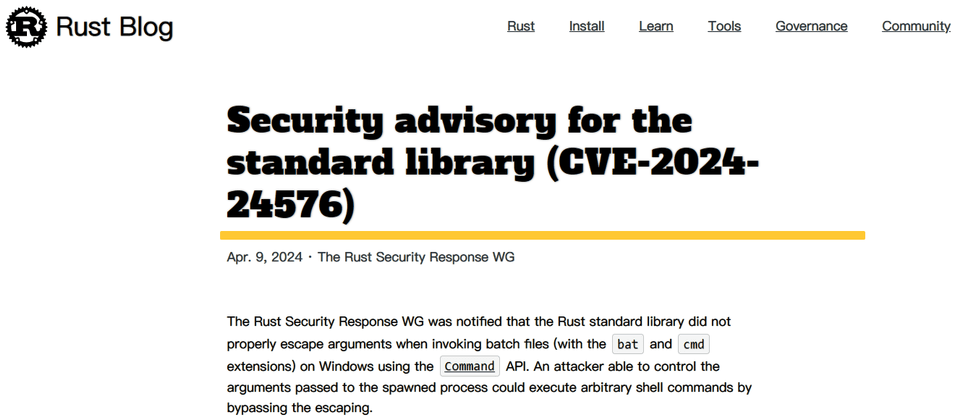

4月9日Rust安全事件回应工作群组表示,他们接获通报,Rust语言的标准程式库在Windows环境执行时,具有重大漏洞,当这个元件利用名为command的API处理BAT或CMD批次档时,会出现无法正确转译参数的情况。攻击者有机会借由控制参数的方式,绕过转译流程而能任意执行各种Shell命令。

开发团队指出,此弱点为危急(Critical)等级,并登记为CVE-2024-24576列管,他们推出1.77.2版Rust予以修补。而对于该漏洞的危险程度,程式码储存库GitHub将其CVSS风险评为10分。

针对这项漏洞发生的原因,开发团队表示,cmd.exe的运作极为复杂,以致于他们实作时,无法找到可涵盖各种状态的转译参数正确做法。

为了确保API的正常运作,该团队在新版Rust强化了转译程式码的稳健性,并调整command API的运作,若是无法安全转译参数,将会回传InvalidInput的错误讯息。

相关内容