图片来源:

Binarly

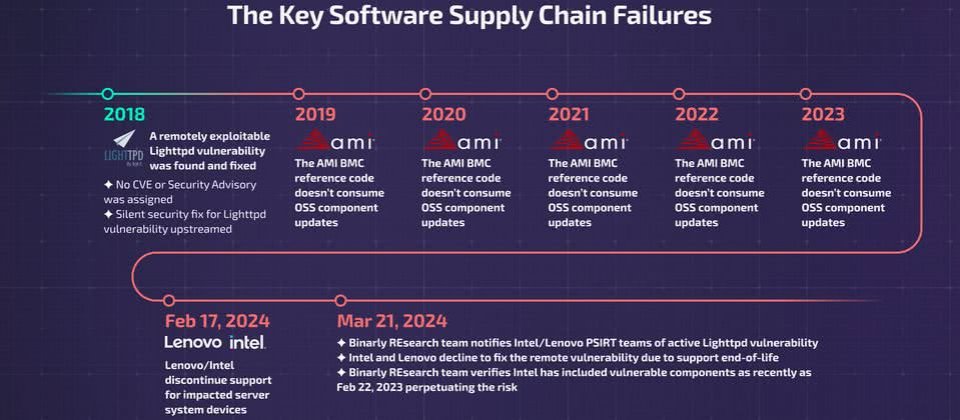

使用第三方开源元件的软体开发者,通常不会逐一套用开源元件专案所有更新内容,而可能会选择性处理重大变更及重要的安全性修补,将其纳入自己采用的第三方元件,而这样的情况,很有可能带来软体供应链安全的问题。

最近资安业者Binarly揭露的网页伺服器元件Lighttpd漏洞,就是这种情形。该专案曾在2018年发布1.4.51版,默默地修补一项记忆体堆叠越界读取漏洞,但并未在资安公告里提及,也没有登记CVE编号,使得采用Lighttpd但并未套用相关修补程式码的AMI MegaRAC基板管理控制器(BMC),如今仍存在相关漏洞。

值得留意的是,研究人员向采用该厂牌BMC的两家伺服器厂商(Intel、联想)通报此事,但这些厂商因为曝险产品已经达到生命周期结束(EOL)状态,拒绝提供修补,或是不愿承认研究人员通报的资讯。

对此,Binarly认为这项弱点会长期影响相关的软体供应链,而将其称做「永远的漏洞(Forever Bugs)」,并针对受此漏洞影响的Intel、联想BMC韧体,以及旧版lighttpd指派BRLY-2024-002、BRLY-2024-003、BRLY-2024-004予以列管。

相关内容