资安业者SafeBreach揭露名为MagicDot的漏洞,当使用者在Windows电脑执行带有路径参数的函数,电脑会将DOS路径转换成Windows NT的路径,但在转换过程存在弱点,起因是该功能会移除所有路径元素结尾的句号(.),以及在结尾的空白而造成。

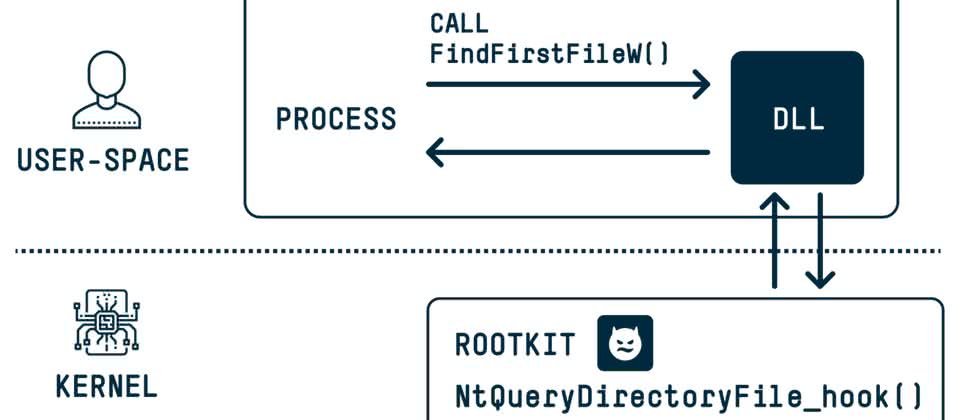

上述的路径转换工作,大部分都会在Windows的使用者空间API完成,而研究人员利用MagicDot,发现了数个漏洞。

其中1个是远端程式码执行(RCE)漏洞CVE-2023-36396,攻击者可制作恶意压缩档,并会远端电脑进行解压缩,就有机会导致程式码执行,CVSS风险评为7.8分。

另外2个是权限提升(EoP)漏洞,其中一个被登记为CVE-2023-32054,攻击者可操纵磁碟区阴影复制(Shadow Copy)服务备份档案的复原过程,从而在不需具备相关权限的情况下写入档案,CVSS风险评为7.3分。

而尚未登记CVE编号的漏洞,则是赋与攻击者删除档案所需权限,攻击者不需事先取得相关权限。前面提及已登记CVE编号的漏洞,微软于去年11月完成修补。

值得留意的是,MagicDot不只让研究人员找到上述漏洞,他认为还具备类似rootkit的能力,使得攻击者在无需取得特殊权限的情况下,就有办法隐藏档案及处理程序、影响电脑对于预先读取的档案分析、让工作管理员或Process Explorer将恶意程式识别为由微软推出的程式等。