资安业者SafeBreach指出,Windows作业系统存在名为MagicDot的漏洞,这项弱点与新旧版本作业系统的路径转换有关,一旦将其利用,攻击者有可能将其当作恶意程式运用。

值得留意的是,为维持新旧作业系统相容性,MagicDot微软并未完全修补,使得这项弱点很可能被拿来挖掘新的攻击手法。

【攻击与威胁】

俄罗斯骇客组织APT28运用恶意程式GooseEgg来触发Windows的Print Spooler弱点

受到俄罗斯军情单位GRU指使的骇客组织APT28(也被称做Forest Blizzard、Strontium),自乌克兰战争开打之后,屡屡配合该国军事行动发动攻击,最近1年多更将攻击范围延伸到资助乌克兰的西方国家,但这些骇客的攻击行动为何难以察觉?有研究人员认为,很有可能与他们使用的恶意程式载入工具有关。

微软针对俄罗斯骇客组织APT28的攻击手法进行分析,指出对方从2019年4月开始,利用名为GooseEgg的工具,该工具执行后会窜改JavaScript约束(constraints)档案,并以系统层级运作,然后触发Windows列印多工缓冲处理器(Print Spooler)服务漏洞CVE-2022-38028(CVSS风险评分为7.8)。

虽然GooseEgg的功能相当单纯,主要是用来载入应用程式,但攻击者能将其用于提升权限,而能以获得的高权限执行其他应用程式,从而远端执行程式码、部署后门程式,以及在网路环境中进行横向移动。

生成式AI可用来发展低成本红队演练?GPT-4能自动拆解漏洞资讯,并将其用于发动攻击

伊利诺大学厄巴纳香槟分校(UIUC)研究人员指出,他们透过大型语言模型(LLM)应用程式,可自动利用已被揭露、具备漏洞编号及细节说明的漏洞,并进行自动化攻击。

研究人员从开源软体收集15个甫被公布的「一日」漏洞(1-day),这些涵盖跨网站伪造请求(CSRF)、权限扩张漏洞、容器漏洞、网页漏洞,他们对LLM应用程式输入漏洞CVE编号及说明,总共使用91行程式码及1,056个Token提示。

他们透过10个生成式AI机器人进行实验,结果发现,采用GPT-4的机器人利用漏洞的成功率达到87%,但其他机器人则无法利用漏洞。

安卓金融木马SoumniBot利用作业系统应用程式安装工具弱点回避侦测

资安业者McAfee揭露窃资软体RedLine最新一波的攻击行动,对方假借提供名为Cheat Lab的游戏作弊程式,来散布上述窃资软体,一旦玩家依照指示下载、安装,电脑就会被感染,攻击者得以收集用户资料。

特别的是,为了诱骗受害者向其他人散布,骇客宣称用户只要分享给朋友,该展示版(Demo)程式便会自动解锁,升级为完整版本。为了取信受害者,对方还附上了升级金钥。

其他攻击与威胁

◆恶意软体Androxgh0st入侵全球逾600台伺服器,台湾、美国、印度是主要目标

◆后门程式MadMxShell透过恶意广告散布,对方声称提供实用软体引诱用户上当

◆骇客组织GhostR声称窃取个人声誉资料库World-Check的敏感资料

◆勒索软体Akira从逾250个受害组织得到4,200万美元赎金

【漏洞与修补】

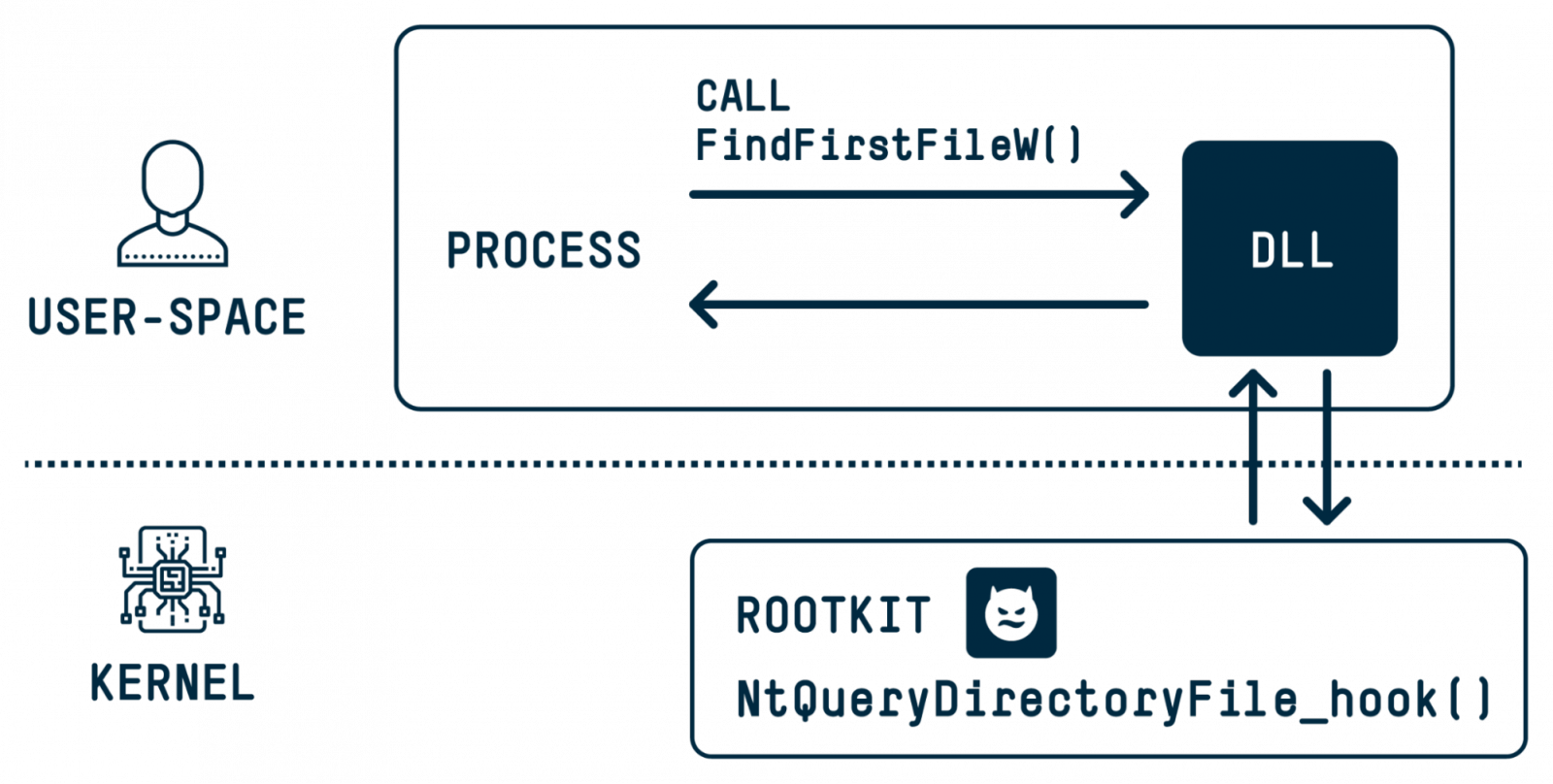

Windows的DOS到NT路径转换处理存在漏洞,研究人员将其充当rootkit利用

资安业者SafeBreach揭露名为MagicDot的漏洞,当使用者在Windows电脑执行带有路径参数的函数,电脑会将DOS路径转换成Windows NT的路径,但在转换过程存在弱点,起因是该功能会移除所有路径元素结尾的句号(.),以及在结尾的空白而造成。

资安业者SafeBreach揭露名为MagicDot的漏洞,当使用者在Windows电脑执行带有路径参数的函数,电脑会将DOS路径转换成Windows NT的路径,但在转换过程存在弱点,起因是该功能会移除所有路径元素结尾的句号(.),以及在结尾的空白而造成。

上述的路径转换工作,大部分都会在Windows的使用者空间API完成,而研究人员利用MagicDot,发现了数个漏洞CVE-2023-36396、CVE-2023-32054。

值得留意的是,MagicDot不只让研究人员找到上述漏洞,他认为还具备类似rootkit的能力,使得攻击者在无需取得特殊权限的情况下,就有办法隐藏档案及处理程序、影响电脑对于预先读取的档案分析、让工作管理员或Process Explorer将恶意程式识别为由微软推出的程式等。

档案伺服器软体CrushFTP存在零时差漏洞,攻击者可逃脱虚拟档案系统下载伺服器的系统档案

4月19日档案伺服器系统CrushFTP发布资安公告,指出他们发布10.7.1、11.1.0新版本程式,修补已遭利用的零时差漏洞CVE-2024-4040,呼吁用户应尽速部署新版程式因应。

该公司指出,一旦攻击者利用上述漏洞,就有机会跳脱使用者的虚拟档案系统(Virtual File System,VFS)范围,从而存取、下载伺服器的系统档案,CVSS风险评分为7.7。

虽然开发团队并未透过攻击细节,但资安业者CrowdStrike指出,这项漏洞被用于针对性攻击,对方锁定美国企业组织的CrushFTP伺服器下手,研究人员根据取得的证据,认为骇客很可能基于政治目标收集情报。

其他漏洞与修补

◆Palo Alto Networks旗下的EDR系统存在漏洞,攻击者有可能借此隐密在受害电脑行动

近期资安日报

【4月22日】资安研究机构MITRE证实遭遇Ivanti零时差漏洞攻击