在今天的资安日报当中,已知漏洞的攻击行动占据大部分版面,其中又以DevOps协作平台Atlassian Confluence的攻击行动最值得留意,对方将其用来散布勒索软体Cerber。

值得留意的是,这个漏洞修补至今已近半年,但骇客仍能将其用于发动攻击,这代表仍有不少Confluence伺服器尚未套用修补程式,而曝露相关风险。

【攻击与威胁】

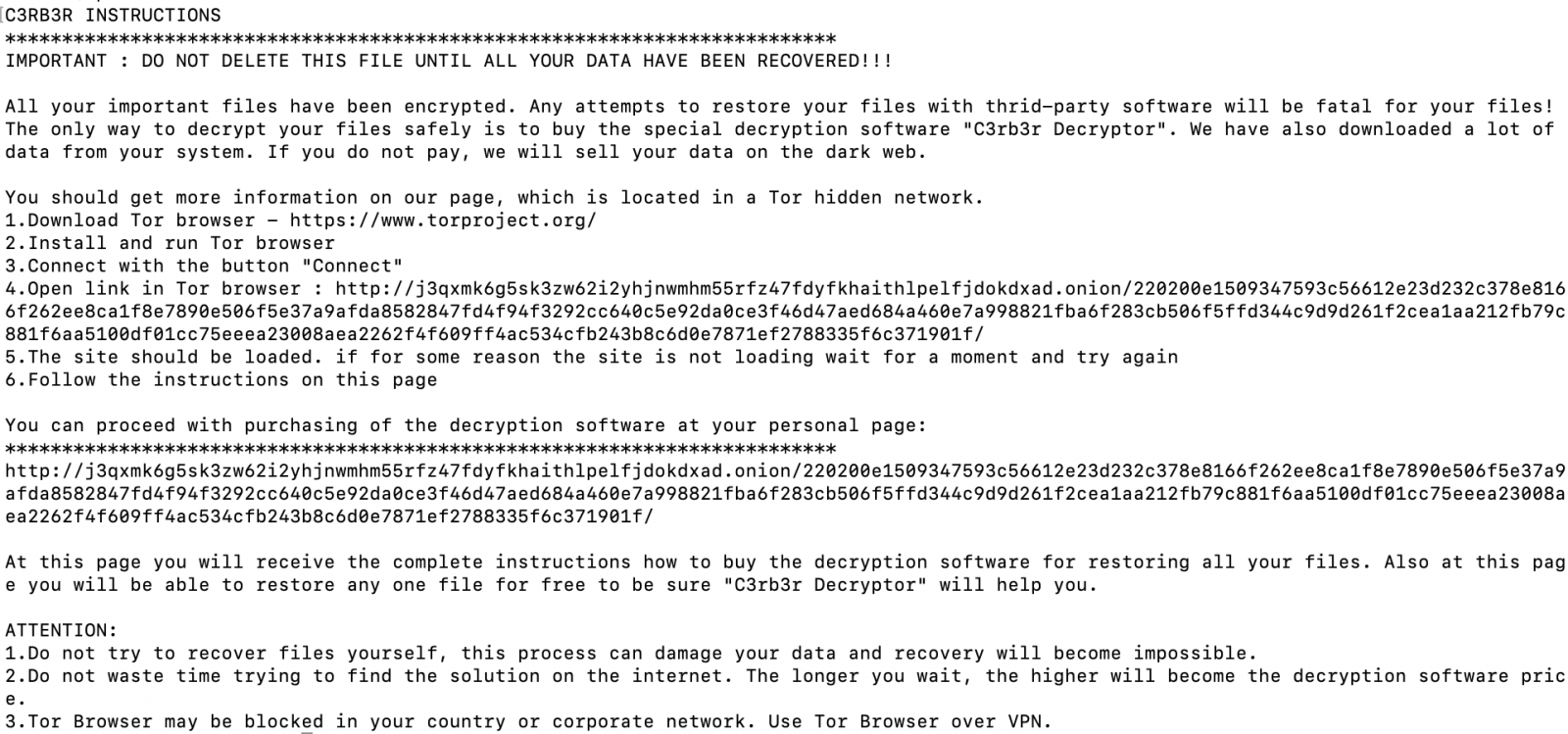

DevOps协作平台Atlassian Confluence已知漏洞遭到利用,惨遭勒索软体Cerber攻入

资安业者Cado发现,3月19日出于经济动机的骇客企图利用DevOps协作平台Atlassian Confluence已知漏洞CVE-2023-22518存取Confluence实体,从而滥用管理员帐号于受害主机部署Effluence Web shell外挂程式,从而借由网页介面执行任意命令,下载并执行Cerber的有效酬载。

资安业者Cado发现,3月19日出于经济动机的骇客企图利用DevOps协作平台Atlassian Confluence已知漏洞CVE-2023-22518存取Confluence实体,从而滥用管理员帐号于受害主机部署Effluence Web shell外挂程式,从而借由网页介面执行任意命令,下载并执行Cerber的有效酬载。

研究人员指出,由于在预设组态中,Confluence伺服器以低权限使用者(confluence)执行,因此该勒索软体能加密的档案有限,仅为该帐号能够存取的资料。但若是攻击者能够取得较高权限,加密档案的范围将会扩大。

值得留意的是,骇客利用这项漏洞散布Cerber已非首例。去年11月,资安业者Rapid7发现该勒索软体的攻击行动,对方其中一个利用的漏洞就是CVE-2023-22518。

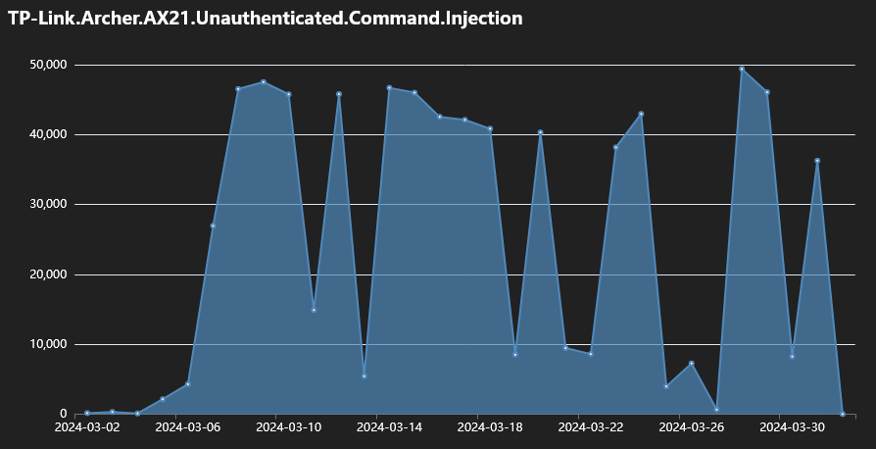

TP-Link路由器漏洞遭滥用,6个僵尸网路病毒绑架大量网路设备,每日攻击超过5万次

去年3月TP-Link修补旗下无线路由器Archer AX21命令注入漏洞CVE-2023-1389(CVSS风险评分为8.8),随后就传出被用于散布僵尸网路病毒Mirai,如今有更多经营僵尸网路的骇客加入漏洞利用的行列。

去年3月TP-Link修补旗下无线路由器Archer AX21命令注入漏洞CVE-2023-1389(CVSS风险评分为8.8),随后就传出被用于散布僵尸网路病毒Mirai,如今有更多经营僵尸网路的骇客加入漏洞利用的行列。

资安业者Fortinet指出,他们最近发现有6种僵尸网路病毒利用上述漏洞,包括Moobot、Miori、Condi,Go语言打造的AGoent,以及Gafgyt和Mirai变种病毒。自今年3月开始,试图利用该漏洞的攻击行动大多一天超过4万次,到了3月底更出现接近5万次的高峰。

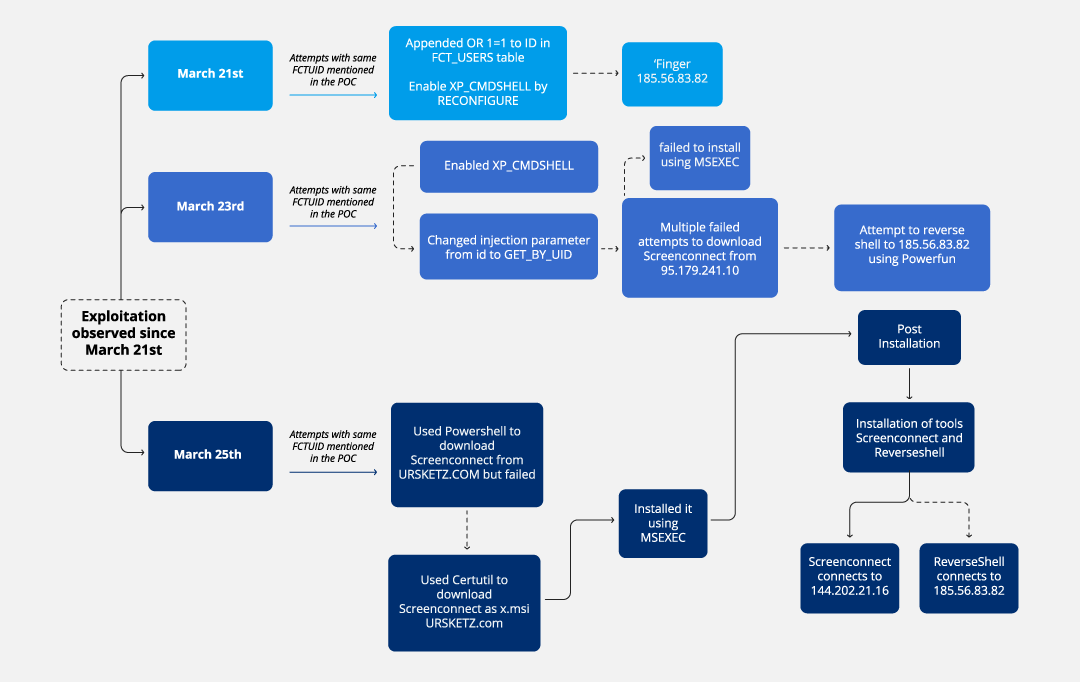

滥用FortiClient集中控管系统的漏洞攻击浮上台面,骇客将遇害伺服器改为下载远端管理工具与恶意指令码的转运站

3月12日Fortinet修补旗下端点集中控管系统FortiClient EMS危急漏洞CVE-2023-48788(CVSS风险评分为9.3),有研究人员发现,事隔1周后有人将其用于攻击行动。资安业者Forescout揭露名为Connect:fun的攻击行动,研究人员在21日有人公布上述漏洞的概念性验证(PoC)程式码后,随即发现骇客尝试用来发动攻击,其中一家是多媒体公司。

3月12日Fortinet修补旗下端点集中控管系统FortiClient EMS危急漏洞CVE-2023-48788(CVSS风险评分为9.3),有研究人员发现,事隔1周后有人将其用于攻击行动。资安业者Forescout揭露名为Connect:fun的攻击行动,研究人员在21日有人公布上述漏洞的概念性验证(PoC)程式码后,随即发现骇客尝试用来发动攻击,其中一家是多媒体公司。

两天后攻击者进行侦察,确认FortiClient EMS是否仍旧存在漏洞,然后下达经过混淆处理的命令执行数次SQL注入攻击,并透过恶意指令码下载远端管理工具ScreenConnect,以及渗透测试框架Metasploit的套件Powerfun。

以免费IP位址扫描工具软体为诱饵意图吸引IT团队上当,骇客组织FIN7锁定美国某家汽车制造商发动网路钓鱼攻击

资安业者BlackBerry揭露发生于去年底的攻击行动,出于经济动机的骇客组织FIN7锁定一家美国大型汽车制造商,对其IT部门具有高权限的员工发送钓鱼邮件,进行鱼叉式钓鱼攻击。

收信人一旦依照对方指示点选连结,就会被带往冒牌的公用程式Advanced IP Scanner网站,若是想要下载应用程式点选连结,就会存取Dropbox页面。若是下载、执行安装程式WsTaskLoad.exe,电脑就会进行一连串的流程,先载入程式库jutil.dll解密特定的WAV声音档,得到Shell Code并载入mspdf.dll元件执行,并再次解析前述WAV档案,最终得到后门程式Anunak。过程中攻击者使用经混淆处理的PowerShell指令码PowerTrash,以便侦察主机系统及网路资讯。

由俄罗斯军方指使的骇客组织Sandworm近期动作频频,有研究人员发现,这些骇客打著其他组织的名号,企图埋藏其攻击行动。

资安业者Mandiant发现,这些骇客经营至少3个Telegram频道,并自称是XakNet Team、Cyber Army of Russia Reborn(CARR)、Solntsepek来从事攻击行动,其中CARR与Sandworm的关系似乎最为密切,而且他们的YouTube频道是透过Sandworm的基础设施设置。

值得留意的是,虽然CARR在Telegram频道宣称大部分的目标是乌克兰实体,但研究人员发现,这些骇客也承认对美国及波兰的供水设施,以及法国水力发电系统发动攻击,并公布影片与萤幕截图,证明他们已控制受害环境的操作科技(OT)资产。

其他攻击与威胁

◆网路犯罪份子企图利诱电信业者T-Mobile、Verizon员工成帮凶,要求参与SIM卡挟持攻击

◆中继资料管理工具OpenMetadata遭挟持,攻击者借此滥用K8s挖矿

【资安产业动态】

Cohesity为资料保护储存服务导入Intel机密运算功能

资料储存平台与服务商Cohesity,为其FortKnox网路防护储存与复原服务(Cyber Vaulting and Recovery as a Service),引进基于Intel Software Guard Extensions(SGX)技术的机密运算防护功能(Confidential computing),降低主记忆体资料遭恶意存取的风险。

FortKnox网路防护储存与复原服务是Cohesity资料云服务的一部分,透过引进Intel SGX技术,可以加密在记忆体中处理的资料,防止任何特权帐户查看或下载记忆体中的资料,让用户在云端环境进行安全的机密运算。而透过记忆体内容的加密,也补上了网路传输端的动态加密,与储存装置端静态加密之间的安全性缺漏环节。

SaaS应用程式备份保护服务商BackupLABS扩展应用范围

随著各式各样云端SaaS应用程式的应用逐渐普及,SaaS应用程式的资料保护也成为重要的课题。英国新创厂商BackupLABS,便是以保护这些SaaS应用程式为诉求,可透过API为各式SaaS服务提供每日自动备份,一开始能支援Trello、GitHub与 GitLab,日前又新增对Notion、Jira、Asana等SaaS服务的支援。

BackupLABS利用AWS平台建立自身的备份应用基础设施,可提供AES 256位元加密、基于S3 ObjectLock的防勒索软体保护,以及精细还原等功能,并获得ISO 27001、SOC2、HIPAA、GDPR、UK Cyber Essentials Plus等认证。

近期资安日报

【4月17日】多个厂牌的VPN系统、网路设备遭到锁定,攻击者对其发动暴力破解攻击