利用Google广告散布恶意程式的攻击行动频传,但最近有一起散布后门程式MadMxShell攻击行动,特别引起研究人员的注意。因为,有别于相关攻击行动主要是针对个人,这起攻击行动背后恐怕有更大的目的。

这些骇客声称提供多种网路管理工具,并希望引诱IT人员上当,进而取得入侵整个组织的管道。

【攻击与威胁】

后门程式MadMxShell透过恶意广告散布,对方声称提供网路管理工具引诱用户上当

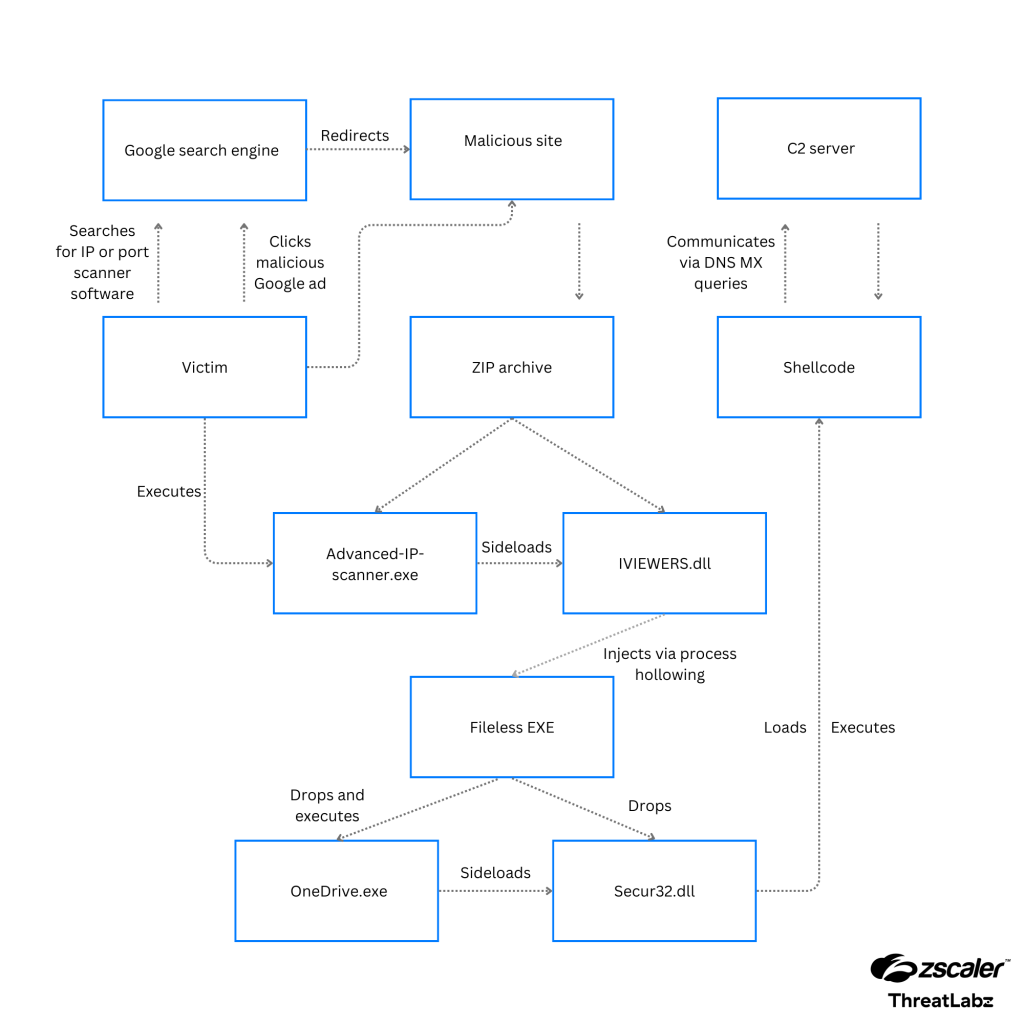

资安业者Zscaler上个月发现的后门程式MadMxShell攻击行动,对方从去年11月至今年3月注册许多网域名称,这些名称与网路管理员及资安人员会使用的IP位址扫描工具等应用程式有关,这些应用程式包括近期常被骇客用来诱骗的Advanced IP Scanner、Angry IP Scanner,以及许多网管人员耳熟能详的PRTG IP Scanner、ManageEngine工具,并透过Google广告将这些网域名称推送到特定关键字搜寻结果的顶部,企图引诱上述技术人员上当。

研究人员推测,对方的最终目的,是为了能够取得入侵企业组织的初始管道。

锁定SAP应用系统的勒索软体攻击行动以倍数成长,3年爆增4倍

资安业者Onapsis和Flashpoint提出警告,根据他们的调查,针对SAP旗下应用系统的勒索软体攻击行动,相较于2021年,2023年已增加了4倍,呼吁采用这些系统的企业组织要更加重视相关防护。

研究人员指出,如今骇客对这些系统弱点存在高度兴趣,在骇客论坛中,讨论与SAP有关的漏洞或弱点成长490%,而锁定SAP相关的云端服务、网路服务弱点,也增加了220%。再者,SAP应用程式的RCE漏洞,黑市的价格也水涨船高,如今已为2020年的400%。

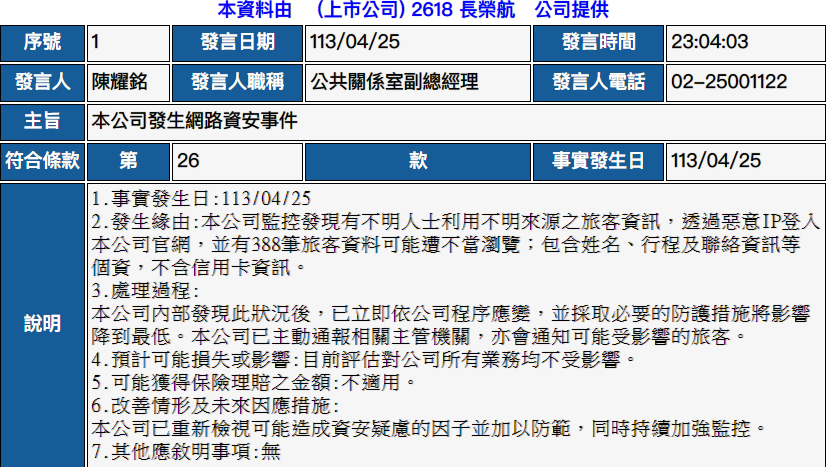

4月25日夜间长荣航空在股市公开观测站发布重大讯息,表示该公司发生资料外泄事故,他们察觉有不明人士取得旅客的帐号资料,透过恶意IP位址存取公司网站,有388笔旅客资料疑似遭到不当浏览。而对于这些遭到不明人士存取的内容,长荣航空表示,这些资料包括姓名、行程、联络资讯,但不含信用卡相关资料。

4月25日夜间长荣航空在股市公开观测站发布重大讯息,表示该公司发生资料外泄事故,他们察觉有不明人士取得旅客的帐号资料,透过恶意IP位址存取公司网站,有388笔旅客资料疑似遭到不当浏览。而对于这些遭到不明人士存取的内容,长荣航空表示,这些资料包括姓名、行程、联络资讯,但不含信用卡相关资料。

对此,该公司察觉上述异状即依照公司程序进行应变,并采取必要防护措施,通报相关主管机关。再者,他们也会通知可能受到影响的旅客。

去年6月2日文化创意产业发展法正式上路,此法专门针对不正当抢票、黄牛加价转售的乱象而设,内政部警政署刑事警察局调查5起案件,结果发现,有3起使用名为「Max抢票机器人」的程式进行不当购票行为。

4月23日刑事局召开记者会宣布破案,他们循线追查上述抢票机器人的程式开发者身分,为在竹科就职的45岁姚姓工程师,他坦承2018年3月开发出电脑抢票程式「Max抢票机器人」,能针对拓元、KKTIX、宽宏、年代等台湾各大售票系统抢购演唱会票券。

警方于113年4月16日持拘票、搜索票于新竹市辖内搜索,逮捕犯嫌1人,查扣笔记型电脑2部、手机1支、银行存折1本、电脑抢票程式与原始码1组等赃证物。全案询后姚男依涉伪造文书和文创法送请检方侦办,裁定以1万元交保。

其他攻击与威胁

◆北韩骇客Lazarus假借职缺为诱饵,散布RAT木马Kaolin RAT

◆Autodesk档案共享服务遭到滥用,攻击者上传PDF档案发动网钓攻击

【漏洞与修补】

网路效能监控工具Flowmon存在危急漏洞,恐被用于执行系统层级命令

4月2日Progress推出网路效能监控工具Flowmon新版12.3.5、11.1.14,当中修补CVE-2024-2389,一旦攻击者将其利用,就能透过伪造的API请求,并在未经授权的情况下远端存取Flowmon的网页介面,甚至能执行任意系统命令,CVSS风险评分达到10分,如今通报此事的研究人员透露更多细节。

4月2日Progress推出网路效能监控工具Flowmon新版12.3.5、11.1.14,当中修补CVE-2024-2389,一旦攻击者将其利用,就能透过伪造的API请求,并在未经授权的情况下远端存取Flowmon的网页介面,甚至能执行任意系统命令,CVSS风险评分达到10分,如今通报此事的研究人员透露更多细节。

资安业者Rhino Security Labs指出,攻击者若是利用这项弱点,很有可能在受害电脑植入Web Shell,并将权限提升为root。研究人员展示概念性验证(PoC)攻击,他们借由操纵pluginPath或file parameters等功能函数,从而注入恶意命令,从而在/var/www/shtml/写入Web Shell。不过,上述命令无法直接看到输出结果。

其他漏洞与修补

◆Brocade旗下SAN设备及交换器存在漏洞,有可能导致设备遭到接管

【资安产业动态】

IoT设备身分识别标准FDO即将有4家厂商取得首波认证,其中一家是台湾工业电脑业者东擎科技

4月24日FIDO联盟在台举办全球首场FDO Alliance Taipei Workshop,议程中介绍了IoT开放标准协定FIDO Device Onboard(FDO)的最新发展近况,让台湾资通讯产业对这项最新标准规范,可以有更多的认识,同时也透露了FDO标准认证计划的最新动向。

FIDO联盟认验证计划主管Paul Heim表示,如今已有4家厂商在首波认证名单,有12个以上的元件正进行FDO功能评估,9个以上设备正进行FDO的Level 1安全评估,他预计,在接下来的一两个月内,首批通过FDO标准认证的名单就会公布。

更重要的是,我们不只是看到Intel、Red Hat、Dell、英飞凌(Infineon)等科技大厂在此共同研讨FDO应用案例,台湾也有积极参与者,那就是──华擎科技(ASRock)旗下的工业电脑厂东擎科技(ASRock Industrial),该公司不仅在现场展示他们的工业电脑FDO解决方案,而且他们也是上述提到即将取得FDO认证的4家厂商之一。

为强化勒索软体回应与复原,Veeam并购索软体回应服务业者Coveware

备份与还原软体龙头厂商Veeam,4月23日宣布并购勒索软体回应服务厂商Coveware,借此为旗下产品提供更完整的勒索软体防护能力。

Coveware成立于2018年,主要业务是勒索软体攻击事件的回应服务,其系统透过SaaS形式在用户环境中运作,自动执行勒索软体攻击的分析、识别、搜证,评估影响,并帮助还原资料,另外Coveware还能代企业处理勒索赎金的谈判与支付,也就是所谓的勒索软体谈判服务(ransomware negotiation services)。

在并入Veeam后,Coveware将以Veeam全资拥有的子公司Coveware by Veeam形式,独立继续既有的业务营运。Veeam另外还会将Coveware的技术,引进到Veeam Cyber Secure计划,以及Veeam资料平台。

其他资安产业动态

近期资安日报

【4月25日】思科证实防火墙零时差漏洞遭国家级骇客利用,于政府机关植入后门程式