针对思科防火墙而来的攻击行动近期不断传出,先是一个月前有人锁定提供远端存取VPN服务(RAVPN)的防火墙设备下手,进行密码泼洒攻击,现在传出有国家级骇客从去年12月开始,对其进行零时差漏洞攻击。

值得留意的是,这些骇客在攻击行动半年前就找到这些漏洞,而思科在攻击发生后的3个月才进行修补,受害情况有待研究人员进一步调查。

【攻击与威胁】

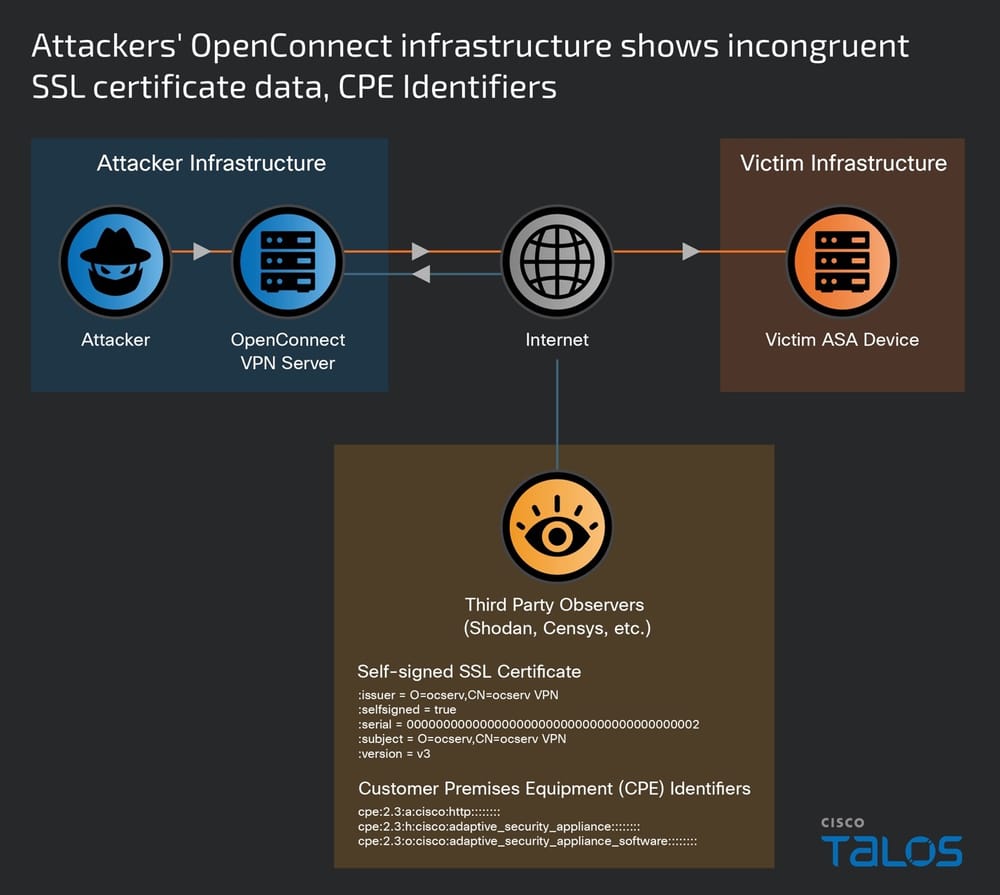

4月24日思科旗下的威胁情报团队Talos针对国家级骇客UAT4356(亦称Storm-1849)的攻击行动ArcaneDoor提出警告,指出对方锁定该公司旗下的ASA及FTD防火墙零时差漏洞CVE-2024-20353、CVE-2024-20359而来,于受害组织部署后门程式Line Dancer、Line Runner。

对于这起攻击事故的发现,Talos表示,今年初有客户通报ASA装置出现可疑活动,经调查对方从去年7月就开始进行漏洞利用尝试,同年11月建立攻击基础设施,大部分攻击在12月至今年1月出现。对此,思科已发布修补程式,并呼吁用户尽速套用。

针对这起零时差漏洞攻击,加拿大网路安全中心也提出警告,他们在与英国、澳洲网路安全中心联手,调查与政府机关采用的VPN服务有关的恶意活动时察觉此事。他们发现,过程中骇客借由WebVPN的连线阶段,进行未经授权存取。

恶意软体SSLoad攻击亚洲、欧洲、美洲组织,攻击者利用Cobalt Strike、ScreenConnect控制受害电脑

资安业者Securonix揭露名为Frozen#Shadow的攻击行动,攻击者利用名为SSLoad的恶意程式,以及渗透测试工具Cobalt Strike、远端管理工具ScreenConnect,目的是秘密渗透受害组织的网路环境,并收集机敏资讯。

而对于攻击者的目标,研究人员指出骇客透过网钓邮件对亚洲、欧洲、美洲的组织下手,这些电子邮件内含URL,一旦收信人点选就会下载JavaScript档案out_czlrh.js,执行该档案就有可能触发感染链,攻击者借由SSLoad恶意酬载收集受害主机资讯,接著,对方利用Cobalt Strike进行侦察工作,然后下载、部署ScreenConnect,从而让攻击者远端存取受害电脑。

北韩骇客Kimsuky锁定防毒软体发动供应链攻击,透过恶意程式GuptiMiner部署后门程式、挖矿软体

防毒业者Avast揭露北韩骇客Kimsuky的软体供应链攻击,对方挟持防毒软体eScan的更新管道,透过中间人攻击(MitM),对发出更新请求的电脑派送恶意程式GuptiMiner,目标是在大型企业的网路环境部署后门程式,以及挖矿软体XMRig。

而针对前述提及的GuptiMiner,研究人员指出是相当复杂的恶意程式,其中一种功能是向攻击者的伺服器发出DNS请求,并从看似无害的图档取得恶意酬载,然后透过侧载的方式执行;此外,该恶意程式还能让攻击者假借受信任的凭证机构,为恶意酬载签章。

对此,研究人员向eScan及印度电脑紧急应变小组(CERT-In)通报此事,eScan于去年7月31日修补软体更新机制的缺陷。

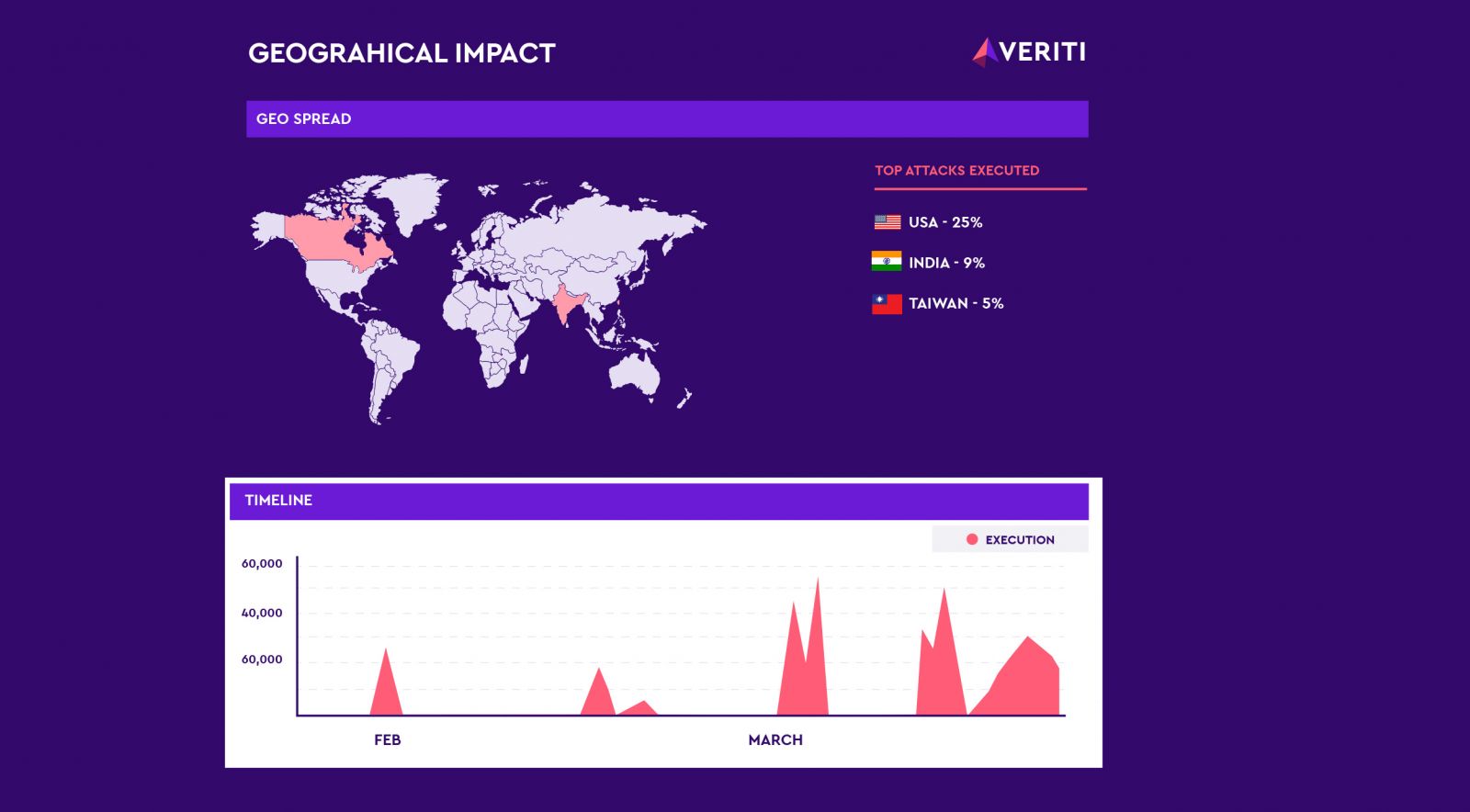

骇客组织Androxgh0st入侵全球逾600台伺服器,台湾、美国、印度是主要目标

资安业者Veriti指出,他们近期侦测到骇客组织Androxgh0st攻击行动升温,对方在存在已知漏洞的网页伺服器部署Web Shell,最终目的是打算植入勒索软体Adhublika,全球受害数量前三大的国家依序是美国、印度、台湾,分别占25%、9%、5%。

资安业者Veriti指出,他们近期侦测到骇客组织Androxgh0st攻击行动升温,对方在存在已知漏洞的网页伺服器部署Web Shell,最终目的是打算植入勒索软体Adhublika,全球受害数量前三大的国家依序是美国、印度、台湾,分别占25%、9%、5%。

而对于这些骇客的攻击手法,研究人员表示,对方主要透过已知漏洞而能在伺服器上部署Web Shell,其中最值得留意的两个漏洞是网页应用程式框架Laravel的RCE漏洞CVE-2021-3129,以及远端管理软体ScreenConnect身分验证漏洞CVE-2024-1709(CVSS风险评分为9.8、10),因为,他们利用这类漏洞得到远端控制的能力。

其他攻击与威胁

◆针对XZ Utils供应链攻击事故,研究人员揭露更多社交工程攻击的细节

【漏洞与修补】

开发者为了能让中文输入法应用程式能预测使用者接下来可能会输入的文字,往往透过云端提供相关功能,但若是没有充分的保护措施,这种输入法很有可能被攻击者当作监控软体,或是另类的「键盘侧录工具」。

对此,加拿大公民实验室(Citizen Lab)对于中国市面上常见的拼音输入法著手进行调查,他们针对9家供应商的Windows、iOS、安卓版输入法程式进行检测,结果发现,除华为以外的供应商,他们提供的输入法软体都存在漏洞,而能被攻击者得知用户输入的内容。

研究人员估计,约有近10亿使用者会受到上述输入法的弱点影响。因为,光是搜狗、百度、科大讯飞(iFlytek)的输入法,在中国第三方输入法市占就超过95%,约有10亿人使用。

Palo Alto Networks旗下的EDR系统存在漏洞,研究人员找到能对该资安系统进行窜改、控制受害电脑的方法

为防范防毒软体难以因应的潜在威胁,不少资安业者推出端点防护与回应(EDR)系统,让企业组织能够找出长期埋伏的威胁,然而,这类系统的端点代理程式(Agent)也往往以最高权限运作,一旦出现弱点,攻击者不仅能让这类系统停止作用,甚至可以反过来用于攻击。

资安业者SafeBreach指出,他们针对Palo Alto Networks旗下的Cortex XDR解决方案进行调查,结果发现,该系统的Windows版代理程式仰赖一系列的政策规则,以及纯文字的Lua与Python组态档案来运作,一旦将其窜改,就有机会进行干扰。

针对本次揭露的漏洞,研究人员10个月前进行通报,Palo Alto透过自动更新予以修补。

其他漏洞与修补

◆西门子针对旗下工业控制系统提出警告,恐曝露Palo Alto Networks防火墙危急漏洞风险

◆网路效能监控工具Flowmon存在危急漏洞,恐被用于执行系统层级命令

◆Google针对Chrome 124发布更新,修补危急漏洞CVE-2024-4058

近期资安日报

【4月24日】北韩云端伺服器传出组态不当,曝露间接承揽美国多家影音平台外包动画制作的情况