思科旗下的资安公司Cisco Talos周三(4/24)揭露了一场由国家级骇客UAT4356(Storm-1849)所发起的攻击行动ArcaneDoor,此一行动利用了两个位于思科Adaptive Security Appliances(ASA)软体中的零时差漏洞发动攻击,并于受害者网路中植入后门,以进行间谍活动,目前所知的受害者全为政府网路,加拿大网路安全中心(Canadian Centre for Cyber Security)也在同一天发出了警告。

根据Cisco Talos的描述,该公司是在今年初收到客户的回报,表示于ASA装置上察觉到可疑活动,进一步的调查则发现,骇客在2023年7月即开始开发与测试相关攻击,并于同年11月建立了攻击基础设施,大多数的攻击活动出现在2023年12月至2024年1月间。

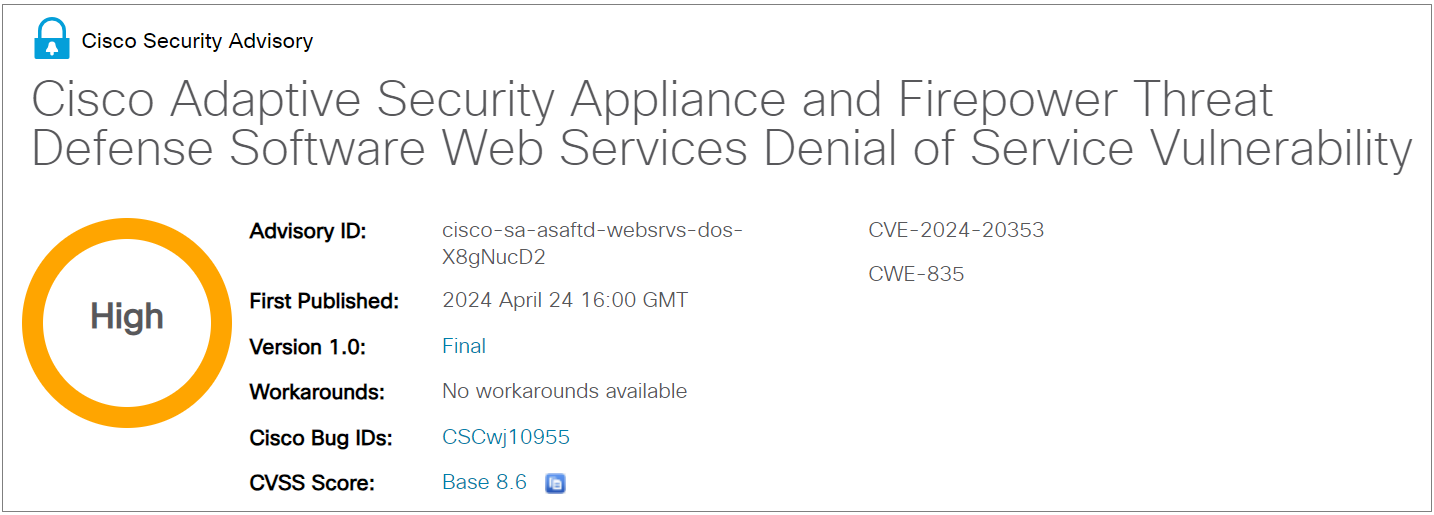

骇客所利用的是位于ASA软体及Firepower Threat Defense(FTD)软体中的两个零时差漏洞,其中的CVE-2024-20353主要藏匿在管理及VPN网页伺服器上,在解析HTTP标头时因错误检查不完整所造成,骇客只要传送一个特制的HTTP请求至装置上的相关伺服器,就可能在装置重新载入时导致服务阻断。

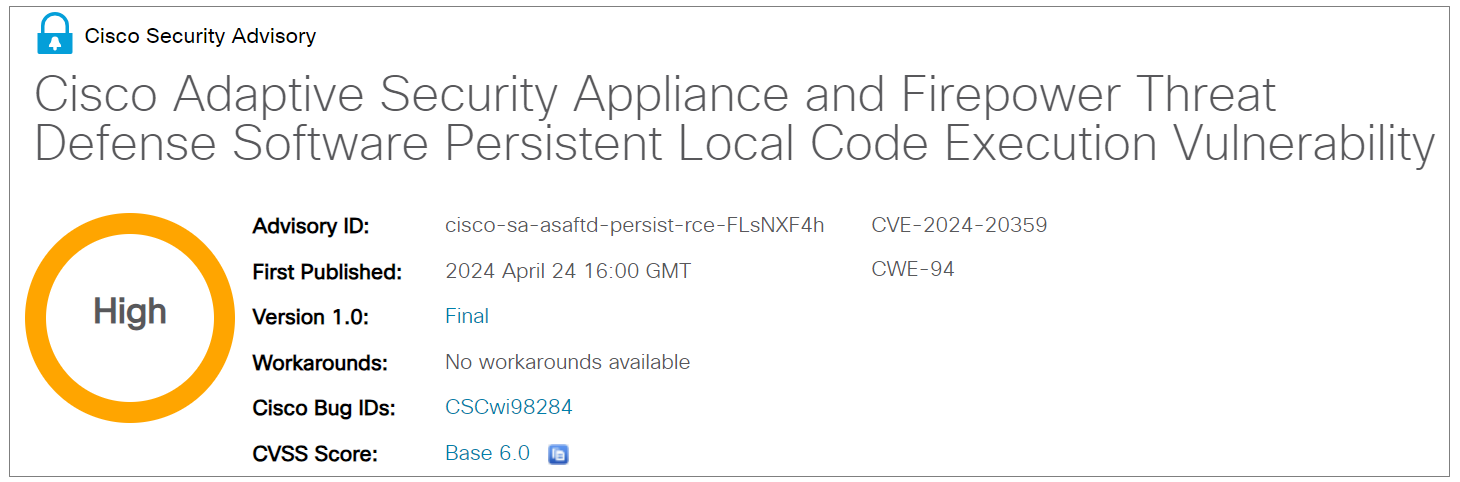

另一个CVE-2024-20359漏洞同样位于ASA与FTD软体中,存在于允许预先载入VPN用户端与外挂程式的老旧功能中,取得授权的本地端骇客将得以最高权限执行任意程式,但骇客需要取得管理员等级的权限才能利用此一漏洞。

UAT4356利用上述两个漏洞于受害系统上部署了两个后门程式Line Dancer与Line Runner,其中,Line Dancer是一个进驻于记忆体中的Shellcode解释器,可让骇客上传并执行任意的Shellcode;Line Runner则是一个持久性的后门,允许骇客上传及执行任意的Lua脚本程式,在系统重新启动及升级后仍会存在。

在部署Line Dancer与Line Runner之后,UAT4356即可于受害系统中展开各种恶意行动,包括变更配置,执行侦察,捕获或汲取网路流量,以及潜在的横向移动。

加拿大网路安全中心则说,今年初该组织便与澳洲及英国的网路安全中心合作,追踪及评估锁定全球政府及重大国家级基础设施网路所使用之VPN服务的恶意行动,并发现思科的ASA装置、ASA55xx系列,以及ASA 9.12/ASA 9.14软体已遭骇客危害,骇客借由WebVPN会话成功地建立了未经授权的存取,通常与Clientless SSLVPN服务有关。

在骇客成功进驻受害网路后,将能制造装置配置档案的文字版,以透过网路请求来汲取,也能控制装置日志服务的启用与停用来混淆其它的命令,还能修改身分验证、授权及用量计算(Authentication, Authorization and Accounting,AAA)配置,以便取得于受害环境中的存取能力。

思科已修补了上述两个安全漏洞,指出修补程式虽然能抑制Line Runner的活动,但Line Runner依然存在于受害系统上,同时思科也提醒,除了该公司的装置外,骇客亦对微软与其它供应商的装置感兴趣,亦可能针对它们发动攻击,建议用户妥善修补装置,登入至安全位置,以及采用强大的多因素身分验证机制。

不管是思科或加拿大网路安全中心都因UAT4356(Storm-1849)的复杂手法认定它属于由国家支撑的骇客组织,惟目前无法确认其来源,根据微软对骇客组织的名称定义,Storm属于仍在发展尚无法归类的类别。