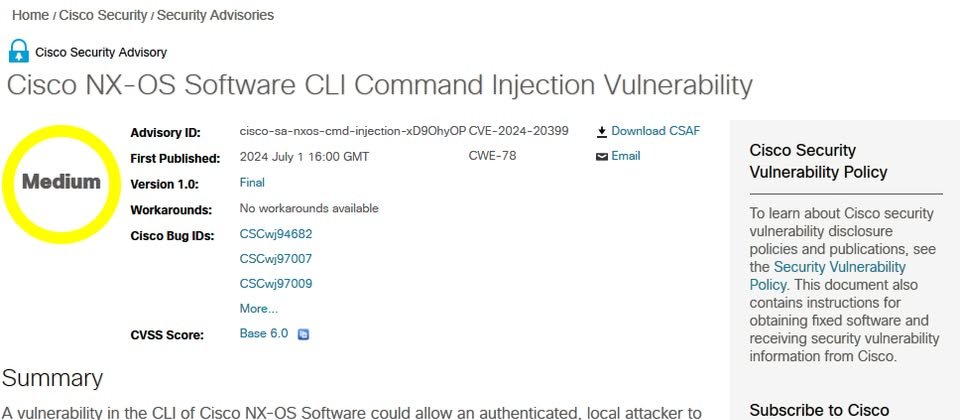

7月1日思科针对旗下网路设备作业系统NX-OS的漏洞CVE-2024-20399提出警告,此为命令列介面(CLI)的命令注入漏洞,攻击者可在通过身分验证的情况下,在本机以root的权限,于目标装置的底层作业系统执行任意命令,CVSS风险评为6.0分。值得留意的是,他们提及今年4月这项漏洞已被用于攻击行动。

这项漏洞发生的原因,主要是传递特定组态的CLI命令出现验证不够充分的情况,攻击者可借由含有伪造输入的参数来配置CLI命令,从而触发漏洞,而能以root权限在底层作业系统执行任意命令。

值得留意的是,虽然思科强调攻击者利用漏洞的前提,是必须取得管理员权限,并存取特定的组态命令,才会触发,但他们也提及,攻击者无须启用bash-shell的功能,也不会留下执行run bash命令的相关系统事件记录,而能够对使用者隐藏Shell命令执行的踪迹。

该漏洞影响范围相当广泛,包含多层交换器MDS 9000,以及Nexus 3000、5500、5600、6000、7000交换器产品线,此外,设置为独立NX-OS模式的Nexus 9000系列,也同样可能曝露在这项漏洞的危险当中。思科发布新版软体来进行修补,并强调没有其他可用的缓解措施,呼吁IT人员要尽速套用。

而针对这项零时差漏洞被用于攻击行动的情形,通报漏洞的资安业者Sygnia指出,中国骇客组织Velvet Ant成功利用这项漏洞,在思科的Nexus装置底层Linux作业系统执行命令,从而执行过往尚未被揭露的恶意程式,使得骇客能远端存取Nexus设备,从中进行档案上传或是执行程式码。

针对这些骇客锁定这类网路设备而来,研究人员指出,包含交换器在内的网路设备,往往缺乏监控,这些设备的事件记录通常也并未集中控管,这样的情况使得攻击者有机可乘,在防守方不知情的状态下从事各式攻击行动。