从1月初Ivanti陆续公布Connect Secure零时差漏洞CVE-2023-46805、CVE-2024-21887、CVE-2024-21893,如今有研究人员指出,有许多中国骇客组织加入利用漏洞的行列。

资安业者Mandiant指出,在他们发现中国骇客组织UNC5221、UNC5325利用CVE-2024-21893、CVE-2024-21887从事攻击行动后,他们又看到其他骇客组织跟进,总共确认有8组人马利用部分Ivanti Connect Secure漏洞,其中有5组来自中国。

这些中国骇客组织,包含了最早利用漏洞的UNC5221,再者,还有UNC5266、UNC5330、UNC5337、UNC5291。

其中,最值得留意的应该是UNC5291,原因是该组织与Volt Typhoon(研究人员称UNC3236)有所关连。这些骇客在去年12月主要针对Citrix Netscaler ADC,但在1月相关漏洞公布后,就转向Ivanti的设备。由于Volt Typhoon主要目标是关键基础设施,而企业组织很有可能使用Ivanti Connect Secure架设外部连线的管道。

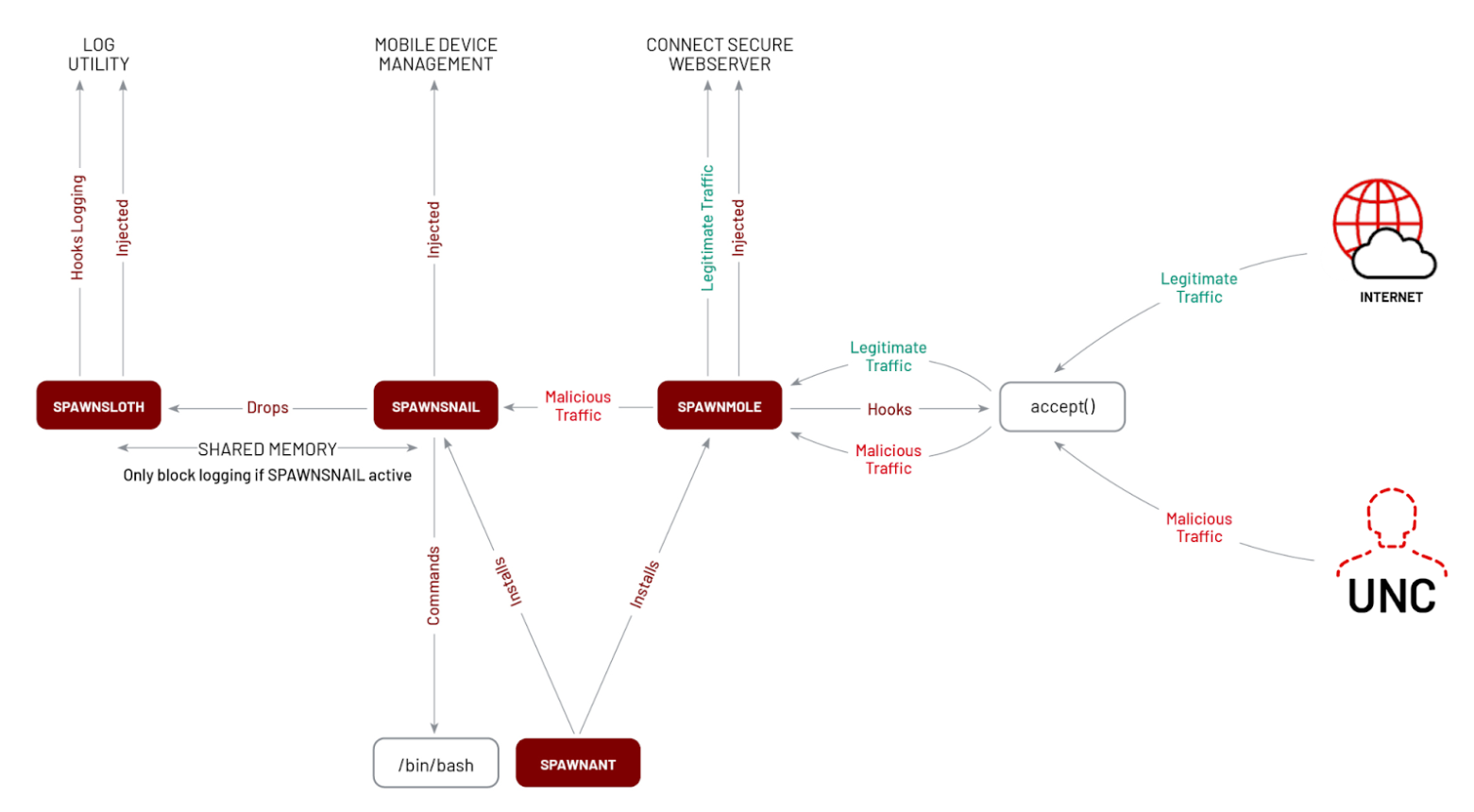

其他从事相关攻击的组织,还包括:UNC5266利用漏洞于受害组织部署Sliver渗透测试框架、恶意软体Warpwire;UNC5330在VPN系统部署恶意程式Phantomnet、Tonerjam,并借由WMI进行侦察、横向移动;UNC5337散布后门程式Spawnsnail、隧道程式Spawnmole、事件记录窜改工具Spawnsloth。

除上述骇客组织,研究人员表示,他们也看到以经济利益为动机的骇客加入利用漏洞的行列,很有可能将Ivanti设备用于挖矿。