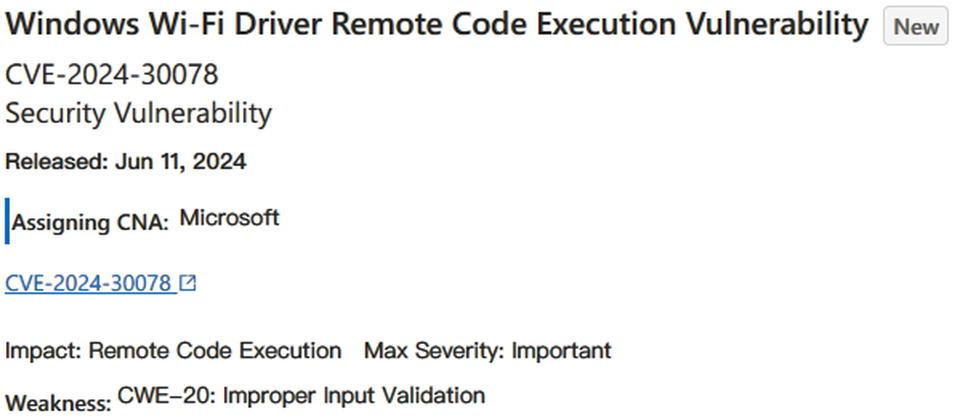

本月微软在例行更新(Patch Tuesday)当中,修补Windows作业系统内建Wi-Fi驱动程式的高风险漏洞CVE-2024-30078,CVSS风险评分达到了8.8,如今有研究人员提出警告,呼吁用户要特别留意这项漏洞。

装置远端管理业者Automox在综览本次微软修补的漏洞当中,希望用户最优先注意的资安弱点,就是能被用于发动远端程式码执行(RCE)攻击的CVE-2024-30078,原因是攻击者想要触发这项漏洞,只需要靠近目标设备就有机会达成,不需要其他特殊的存取条件,由于是透过Wi-Fi无线网路进行,攻击者也无须实际接触受害者的装置。

根据微软的资安公告,攻击者利用这项漏洞无须通过身分验证,也不需事先存取受害电脑的组态或是特定档案,攻击过程中,也完全不需与使用者互动。

Automox首席资讯安全长Jason Kikta表示,有鉴于这项漏洞的性质,有可能会在端点装置密集的环境造成重大风险,像是旅馆、展览会场,以及其他有大量装置连接Wi-Fi网路的环境,攻击者可以轻易针对毫无戒心的用户下手。因此,了解如何缓解、减轻相关威胁极为重要。

微软已针对Windows 10、Windows 11、Windows Server 2008至2022等版本的作业系统提供修补程式,但Jason Kikta提出警告,已终止支援的作业系统特别容易受到该漏洞影响。此外,若是IT人员无法套用更新软体,则必须使用端点防护系统监控是否出现可疑活动,基于这项漏洞是允许无线网卡或基地台的讯号,近距离传输恶意封包,Jason Kikta警告,单靠一般的网路侦测机制,将难以察觉这类威胁。

而对于这项漏洞带来的危险,Jason Kikta指出,这是一种近距离的攻击手段,能绕过网路层面的侦测及缓解措施,从而回避大部分的威胁模型。因此,他们认为企业组织应将缓解这项漏洞列为优先事项,因为,不久之后很有可能就会出现相关的漏洞利用工具。