锁定网站而来的供应链攻击频传,在昨天我们报导有人对上架到WordPress.org市集的外挂程式植入恶意程式码后,有另一款热门的网站程式库Polyfill.io,也传出更换经营团队后,被植入恶意内容。

值得留意的是,这个程式库在辗转交给中国一家内容传递网路(CDN)业者经营后,该业者就开始随意窜改回传用户端的档案,使得研究人员呼吁网站管理者应尽速移除,并寻求替代方案。

【攻击与威胁】

专门侦测电子商务恶意软体与安全漏洞的资安业者Sansec周二(6月25日)警告,知名的Polyfill程式库polyfill.io自今年2月卖给一家中国业者之后,开始嵌入恶意程式,将造访使用其服务的网站使用者重新引导至体育赌博或其他恶意网站,呼吁网站管理人员应该关闭Polyfill,或是改用其他较为可靠的服务,例如:Fastly、Cloudflare提供的解决方案。

此程式库的主要功能,是在旧版浏览器中补充或模拟现代浏览器所支援的功能,当旧版浏览器用户存取的网站采用现代化浏览器所支援的新功能时,网站即可导入该函式库来实现相同的功能,让网页于旧版浏览器上能够正常运作,目前全球有超过10万个网站嵌入该函式库而曝险。

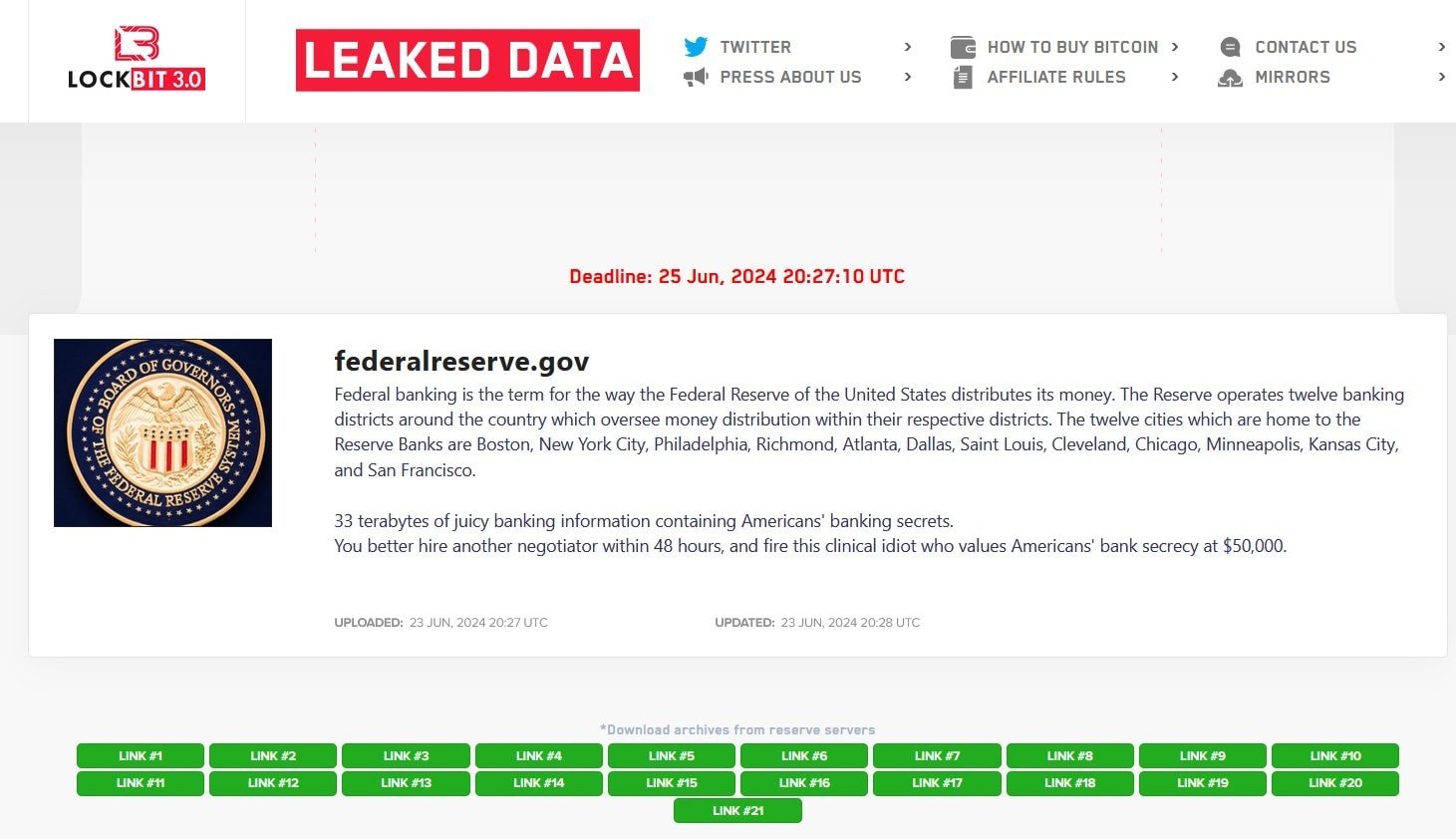

勒索软体LockBit声称入侵美国联准会,窃得33 TB敏感资料,但传出遭骇的实际上是一家银行

根据资安新闻网站SecurityAffair、Cybernews报导,6月24日恶名昭彰的勒索软体骇客组织LockBit声称,他们骇入美国联邦储备系统(联准会)的系统,窃得33 TB敏感资料,当中包含了「美国的银行秘密」,要胁若不在期眼内付钱,将于25日公布这批资料。然而,这些骇客并未公布部分内容供买家查证,引起多名资安专家质疑,认为LockBit这么做其实只是在虚张声势。

根据资安新闻网站SecurityAffair、Cybernews报导,6月24日恶名昭彰的勒索软体骇客组织LockBit声称,他们骇入美国联邦储备系统(联准会)的系统,窃得33 TB敏感资料,当中包含了「美国的银行秘密」,要胁若不在期眼内付钱,将于25日公布这批资料。然而,这些骇客并未公布部分内容供买家查证,引起多名资安专家质疑,认为LockBit这么做其实只是在虚张声势。

隔天,该组织公布了21个下载连结,但值得留意的是,有部分疑似来自美国金融机构Evolve Bank and Trust,而且,这些骇客还附上联准会6月14日针对这家金融机构进行执法行动的新闻稿,当时联准会表示这家银行在洗钱防治、风险管理、消费者法规遵循的执行上出现瑕疵。

但这些资料究竟来自联准会还是Evolve Bank and Trust?网路威胁监控公司HackManac透露,根据骇客公布的资料,对方显然入侵了Evolve Bank and Trust,但目前并未发现机密文件的情况,该公司仍著手持续调查当中。

微软旗下语音技术厂商管理不当,离职员工窃取美国宾州医院百万病患个资

美国宾州医疗院所Geisinger Health去年因微软IT管理不当,让一名员工离职后仍可存取其系统并窃取超过100万名病人个资。

根据Geisinger的说明,去年11月29日Geisinger发现隷属于微软的Nuance员工存取其病患资讯系统,而且是在他被公司解职后2天所为。在获得客户通知后,Nuance已永久终止这名前员工的系统存取权。目前这名员工已遭到逮捕,将面临起诉。

微软在2021年并购语音技术供应商Nuance,并将其技术整合AI模型提供语音听写方案DAX,后者可用于医疗情境,像是产生临床笔记、医嘱、电子病历等。这并非Nuance首度因IT管理不当的酿祸,2018年旧金山公共健康部也遭Nuance离职员工存取了当地医疗网络的IT系统。

专门锁定Redis伺服器的僵尸网路P2PInfect出现新的攻击手法,骇客为其加入勒索软体模组

自去年7月被发现的僵尸网路P2PInfect,主要的攻击目标是分散式资料库Redis伺服器,并运用其运算资源挖矿,但最近研究人员发现,有骇客在这款僵尸网路病毒纳入勒索软体功能,而有可能对目标伺服器进行档案挟持。

资安业者Cado发现新的P2PInfect攻击行动,他们看到受害Redis伺服器在感染僵尸网路病毒后,会从特定的URL下载勒索软体rsagen并执行,并对于资料库档案SQLITE3、SQL、DB,文件档案DOC、XLS,以及影音档案MKV、WAV、MP3等,执行档案加密作业,并留下勒索讯息。

除了上述的勒索软体模组,研究人员指出与过往的版本相比,这个僵尸网路病毒也在其他层面出现大幅度的变化。首先,他们发现对方重新利用Rust非同步框架Tokio打造,并透过UPX加壳处理,而且,主要执行档被剥离,且有部分程式码经过混淆处理,这样的做法使得静态分析难以识别这款恶意程式。

其他攻击与威胁

◆专门锁定Redis伺服器的僵尸网路P2PInfect出现新的攻击手法,骇客为其加入勒索软体模组

◆骇客组织Boolka锁定网站发动SQL注入攻击,意图植入木马程式Bmanger

◆金融木马Medusa锁定安卓用户下手,攻击范围遍及欧美7个国家

◆旧版浏览器网站相容套件Polyfill被中国公司买下并植入恶意程式码,恐影响10万网站

◆研究人员揭露新的攻击手法SnailLoad,借由网路延迟的变化推测用户的活动内容

【漏洞与修补】

6月25日苹果针对旗下蓝牙耳机AirPods发布韧体更新6A326、6F8,修补身分验证漏洞CVE-2024-27867,这项漏洞影响第2代以上的AirPods、所有型号的AirPods Pro、AirPods Max,以及Beats旗下的Powerbeats Pro、Beats Fit Pro。

而对于这项漏洞带来的影响,苹果指出,当使用者的耳机在搜寻已成功配对的装置时,攻击者若是在蓝牙讯号的范围内,就有机会冒充已配对的装置,从而取得存取耳机的权限。换言之,攻击者可能借此窃听用户的声音。

研究人员针对西门子修补的SICAM设备漏洞提出警告,若不修补有可能被用于针对能源产业攻击

今年5月、6月西门子针对旗下工业控制系统SICAM产品线发布例行更新,针对CVE-2024-31484、CVE-2024-31485、CVE-2024-31486进行公告,这些漏洞影响终端机单元A8000、AK3、TM、BC系列,以及强化电网感应器(Enhanced Grid Sensor,EGS)、SICAM 8电力自动化平台,而这些系统主要是针对变电站自动化打造的电网解决方案,一旦遭到利用,影响层面可能将会相当广泛。

本周通报上述漏洞的资安业者SEC Consult说明相关细节,公布这些漏洞发生的原因,并展示概念性验证(PoC)程式码。

【资安产业动态】

这几年,两大法遵推力下,包括影响公部门资安人力的政府资安管理法,以及主管机关对上市柜公司的资安要求,大幅带动了企业对于资安人力的建置,根据2024 iThome CIO大调查的统计结果来看,企业平均专责资安人力达到了4.8人,尤以金融业的平均11.6人最多,其次是政府学校(4.4人)、高科技制造业(4.1人),医疗则是资安人力最少的产业,只有2.4人,比一般制造业的平均人数(2.9人)还要低。

不过,企业现有资安人力,远低于资安长心中理想的团队规模,要足以对抗企业当前资安威胁,资安长期望平均要达到5.9人,换句话说,现有4.8人的规模,还少了近四分之一的人手。各产业都有资安人手达不到资安长期望的情况,又以医疗业和政府学校的落差最大。

今年有4成企业要招募资安职缺,平均招募人数是2.7人,又以政府学校的招募人数需求最多,达到6.1人,主要来自少数一级政府机关、大型国营企业、大型学校为了资安转型而展开的人力需求扩编,才拉高了整体平均值。其次,金融业平均要招募4.2人,也远高于其他产业的平均资安人力需求量。

近期资安日报

【6月26日】恶意软体沙箱服务业者Any.Run遭到网钓攻击,所有员工收到内部人员寄来的钓鱼信