专精于上网安全的资安业者Menlo Security揭露3起由国家级骇客发起的网路钓鱼攻击行动LegalQloud、Eqooqp、Boomer,这些事故在近3个月里,造成超过4万名使用者受害,当中包含了重要银行机构、保险业界龙头、法律公司、政府机关、医疗照护机构的高阶主管。

针对这样的现象,研究人员指出,他们看到这种国家级骇客的网路攻击行动与日遽增,如今已影响至少超过三分之一美国民众,而且,这些攻击的规模及复杂程度都不断增加,其共通点在于,骇客锁定浏览器而来,并不断调整战术,使得现有的上网安全管制机制,例如:上网安全闸道(SWG)、安全服务边界(SSE),难以遏止相关攻击行动。

针对这3起攻击行动,该资安业者也点出了其规模及态势。他们发现骇客利用超过3千个网域,并针对政府机关及10个以上的产业而来。其中,骇客每发送的10个恶意连结当中,就有6个会遇到使用者上当点选的情况,但他们也提及,其中有四分之一的网址,无法透过URL过滤机制察觉有害。

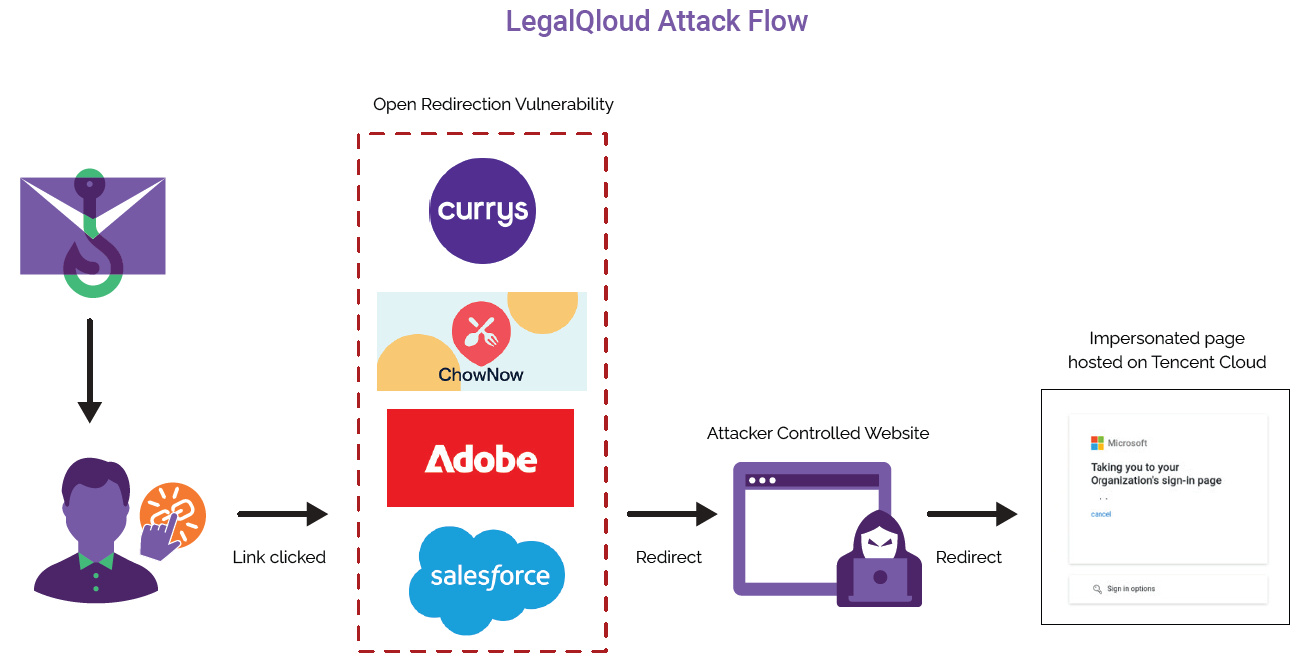

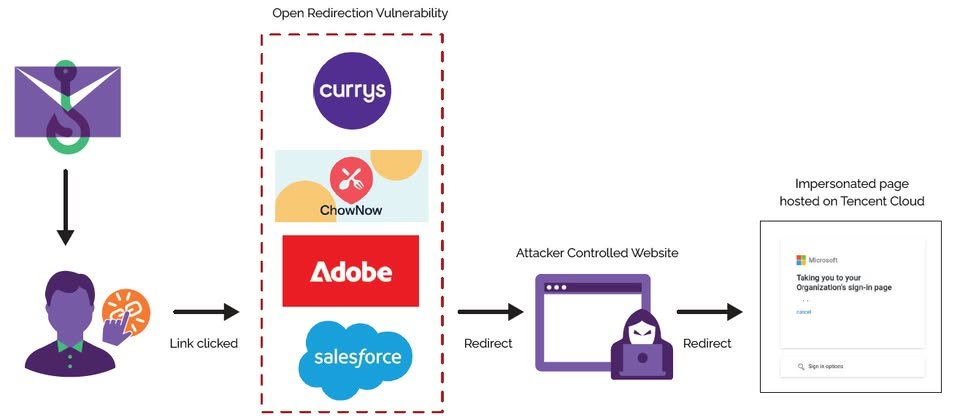

针对其中一起名为LegalQloud的攻击行动,攻击者伪装成合法的公司行号,主要目标是窃得受害者的微软帐号资料。而为了回避侦测,这些骇客使用腾讯云代管的主机,从而绕过上网过滤的存取控制列表。研究人员根据该厂牌的云端遥测及开源威胁情报OSINT,确认至少有500家企业遭到骇客锁定。

这起攻击行动的起点,主要是骇客透过电子邮件寄送恶意连结,一旦收信人点选,就会被带往攻击者控制的网域,对方引诱他们点选下载文件档案的连结。

若是使用者照做,对方就会将他们带往含有所属公司名称的网域,引诱输入微软帐密资料,并从中进行侧录。

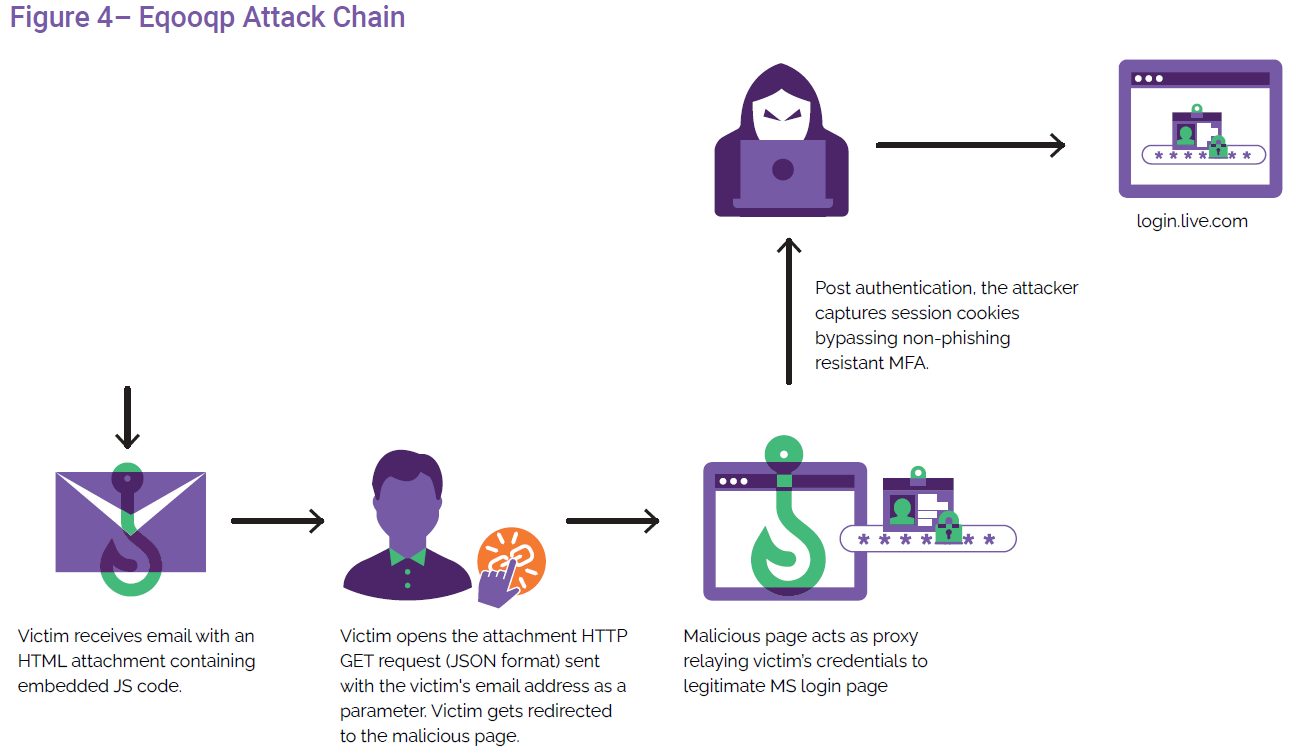

另一起名为Eqooqp的攻击行动,主要是针对政府机关、金融保险、制造业而来,但也有其他企业受害的情形。对方租用名为NakedPages的网钓工具包,从事对手中间人攻击(AiTM),研究人员推测攻击者的身分是DEV-1101(或Storm-1101)。

骇客先是寄送含有HTML附件的电子邮件,此附件档案内含JavaScript程式码,一旦收信人开启附件,电脑就会发出JSON格式的HTTP GET请求,对方便会引导受害者到恶意网站,借由AiTM手法挟持他们的微软帐号。

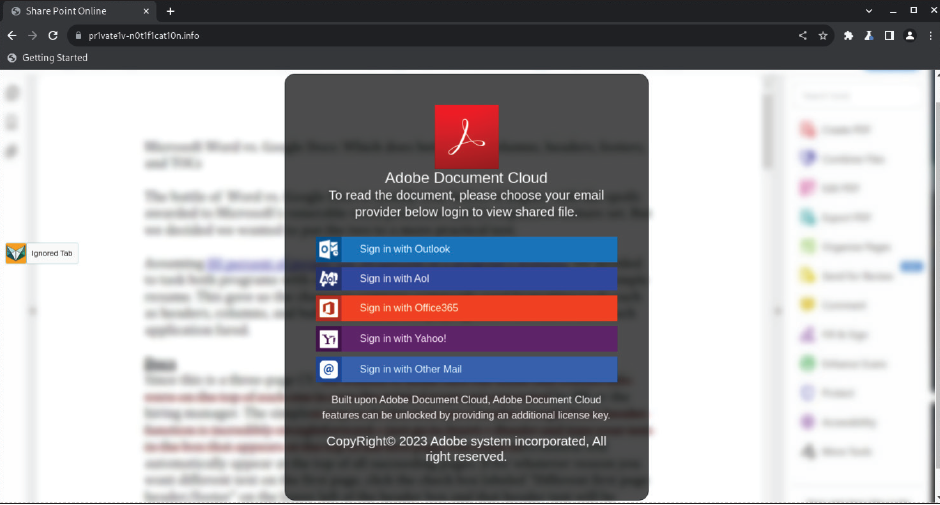

最后一种攻击行动Boomer,攻击者主要的目标是政府机关及医疗照护机构,研究人员指出,对方采取相当先进的回避手段,例如:采用自制的HTTP标头、追踪cookie、侦测机器人、加密程式码,并且透过伺服器产生动态的钓鱼网页,并冒充微软及Adobe来窃取相关帐号资料。

这些骇客使用的钓鱼网页相当特别,骇客似乎套用相同的范本产生,且具备使用者预期的品牌商标,但没有拼字或文法上的错误,而很容易让人信以为真,依照指示输入帐密资料。

值得留意的是,当使用者试图输入资料进行互动,骇客的网页应用程式会开启动态对话框。对方在使用者输入相关帐号资料送出,会显示登入失败的错误讯息,并在第3次宣称帐号遭到锁定,并将他们重新导向Google网站。