在针对Kubernetes环境的攻击行动当中,骇客最常用来传送恶意程式的方式,就是借由映像档储存库Docker Hub,透过拉取恶意Docker映像档来进行,但如今有另一批人马透过完全不同的角度来滥用此映像档储存库。

资安业者JFrog揭露最新一波攻击行动,并指出其共通点,就是骇客建立的储存库都没有Docker映像档。

【攻击与威胁】

攻击者滥用Docker Hub映像档储存库出现新的手法!近3百万储存库被用于推送恶意程式、架设钓鱼网站

攻击者滥用Docker Hub映像档储存库的情况,最常见的手法是上传带有恶意元件的映像档,再从目标Kubernetes环境拉取,而能于受害系统植入恶意程式,从事相关攻击。但也有其他骇客以不同方式滥用这种储存库,其手法的共通点,就是没有上传Docker映像档。

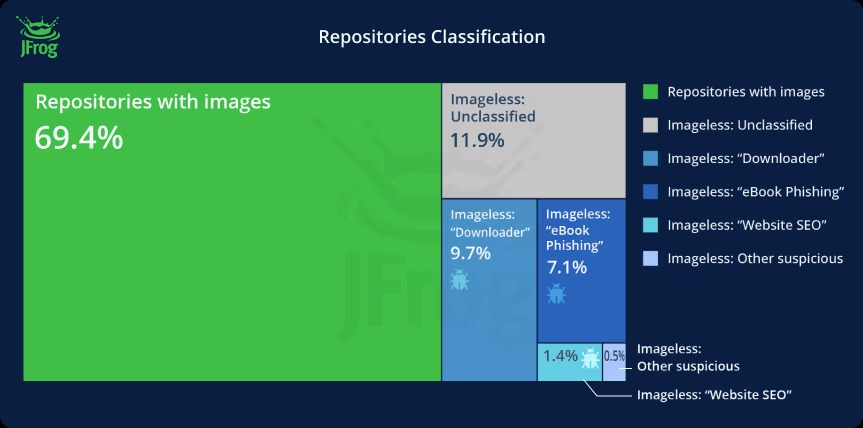

资安业者JFrog揭露滥用映像档储存库Docker Hub的攻击行动,就属于这种例子。研究人员发现这波攻击行动的原因,在于他们找到近460万个并未包含Docker映像档的储存库,研究人员进一步清查,结果发约有281万个被用于攻击行动,占全部的18.7%,换言之,平均每6个Docker Hub储存库就有1个被用于恶意行为。

这些遭到滥用的Docker Hub储存库,大致上攻击者将其用于3种类型的攻击,其中大部分是被用于声称提供盗版软体、游戏作弊程式下载器(Downloader)的恶意软体攻击,有1,453,228个,占整体储存库的9.7%;其次是佯称提供电子书的网路钓鱼攻击(eBook Phishing),有1,069,160个储存库被用来从事这类攻击,占整体的7.1%。

从云端服务下载档案要小心!恶意软体Latrodectus透过多次回复钓鱼信夹杂此类诱饵,并搭配冒牌Cloudflare图灵验证降低心防

研究人员ProxyLife与Cryptolaemus指出,攻击者借由回信互动型的网钓邮件(reply-chain phishing emails)来散布恶意程式Latrodectus,当中通常会含有PDF附件或是URL,一旦收信人依照指示开启附件,或是点选URL,就有可能看到档案存放于微软Azure云端空间的讯息。

若是点选下载文件档案的按钮,收信人就会被导向伪造的Cloudflare图灵验证流程,要求解开简单的数学问题。研究人员指出,骇客这么做的目的,就是为了回避资安系统的侦测。

值得留意的是,一旦收信人输入正确答案,电脑就会自动下载经重度混淆处理的JavaScript指令码,执行后将从特定URL下载MSI安装档,于受害电脑植入DLL程式库Latrodectus,并透过rundll32.exe载入,在后台运作,等待接收恶意酬载或是攻击者的命令。

恶意程式Cuttlefish锁定小型路由器而来,企图透过监控流量盗取帐密资料

资安业者Lumen揭露专门针对家用及小型办公室路由器而来的恶意程式Cuttlefish,主要用途是从区域网路(LAN)流量发出的请求当中,挖掘帐密及各式身分验证资料,但也能用于DNS及HTTP挟持,让攻击者存取受害组织的内部网路环境。

研究人员指出,此恶意软体还能透过零点击攻击的能力,借由网路边际设备撷取使用者及装置的资料,并会透过被动的状态嗅探封包,而且只有在符合骇客事先定义的环境条件下,才会启动进行相关工作。Cuttlefish采用的封包探测器主要功能,就是在挖掘身分验证资料,特别针对公有云服务而来。

安卓恶意程式Wpeeper利用已遭入侵的WordPress网站接收攻击命令

中国资安业者奇安信揭露恶意软体Wpeeper的攻击行动,此为锁定安卓作业系统的后门程式,攻击者可借此收集受害装置的系统资讯,并且进行档案管理、上传、下载,甚至可执行特定命令。

但这款恶意软体引起研究人员关注的地方在于,攻击者在网路基础设施上的规画相当特别。首先,对方透过遭到入侵的WordPress网站,建立透过多个层次进行通讯的C2架构,企图遮掩真正的C2伺服器位置。

再者,他们利用连线阶段(Session)的栏位来区分请求,并透过HTTPS加密通讯协定来保护攻击流量。而对于C2发出的命令,攻击者也透过AES演算法处理。

其他攻击与威胁

◆针对俄罗斯骇客接连攻击水力设施工控系统的现象,美国政府提出警告

◆美国证实去年底修补的GitLab危急漏洞CVE-2023-7028已出现攻击行动

◆骇客组织Muddling Meerkat利用中国长城防火墙操纵DNS

◆美国健康保险巨擘UnitedHealth坦承选择低头,向骇客支付赎金

【漏洞与修补】

专精AI应用程式安全的资安业者HiddenLayer指出,程式语言R存在高风险漏洞CVE-2024-27322,此为反序列化(deserialization)瑕疵,可透过载入R资料序列(R Data Serialization,RDS)档案、R套件来触发,一旦攻击者利用上述漏洞,就有机会执行任意程式码,甚至有机会造成供应链攻击,CVSS风险评分为8.8。对此,开发团队推出4.4.0版予以修补。

研究人员表示,这项漏洞牵涉R程式序列化及反序列化的过程。该程式语言在反序列化状态下,载入RDS档案或是套件时,因R语言支援惰性求值(Lazy Evaluation)的特性,未能及时检查Promise物件相关参数造成。一旦攻击者能覆写RDX或RDB档案,就机有会发动供应链攻击。

其他漏洞与修补

【资安防御措施】

4月29日英国的《产品安全暨电信基础设施法案(Product Security and Telecommunications Infrastructure Act,PSTI Act)》正式生效,当中规定物联网装置(IoT)最低安全标准,其中一项就是不得使用容易猜测或是在网路上可找到的预设密码,而这是全球首度针对这类密码进行规范的法令。

这项法案要求物联网装置制造商必须遵守最低要求,除不得采用容易猜到的密码,也明定要提供客户窗口来受理及处理资安问题,再者,该法案也要求制造商及零售业者,必须公布产品能够收到重要安全更新的最短时间。

近期资安日报

【4月30日】安卓金融木马Brokewell透过冒牌Chrome更新网页散布